قراصنة كوريا الشمالية يستخدمون الب�لوكشين كسلاح في حملة "EtherHiding" الجديدة

يستخدم EtherHiding العقود الذكية لتخزين وتوزيع الشيفرة الخبيثة، مما يجعل من شبه المستحيل إزالتها بسبب التصميم غير القابل للتغيير في البلوكشين.

تهديد إلكتروني جديد يظهر من كوريا الشمالية حيث يقوم قراصنة مدعومون من الدولة بتجربة تضمين شيفرات خبيثة مباشرة في شبكات البلوكشين.

أفادت مجموعة Google Threat Intelligence Group (GTIG) في 17 أكتوبر أن هذه التقنية، التي تُسمى EtherHiding، تمثل تطورًا جديدًا في كيفية إخفاء القراصنة للبرمجيات الخبيثة وتوزيعها والتحكم بها عبر الأنظمة اللامركزية.

ما هو EtherHiding؟

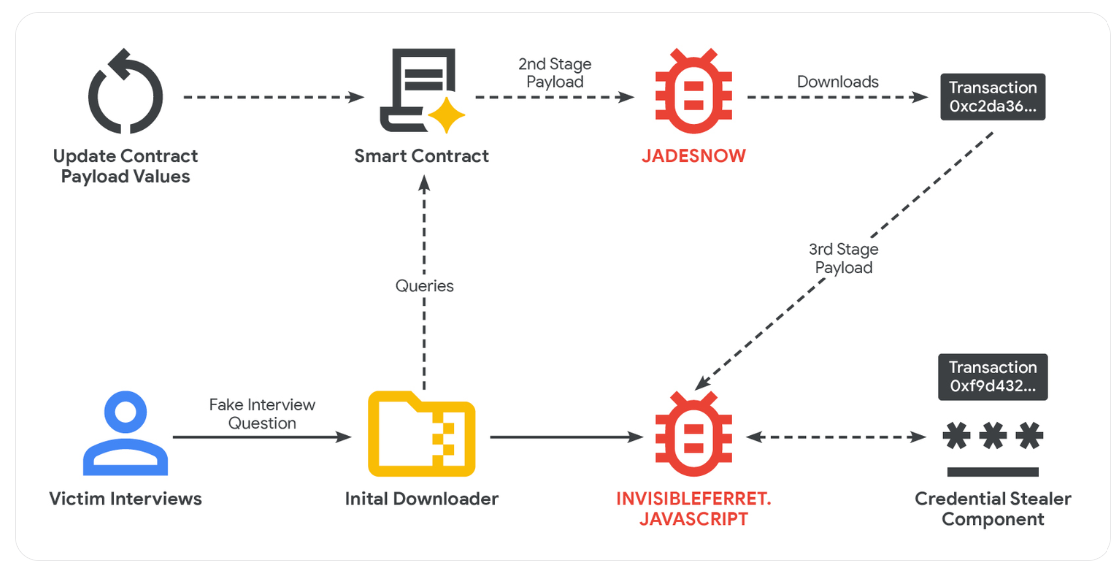

أوضحت GTIG أن EtherHiding يسمح للمهاجمين بتحويل العقود الذكية وسلاسل البلوكشين العامة مثل Ethereum وBNB Smart Chain إلى أدوات لتخزين الحمولات الخبيثة.

بمجرد تحميل جزء من الشيفرة إلى هذه السجلات اللامركزية، يصبح من شبه المستحيل إزالته أو حظره بسبب طبيعتها غير القابلة للتغيير.

“على الرغم من أن العقود الذكية توفر طرقًا مبتكرة لبناء التطبيقات اللامركزية، إلا أن طبيعتها غير القابلة للتغيير يتم استغلالها في EtherHiding لاستضافة وتقديم الشيفرات الخبيثة بطريقة لا يمكن حظرها بسهولة”، كتبت GTIG.

عمليًا، يقوم القراصنة باختراق مواقع WordPress الشرعية، غالبًا من خلال استغلال ثغرات لم يتم تصحيحها أو بيانات اعتماد مسروقة.

بعد الحصول على الوصول، يقومون بإدراج بضعة أسطر من JavaScript—المعروفة باسم “لودر”—في شيفرة الموقع. عند فتح الزائر للصفحة المصابة، يتصل اللودر بهدوء بالبلوكشين ويسترجع البرمجيات الخبيثة من خادم بعيد.

EtherHiding على BNB Chain وEthereum. المصدر: Google Threat Intelligence Group

EtherHiding على BNB Chain وEthereum. المصدر: Google Threat Intelligence Group أشارت GTIG إلى أن هذا الهجوم غالبًا لا يترك أي أثر مرئي للمعاملات ولا يتطلب رسومًا تقريبًا لأنه يحدث خارج السلسلة. هذا، في جوهره، يسمح للمهاجمين بالعمل دون أن يتم اكتشافهم.

ومن الجدير بالذكر أن GTIG تتبعت أول حالة لـ EtherHiding إلى سبتمبر 2023، عندما ظهرت في حملة تُعرف باسم CLEARFAKE، والتي خدعت المستخدمين بمطالبات تحديث متصفح مزيفة.

كيفية منع الهجوم

يقول باحثو الأمن السيبراني إن هذه الاستراتيجية تشير إلى تحول في استراتيجية كوريا الشمالية الرقمية من مجرد سرقة العملات المشفرة إلى استخدام البلوكشين نفسه كسلاح خفي.

“يمثل EtherHiding تحولًا نحو استضافة الجيل القادم المقاومة للحظر، حيث يتم إعادة توظيف الميزات الجوهرية لتقنية البلوكشين لأغراض خبيثة. وتبرز هذه التقنية التطور المستمر للتهديدات السيبرانية مع تكيف المهاجمين واستغلالهم للتقنيات الجديدة لصالحهم”، بحسب ما ذكرت GTIG.

وصف John Scott-Railton، الباحث الأول في Citizen Lab، EtherHiding بأنه “تجربة في مرحلة مبكرة”. وحذر من أن دمجها مع الأتمتة المدعومة بالذكاء الاصطناعي قد يجعل الهجمات المستقبلية أكثر صعوبة في الاكتشاف.

“أتوقع أن يجرب المهاجمون أيضًا تحميل استغلالات zero click مباشرة على البلوكشين لاستهداف الأنظمة والتطبيقات التي تعالج البلوكشين... خاصة إذا كانت تستضيف أحيانًا على نفس الأنظمة والشبكات التي تتعامل مع المعاملات / لديها محافظ”، أضاف.

يمكن أن يكون لهذا المسار الجديد للهجوم تداعيات خطيرة على صناعة العملات المشفرة، بالنظر إلى أن المهاجمين الكوريين الشماليين نشطون للغاية.

تُظهر بيانات TRM Labs أن المجموعات المرتبطة بكوريا الشمالية قد سرقت بالفعل أكثر من 1.5 مليار دولار من أصول العملات المشفرة هذا العام وحده. ويعتقد المحققون أن هذه الأموال تساعد في تمويل برامج بيونغ يانغ العسكرية وجهودها لتجنب العقوبات الدولية.

وبناءً على ذلك، نصحت GTIG مستخدمي العملات المشفرة بتقليل المخاطر من خلال حظر التنزيلات المشبوهة وتقييد السكريبتات غير المصرح بها على الويب. كما حثت المجموعة باحثي الأمن على تحديد وتصنيف الشيفرات الخبيثة المضمنة داخل شبكات البلوكشين.

إخلاء المسؤولية: يعكس محتوى هذه المقالة رأي المؤلف فقط ولا يمثل المنصة بأي صفة. لا يُقصد من هذه المقالة أن تكون بمثابة مرجع لاتخاذ قرارات الاستثمار.

You may also like

عام 2025 للعملات المستقرة: أنت في القصر الأحمر، وأنا في رحلة الغرب

ولكن في النهاية، قد نجد أنفسنا جميعًا نعود إلى نفس الطريق.

مستوى الخوف الشديد لـ XRP يعكس ارتفاعاً سابقاً بنسبة 22%

تقديم Sui ETF: خطوة جريئة من Grayscale لاعتماد SUI من قبل المؤسسات