هل سيتمكن الحاسوب الكمي من كسر bitcoin بحلول عام 2030؟

قد تتمكن الحواسيب الكمومية من اختراق bitcoin في غضون خمس سنوات، كيف سيواجه عالم العملات الرقمية أزمة البقاء؟

قد تتمكن الحواسيب الكمومية من اختراق Bitcoin خلال خمس سنوات، كيف سيواجه عالم التشفير أزمة البقاء؟

الكاتب: Tiger Research

الترجمة: AididiaoJP، Foresight News

يشكل تقدم الحوسبة الكمومية مخاطر أمنية جديدة على شبكات البلوكشين. تهدف هذه الفقرة إلى استكشاف التقنيات المصممة لمواجهة التهديدات الكمومية، ومراجعة كيف يستعد كل من Bitcoin وEthereum لهذا التحول.

النقاط الرئيسية

- سيناريو Q-Day، أي السيناريو الذي تصبح فيه الحواسيب الكمومية قادرة على اختراق التشفير الخاص بالبلوكشين، من المتوقع أن يحدث خلال 5 إلى 7 سنوات. وقد أشارت BlackRock إلى هذا الخطر في مستندات طلب Bitcoin ETF الخاصة بها.

- يوفر التشفير ما بعد الكمومي حماية ضد الهجمات الكمومية على ثلاث طبقات أمنية: تشفير الاتصالات، توقيع المعاملات، واستمرارية البيانات.

- بدأت شركات مثل Google وAWS بالفعل في اعتماد التشفير ما بعد الكمومي، لكن Bitcoin وEthereum لا تزالان في مراحل النقاش المبكرة.

تقنية جديدة تثير أسئلة غير مألوفة

إذا تمكن حاسوب كمومي من اختراق محفظة Bitcoin خلال دقائق، هل يمكن أن يستمر أمان البلوكشين؟

جوهر أمان البلوكشين هو حماية المفاتيح الخاصة. لسرقة Bitcoin من شخص ما، يجب على المهاجم الحصول على المفتاح الخاص، وهو أمر مستحيل عمليًا باستخدام الحوسبة التقليدية. ما يظهر على السلسلة هو المفتاح العام فقط، وحتى باستخدام الحواسيب الفائقة، فإن اشتقاق المفتاح الخاص من المفتاح العام سيستغرق مئات السنين.

غيرت الحواسيب الكمومية هذا الوضع. الحواسيب التقليدية تعالج 0 أو 1 بشكل متسلسل، بينما يمكن للأنظمة الكمومية معالجة الحالتين في آن واحد. هذه القدرة تجعل اشتقاق المفتاح الخاص من المفتاح العام ممكنًا نظريًا.

يقدر الخبراء أن الحواسيب الكمومية القادرة على اختراق التشفير الحديث قد تظهر بحلول عام 2030. يُطلق على هذه اللحظة المتوقعة اسم Q-Day، مما يشير إلى أن الهجمات العملية قد تصبح ممكنة خلال خمس إلى سبع سنوات.

المصدر: SEC

أدركت الجهات التنظيمية والمؤسسات الكبرى هذا الخطر بالفعل. في عام 2024، أدخل المعهد الوطني الأمريكي للمعايير والتقنية معايير التشفير ما بعد الكمومي. كما أشارت BlackRock في مستندات طلب Bitcoin ETF إلى أن تقدم الحوسبة الكمومية قد يهدد أمان Bitcoin.

لم تعد الحوسبة الكمومية مشكلة نظرية بعيدة. لقد أصبحت قضية تقنية تتطلب استعدادًا فعليًا بدلًا من الاعتماد على الافتراضات.

الحوسبة الكمومية تتحدى أمان البلوكشين

لفهم كيفية عمل معاملات البلوكشين، انظر إلى المثال التالي: Ekko يرسل 1 BTC إلى Ryan.

عندما ينشئ Ekko معاملة تقول "أرسل 1 BTC الخاص بي إلى Ryan"، يجب عليه إرفاق توقيع فريد. لا يمكن إنشاء هذا التوقيع إلا باستخدام مفتاحه الخاص.

بعد ذلك، يستخدم Ryan وباقي العقد في الشبكة المفتاح العام لـEkko للتحقق من صحة التوقيع. المفتاح العام هو أداة يمكنها التحقق من التوقيع دون إعادة إنشائه. طالما ظل المفتاح الخاص لـEkko سريًا، لا يمكن لأي شخص تزوير توقيعه.

يشكل هذا أساس أمان معاملات البلوكشين.

يمكن للمفتاح الخاص توليد المفتاح العام، لكن المفتاح العام لا يكشف عن المفتاح الخاص. يتم ذلك من خلال خوارزمية التوقيع الرقمي للمنحنى البيضاوي (ECDSA) المبنية على التشفير البيضاوي. تعتمد ECDSA على عدم التماثل الرياضي، حيث يكون الحساب في اتجاه واحد سهلًا، بينما يكون العكس مستحيلًا حسابيًا.

مع تطور الحوسبة الكمومية، تضعف هذه الحواجز. العنصر الأساسي هو الكيوبت الكمومي.

تعالج الحواسيب التقليدية 0 أو 1 بشكل متسلسل. يمكن للكيوبت الكمومي تمثيل الحالتين في آن واحد، مما يتيح حسابات متوازية ضخمة. مع عدد كافٍ من الكيوبتات، يمكن للحاسوب الكمومي إكمال حسابات تستغرق عقودًا على الحواسيب التقليدية في ثوانٍ.

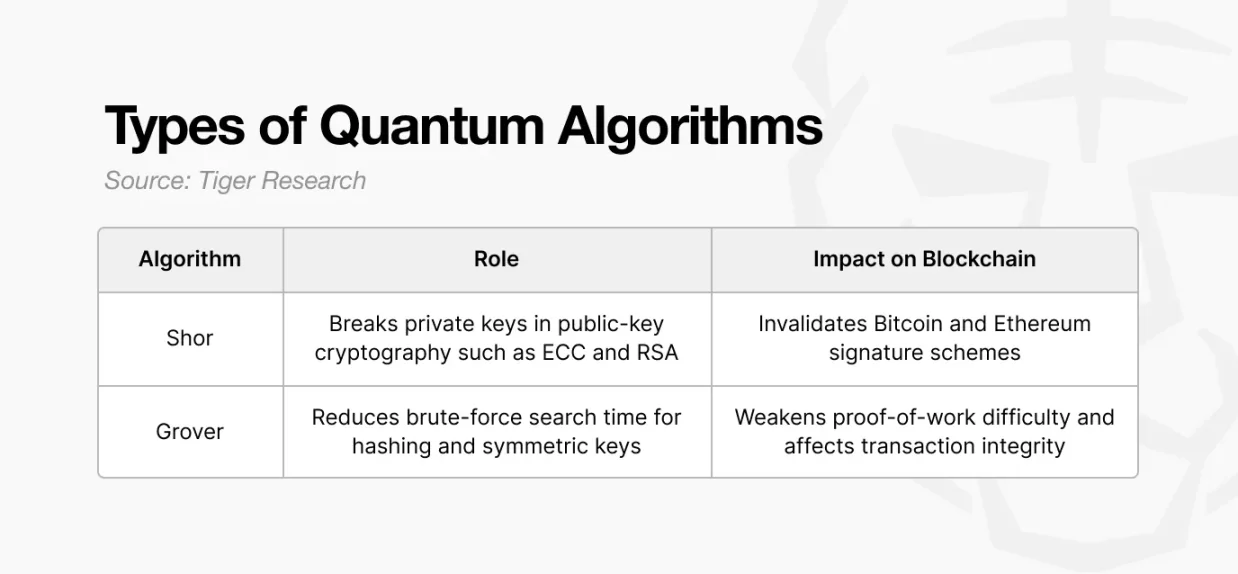

هناك خوارزميتان كموميتان تشكلان خطرًا مباشرًا على أمان البلوكشين.

توفر خوارزمية Shor طريقة لاشتقاق المفتاح الخاص من المفتاح العام، مما يضعف التشفير بالمفتاح العام. أما خوارزمية Grover فتسرع البحث العنيف، مما يقلل من قوة دوال التجزئة.

خوارزمية Shor: سرقة الأصول بشكل مباشر

يعتمد معظم أمان الإنترنت اليوم على نظامي تشفير بالمفتاح العام: RSA وECC.

يعتمد معظم أمان الإنترنت اليوم على نظامي تشفير بالمفتاح العام: RSA وECC. تحمي هذه الأنظمة نفسها من الهجمات الخارجية من خلال الاعتماد على مشاكل رياضية صعبة مثل تحليل الأعداد الصحيحة واللوغاريتمات المنفصلة. يستخدم البلوكشين نفس المبدأ من خلال خوارزمية التوقيع الرقمي للمنحنى البيضاوي (ECC).

مع القدرة الحوسبية الحالية، يستغرق اختراق هذه الأنظمة عقودًا، لذا تعتبر آمنة عمليًا.

غيرت خوارزمية Shor ذلك. يمكن للحاسوب الكمومي الذي يشغل خوارزمية Shor تنفيذ تحليل الأعداد الصحيحة واللوغاريتمات المنفصلة بسرعة عالية، ما يمكنه من اختراق RSA وECC.

باستخدام خوارزمية Shor، يمكن للمهاجم الكمومي اشتقاق المفتاح الخاص من المفتاح العام وتحويل الأصول من العنوان المقابل بحرية. أي عنوان أجرى معاملة سابقًا معرض للخطر، لأن مفتاحه العام أصبح ظاهرًا على السلسلة. هذا قد يؤدي إلى سيناريو يتعرض فيه ملايين العناوين للخطر في نفس الوقت.

خوارزمية Grover: اعتراض المعاملات

يعتمد أمان البلوكشين أيضًا على التشفير بالمفتاح المتماثل (مثل AES) ودوال التجزئة (مثل SHA-256).

يُستخدم AES لتشفير ملفات المحافظ وبيانات المعاملات، ويتطلب العثور على المفتاح الصحيح تجربة جميع التركيبات الممكنة. تدعم SHA-256 ضبط صعوبة إثبات العمل، حيث يحتاج المعدنون إلى البحث المتكرر عن قيمة تجزئة تلبي الشروط المحددة.

تفترض هذه الأنظمة أنه عندما تنتظر معاملة في تجمع الذاكرة، لا يملك المستخدمون الآخرون وقتًا كافيًا لتحليلها أو تزويرها قبل أن تُدرج في كتلة.

تضعف خوارزمية Grover هذا الافتراض. فهي تسرع عملية البحث باستخدام التراكب الكمومي وتقلل من مستوى الأمان الفعلي لـAES وSHA-256. يمكن للمهاجم الكمومي تحليل المعاملات في تجمع الذاكرة في الوقت الفعلي وإنشاء نسخة مزورة تستخدم نفس المدخلات (UTXO) ولكن تعيد توجيه المخرجات إلى عنوان مختلف.

يؤدي ذلك إلى خطر اعتراض المعاملات من قبل مهاجمين مزودين بحواسيب كمومية، مما يؤدي إلى تحويل الأموال إلى وجهات غير متوقعة. قد تصبح عمليات السحب من البورصات والتحويلات العادية أهدافًا شائعة لهذا النوع من الاعتراض.

التشفير ما بعد الكمومي

كيف يمكن الحفاظ على أمان البلوكشين في عصر الحوسبة الكمومية؟

تحتاج أنظمة البلوكشين المستقبلية إلى خوارزميات تشفير تظل آمنة حتى في ظل الهجمات الكمومية. تُعرف هذه الخوارزميات بتقنيات التشفير ما بعد الكمومي.

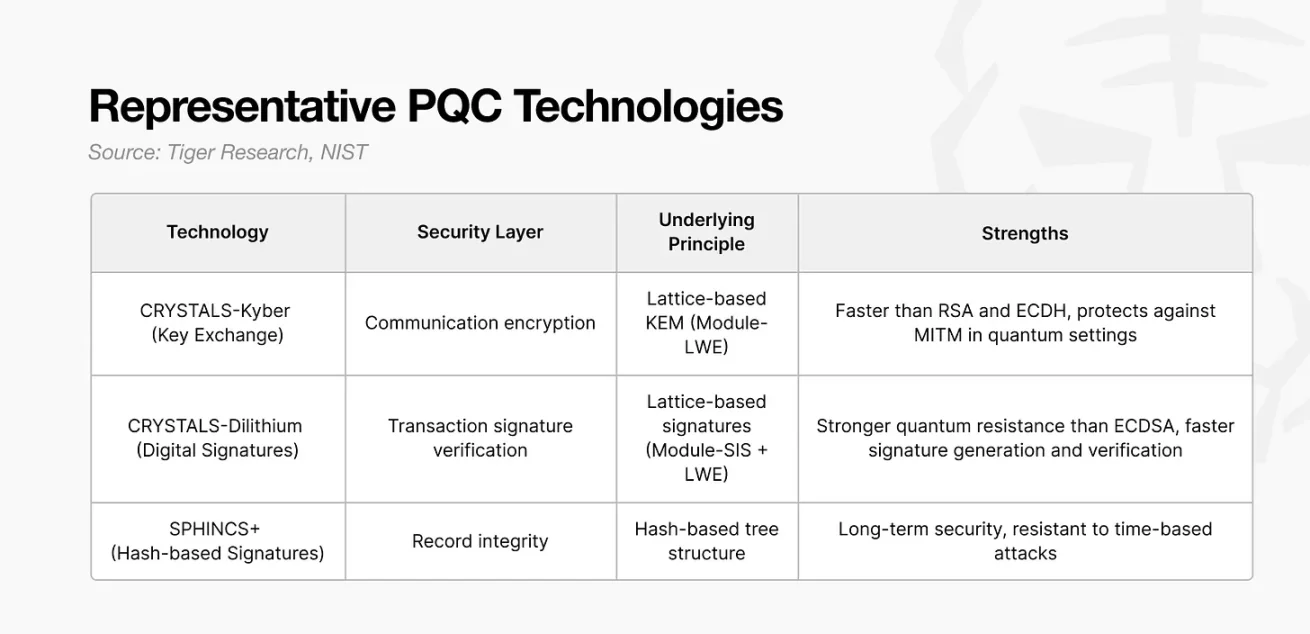

اقترح المعهد الوطني الأمريكي للمعايير والتقنية بالفعل ثلاثة معايير رئيسية لـPQC، وتناقش مجتمعات Bitcoin وEthereum اعتمادها كأساس للأمان طويل الأمد.

Kyber: حماية الاتصالات بين العقد

Kyber هي خوارزمية تهدف إلى السماح لطرفين على الشبكة بتبادل مفتاح متماثل بأمان.

الطرق التقليدية التي تدعم بنية الإنترنت منذ فترة طويلة، مثل RSA وECDH، معرضة لهجمات خوارزمية Shor وتواجه مخاطر في البيئة الكمومية. يعالج Kyber هذه المشكلة باستخدام مسألة رياضية قائمة على الشبكات (تسمى Module-LWE) يُعتقد أنها مقاومة للهجمات الكمومية. تمنع هذه البنية اعتراض البيانات أو فك تشفيرها أثناء النقل.

يحمي Kyber جميع مسارات الاتصال: اتصالات HTTPS، واجهات برمجة تطبيقات البورصات، ورسائل المحفظة إلى العقدة. داخل شبكة البلوكشين، يمكن للعقد استخدام Kyber عند مشاركة بيانات المعاملات، لمنع المراقبة أو استخراج المعلومات من قبل أطراف ثالثة.

في الواقع، يعيد Kyber بناء أمان طبقة النقل الشبكي لعصر الحوسبة الكمومية.

Dilithium: التحقق من توقيعات المعاملات

Dilithium هي خوارزمية توقيع رقمي تُستخدم للتحقق من أن المعاملة تم إنشاؤها من قبل حامل المفتاح الخاص الشرعي.

تعتمد ملكية البلوكشين على نموذج ECDSA "توقيع بالمفتاح الخاص، تحقق بالمفتاح العام". المشكلة أن ECDSA معرضة لهجمات خوارزمية Shor. من خلال الوصول إلى المفتاح العام، يمكن للمهاجم الكمومي اشتقاق المفتاح الخاص، مما يسمح بتزوير التوقيعات وسرقة الأصول.

يتجنب Dilithium هذا الخطر باستخدام بنية قائمة على الشبكات تجمع بين Module-SIS وLWE. حتى إذا حلل المهاجم المفتاح العام والتوقيع، لا يمكن اشتقاق المفتاح الخاص، ويظل التصميم آمنًا ضد الهجمات الكمومية. يمنع تطبيق Dilithium تزوير التوقيعات، واستخراج المفاتيح الخاصة، وسرقة الأصول على نطاق واسع.

يحمي ذلك ملكية الأصول وأصالة كل معاملة.

SPHINCS+: حفظ السجلات طويلة الأمد

يستخدم SPHINCS+ بنية شجرة تجزئة متعددة الطبقات. يتم التحقق من كل توقيع عبر مسار محدد في هذه الشجرة، ونظرًا لأن قيمة التجزئة الواحدة لا يمكن عكسها لمعرفة مدخلاتها، يظل النظام آمنًا حتى ضد الهجمات الكمومية.

عندما تُضاف معاملة Ekko وRyan إلى الكتلة، تصبح السجلات دائمة. يمكن تشبيه ذلك ببصمة المستند.

يحوّل SPHINCS+ كل جزء من المعاملة إلى قيمة تجزئة، مما يخلق نمطًا فريدًا. إذا تغير حتى حرف واحد في المستند، تتغير البصمة بالكامل. وبالمثل، فإن تعديل أي جزء من المعاملة يغير التوقيع بالكامل.

حتى بعد عقود، سيتم اكتشاف أي محاولة لتعديل معاملة Ekko وRyan على الفور. رغم أن توقيعات SPHINCS+ كبيرة نسبيًا، إلا أنها مثالية للبيانات المالية أو السجلات الحكومية التي يجب أن تظل قابلة للتحقق لفترات طويلة. سيكون من الصعب على الحواسيب الكمومية تزوير أو نسخ هذه البصمة.

باختصار، تبني تقنيات PQC ثلاث طبقات من الحماية ضد الهجمات الكمومية في معاملة تحويل 1 BTC قياسية: Kyber لتشفير الاتصالات، Dilithium للتحقق من التوقيعات، وSPHINCS+ لسلامة السجلات.

Bitcoin وEthereum: طرق مختلفة لنفس الهدف

يؤكد Bitcoin على عدم القابلية للتغيير، بينما تعطي Ethereum الأولوية للتكيف. تشكلت هذه المبادئ من خلال أحداث سابقة وتؤثر على كيفية استجابة كل شبكة لتهديد الحوسبة الكمومية.

Bitcoin: حماية السلسلة الحالية عبر تقليل التغييرات

يعود تأكيد Bitcoin على عدم القابلية للتغيير إلى حادثة تجاوز القيمة في عام 2010. استغل أحد القراصنة ثغرة لإنشاء 1840 مليار BTC، وقام المجتمع بإبطال هذه المعاملة خلال خمس ساعات عبر تفرع ناعم. بعد هذا الإجراء الطارئ، أصبح مبدأ "لا يجوز تغيير المعاملات المؤكدة" جوهريًا لهوية Bitcoin. حافظ هذا على الثقة، لكنه جعل التغييرات الهيكلية السريعة صعبة.

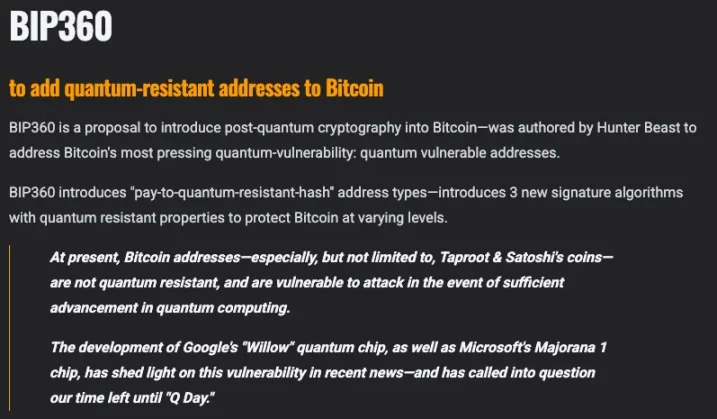

استمر هذا المبدأ في طريقة Bitcoin لمواجهة أمان الكم. يتفق المطورون على أن الترقية ضرورية، لكن استبدال السلسلة بالكامل عبر تفرع صلب يعتبر محفوفًا بالمخاطر على إجماع الشبكة. لذلك، يستكشف Bitcoin الانتقال التدريجي عبر نموذج هجرة مختلط.

المصدر: bip360.org

استمر هذا المبدأ في طريقة Bitcoin لمواجهة أمان الكم. يتفق المطورون على أن الترقية ضرورية، لكن استبدال السلسلة بالكامل عبر تفرع صلب يعتبر محفوفًا بالمخاطر على إجماع الشبكة. لذلك يستكشف Bitcoin الانتقال التدريجي عبر نموذج هجرة مختلط.

إذا تم اعتماد ذلك، سيتمكن المستخدمون من استخدام عناوين ECDSA التقليدية وعناوين PQC الجديدة في نفس الوقت. على سبيل المثال، إذا كانت أموال Ekko محفوظة في عنوان Bitcoin قديم، يمكنه نقلها تدريجيًا إلى عنوان PQC مع اقتراب Q-Day. وبما أن الشبكة تتعرف على كلا التنسيقين، تزداد الأمان دون فرض انتقال مدمر.

لا تزال التحديات كبيرة. هناك مئات الملايين من المحافظ تحتاج إلى الهجرة، ولا يوجد حل واضح للمحافظ التي فقدت مفاتيحها الخاصة. كما قد تزيد الخلافات داخل المجتمع من خطر انقسام السلسلة.

Ethereum: إعادة التصميم عبر بنية مرنة لتحقيق انتقال سريع

ينبع مبدأ التكيف في Ethereum من حادثة اختراق DAO في عام 2016. عندما سُرق حوالي 3.6 ملايين ETH، نفذ Vitalik Buterin ومؤسسة Ethereum تفرعًا صلبًا لعكس السرقة.

قسم هذا القرار المجتمع إلى Ethereum (ETH) وEthereum Classic (ETC). منذ ذلك الحين، أصبح التكيف سمة مميزة لـEthereum وعاملًا رئيسيًا في قدرتها على تنفيذ التغييرات السريعة.

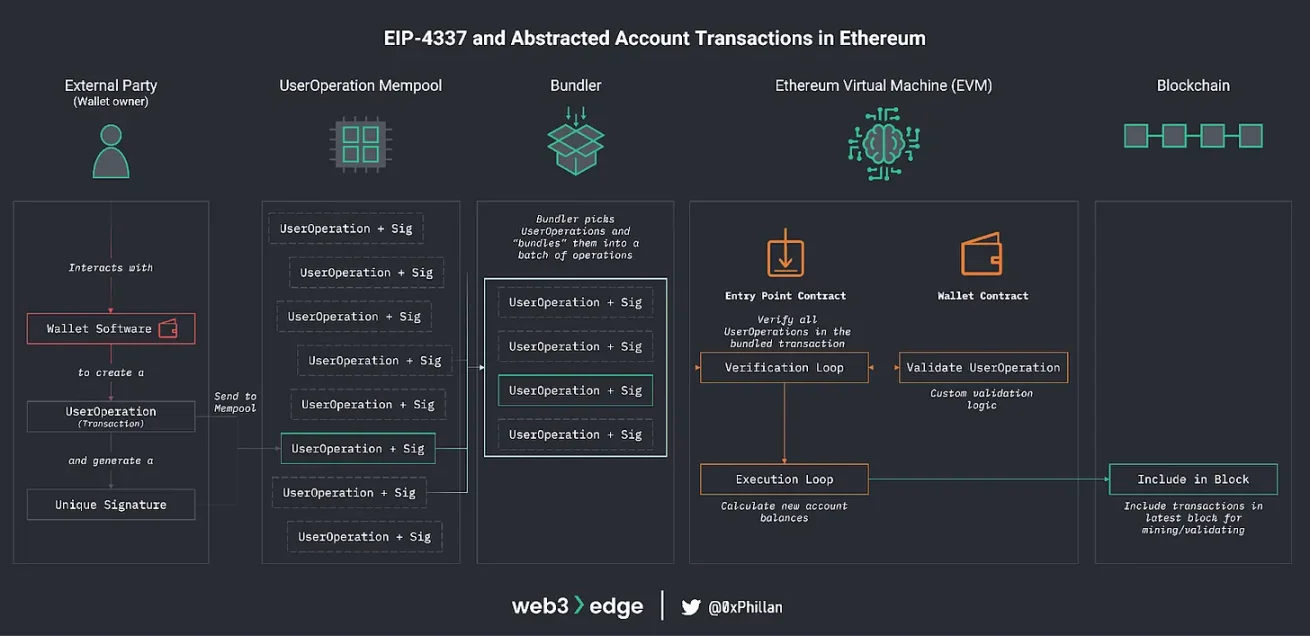

المصدر: web3edge

تاريخيًا، اعتمد جميع مستخدمي Ethereum على حسابات خارجية لا يمكنها إرسال المعاملات إلا عبر خوارزمية توقيع ECDSA. وبما أن كل مستخدم يعتمد على نفس نموذج التشفير، فإن تغيير خوارزمية التوقيع يتطلب تفرعًا صلبًا على مستوى الشبكة.

غيرت EIP-4337 هذا الهيكل، مما سمح للحسابات بالعمل كعقود ذكية. يمكن لكل حساب تحديد منطق التحقق من التوقيع الخاص به، مما يسمح للمستخدمين باعتماد خوارزميات توقيع بديلة دون تعديل الشبكة بأكملها. يمكن الآن استبدال خوارزمية التوقيع على مستوى الحساب بدلاً من الترقية على مستوى البروتوكول.

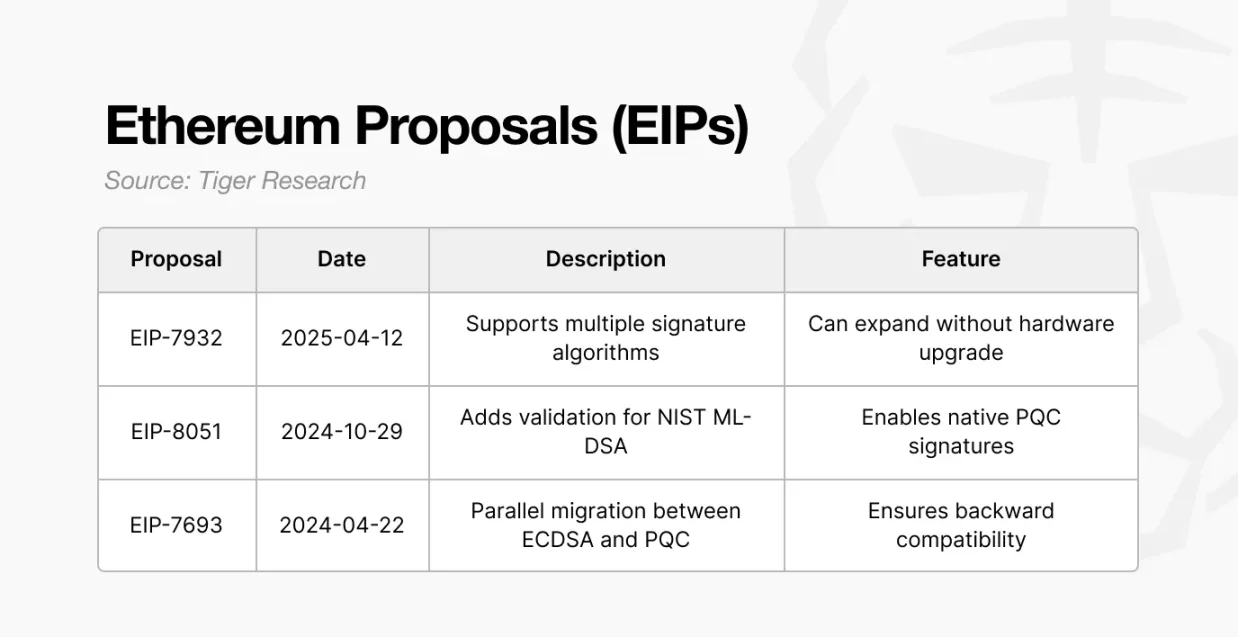

استنادًا إلى ذلك، ظهرت بعض المقترحات لدعم اعتماد PQC:

- EIP-7693: إدخال مسار هجرة مختلط يدعم الانتقال التدريجي إلى توقيعات PQC مع الحفاظ على التوافق مع ECDSA.

- EIP-8051: تطبيق معايير NIST PQC على السلسلة لاختبار توقيعات PQC في ظروف الشبكة الفعلية.

- EIP-7932: السماح للبروتوكول بالتعرف والتحقق من خوارزميات توقيع متعددة في نفس الوقت، مما يتيح للمستخدمين اختيار الطريقة المفضلة لديهم.

عمليًا، يمكن للمستخدمين الذين يستخدمون محافظ قائمة على ECDSA الانتقال إلى محافظ PQC قائمة على Dilithium عند اقتراب التهديد الكمومي. يحدث هذا الانتقال على مستوى الحساب دون الحاجة لاستبدال السلسلة بأكملها.

باختصار، يهدف Bitcoin إلى دمج PQC بالتوازي مع هيكله الحالي، بينما تعيد Ethereum تصميم نموذج الحساب لاستيعاب PQC مباشرة. كلاهما يسعى لهدف مقاومة الكم، لكن Bitcoin يعتمد على التطور المحافظ، بينما تتبنى Ethereum الابتكار الهيكلي.

بينما لا يزال البلوكشين يناقش، العالم قد تغير بالفعل

بدأت البنية التحتية للإنترنت العالمية بالفعل في الانتقال إلى معايير أمان جديدة.

تتحرك منصات Web2 المدعومة بقرارات مركزية بسرعة. بدأت Google من أبريل 2024 في تفعيل تبادل المفاتيح ما بعد الكمومي افتراضيًا في متصفح Chrome، ونشرته على مليارات الأجهزة. أعلنت Microsoft عن خطة هجرة على مستوى المؤسسة تهدف إلى اعتماد PQC بالكامل بحلول عام 2033. بدأت AWS في استخدام PQC المختلط بنهاية 2024.

يواجه البلوكشين وضعًا مختلفًا. لا يزال BIP-360 الخاص بـBitcoin قيد النقاش، بينما تم تقديم EIP-7932 الخاص بـEthereum منذ عدة أشهر دون وجود شبكة اختبار عامة حتى الآن. لقد وضع Vitalik Buterin بالفعل مسار هجرة تدريجي، لكن من غير الواضح ما إذا كان يمكن إكمال الانتقال قبل أن تصبح الهجمات الكمومية عملية.

تقدر تقرير Deloitte أن حوالي 20% إلى 30% من عناوين Bitcoin قد كشفت بالفعل عن مفاتيحها العامة. هي آمنة حاليًا، لكن بمجرد نضوج الحواسيب الكمومية في ثلاثينيات القرن الحالي، قد تصبح أهدافًا. إذا حاولت الشبكة تفرعًا صلبًا في تلك المرحلة، فإن احتمال الانقسام مرتفع. التزام Bitcoin بعدم القابلية للتغيير، رغم كونه أساس هويته، يجعل التغيير السريع صعبًا.

في النهاية، تطرح الحوسبة الكمومية تحديات تقنية وحوكمية على حد سواء. بدأت Web2 بالفعل الانتقال. لا يزال البلوكشين يناقش كيفية البدء. السؤال الحاسم لن يكون من يبدأ أولاً، بل من يمكنه إكمال الانتقال بأمان.

إخلاء المسؤولية: يعكس محتوى هذه المقالة رأي المؤلف فقط ولا يمثل المنصة بأي صفة. لا يُقصد من هذه المقالة أن تكون بمثابة مرجع لاتخاذ قرارات الاستثمار.

You may also like

انخفض Ethereum إلى أقل من 3,100 دولار وسط تدفقات خارجة من Spot ETF، ويُنظر إليه على أنه أكثر خطورة من Bitcoin

أصدر Brevis الورقة البيضاء لـ ProverNet، والتي توضح بالتفصيل أول سوق لامركزي لتوليد إثباتات المعرفة الصفرية.

عصر هيمنة DEX: منصة BasePerp، أول DEX للعقود الدائمة على Base، تعلن عن طرح ICO

تتعاون UBS وAnt International لتجربة الودائع المرمّزة من أجل تعزيز كفاءة الخزانة العالمية