Wird Bitcoin im Jahr 2030 von Quantencomputern geknackt werden?

Quantencomputer könnten Bitcoin innerhalb von fünf Jahren knacken – wie reagiert die Krypto-Welt auf diese existenzielle Bedrohung?

Quantencomputer könnten Bitcoin innerhalb von fünf Jahren knacken – wie reagiert die Krypto-Welt auf diese existenzielle Bedrohung?

Autor: Tiger Research

Übersetzung: AididiaoJP, Foresight News

Der Fortschritt der Quantencomputer bringt neue Sicherheitsrisiken für Blockchain-Netzwerke mit sich. In diesem Abschnitt werden Technologien untersucht, die auf die Abwehr von Quantenbedrohungen abzielen, und es wird beleuchtet, wie Bitcoin und Ethereum sich auf diesen Wandel vorbereiten.

Kernpunkte

- Das Q-Day-Szenario, bei dem Quantencomputer die Kryptographie von Blockchains knacken können, wird voraussichtlich in fünf bis sieben Jahren eintreten. Auch BlackRock hat in seinen Bitcoin-ETF-Antragsunterlagen auf dieses Risiko hingewiesen.

- Post-Quantum-Kryptographie bietet auf drei Sicherheitsebenen Schutz vor Quantenangriffen: Kommunikationsverschlüsselung, Transaktionssignaturen und Datenpersistenz.

- Unternehmen wie Google und AWS haben bereits mit der Einführung von Post-Quantum-Kryptographie begonnen, während Bitcoin und Ethereum sich noch in einer frühen Diskussionsphase befinden.

Eine neue Technologie wirft unbekannte Fragen auf

Kann die Sicherheit der Blockchain aufrechterhalten werden, wenn ein Quantencomputer in wenigen Minuten ein Bitcoin-Wallet knacken kann?

Das Herzstück der Blockchain-Sicherheit ist der Schutz des privaten Schlüssels. Um Bitcoins zu stehlen, muss ein Angreifer den privaten Schlüssel erlangen – mit heutigen Rechenmethoden praktisch unmöglich. On-Chain ist nur der öffentliche Schlüssel sichtbar, und selbst mit Supercomputern würde es Jahrhunderte dauern, den privaten Schlüssel daraus abzuleiten.

Quantencomputer verändern diese Risikolage. Klassische Computer verarbeiten 0 oder 1 nacheinander, während Quantensysteme beide Zustände gleichzeitig verarbeiten können. Diese Fähigkeit macht es theoretisch möglich, aus dem öffentlichen Schlüssel den privaten Schlüssel abzuleiten.

Experten schätzen, dass Quantencomputer, die moderne Kryptographie knacken können, etwa um das Jahr 2030 erscheinen werden. Dieser erwartete Zeitpunkt wird als Q-Day bezeichnet und deutet darauf hin, dass es noch fünf bis sieben Jahre bis zu praktikablen Angriffen sind.

Quelle: SEC

Regulierungsbehörden und große Institutionen haben dieses Risiko bereits erkannt. Im Jahr 2024 hat das US National Institute of Standards and Technology Post-Quantum-Kryptographie-Standards eingeführt. Auch BlackRock hat in seinen Bitcoin-ETF-Antragsunterlagen darauf hingewiesen, dass der Fortschritt der Quantencomputer die Sicherheit von Bitcoin bedrohen könnte.

Quantencomputing ist kein fernes theoretisches Problem mehr. Es ist zu einer technischen Herausforderung geworden, die praktische Vorbereitung erfordert, statt auf Annahmen zu hoffen.

Quantencomputing stellt die Blockchain-Sicherheit infrage

Um zu verstehen, wie Blockchain-Transaktionen funktionieren, betrachten wir ein einfaches Beispiel: Ekko sendet 1 BTC an Ryan.

Wenn Ekko eine Transaktion erstellt, die besagt: "Ich sende meinen 1 BTC an Ryan", muss er eine eindeutige Signatur anhängen. Diese Signatur kann nur mit seinem privaten Schlüssel erzeugt werden.

Anschließend verwenden Ryan und andere Knoten im Netzwerk Ekkos öffentlichen Schlüssel, um zu überprüfen, ob die Signatur gültig ist. Der öffentliche Schlüssel ist wie ein Werkzeug, das Signaturen verifizieren, aber nicht neu erstellen kann. Solange Ekkos privater Schlüssel geheim bleibt, kann niemand seine Signatur fälschen.

Dies bildet die Grundlage der Sicherheit von Blockchain-Transaktionen.

Ein privater Schlüssel kann einen öffentlichen Schlüssel erzeugen, aber der öffentliche Schlüssel offenbart nicht den privaten Schlüssel. Dies wird durch den Elliptic Curve Digital Signature Algorithm (ECDSA) erreicht, der auf Elliptic Curve Cryptography basiert. ECDSA beruht auf einer mathematischen Asymmetrie: Die Berechnung in eine Richtung ist einfach, die Umkehrung jedoch rechnerisch nicht durchführbar.

Mit dem Fortschritt der Quantencomputer wird diese Barriere schwächer. Das Schlüsselelement sind Qubits.

Klassische Computer verarbeiten 0 oder 1 nacheinander. Qubits können beide Zustände gleichzeitig darstellen, was massive Parallelverarbeitung ermöglicht. Mit genügend Qubits kann ein Quantencomputer Berechnungen in Sekunden durchführen, für die klassische Computer Jahrzehnte benötigen würden.

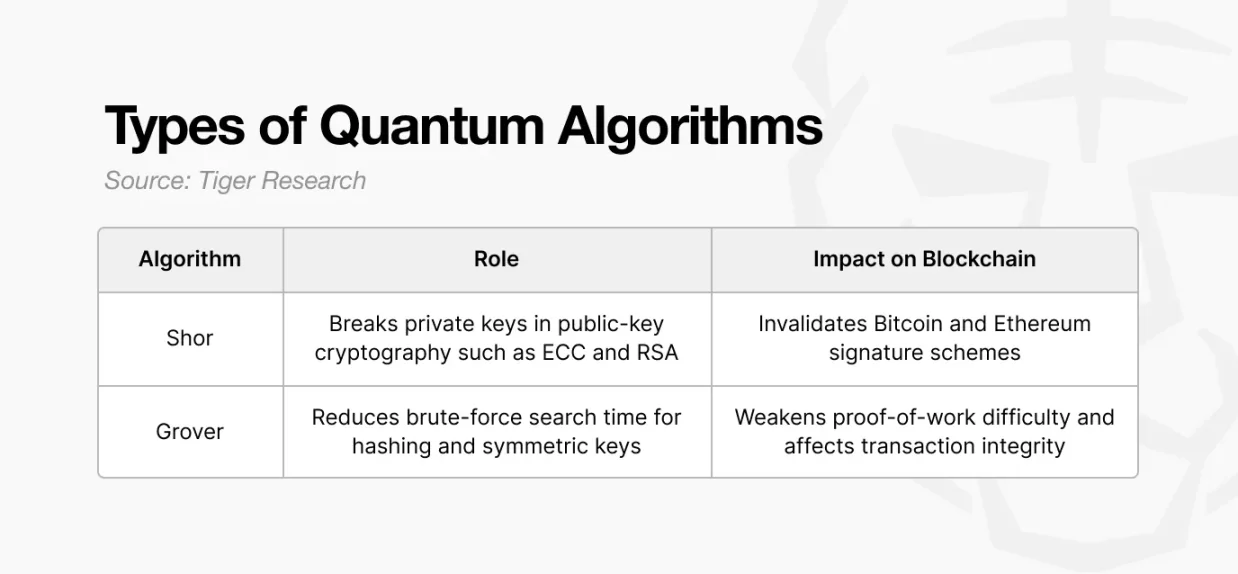

Zwei Quantenalgorithmen stellen ein direktes Risiko für die Blockchain-Sicherheit dar.

Der Shor-Algorithmus bietet einen Weg, aus dem öffentlichen Schlüssel den privaten Schlüssel abzuleiten und schwächt damit die Public-Key-Kryptographie. Der Grover-Algorithmus beschleunigt Brute-Force-Suchen und verringert die effektive Stärke von Hash-Funktionen.

Shor-Algorithmus: Direkter Diebstahl von Vermögenswerten

Die heutige Internetsicherheit basiert hauptsächlich auf zwei Public-Key-Kryptosystemen: RSA und ECC.

Die heutige Internetsicherheit basiert hauptsächlich auf zwei Public-Key-Kryptosystemen: RSA und ECC. Sie schützen durch die Nutzung schwieriger mathematischer Probleme wie Faktorisierung und diskrete Logarithmen vor externen Angriffen. Blockchains verwenden das gleiche Prinzip mit dem auf ECC basierenden Elliptic Curve Digital Signature Algorithm.

Mit heutiger Rechenleistung würde das Knacken dieser Systeme Jahrzehnte dauern, weshalb sie als praktisch sicher gelten.

Der Shor-Algorithmus ändert dies. Ein Quantencomputer, der den Shor-Algorithmus ausführt, kann große Zahlen faktorisieren und diskrete Logarithmen sehr schnell berechnen – und so RSA und ECC knacken.

Mit dem Shor-Algorithmus kann ein Quantenangreifer aus dem öffentlichen Schlüssel den privaten Schlüssel ableiten und die Vermögenswerte der entsprechenden Adresse beliebig transferieren. Jede Adresse, von der jemals eine Transaktion gesendet wurde, ist gefährdet, da ihr öffentlicher Schlüssel on-chain sichtbar wird. Dies könnte dazu führen, dass Millionen von Adressen gleichzeitig gefährdet sind.

Grover-Algorithmus: Abfangen von Transaktionen

Die Blockchain-Sicherheit beruht auch auf symmetrischer Verschlüsselung (wie AES) und Hash-Funktionen (wie SHA-256).

AES wird zur Verschlüsselung von Wallet-Dateien und Transaktionsdaten verwendet, wobei der richtige Schlüssel durch Ausprobieren aller möglichen Kombinationen gefunden werden müsste. SHA-256 unterstützt die Anpassung der Proof-of-Work-Schwierigkeit, wobei Miner wiederholt nach einem Hash suchen, der bestimmte Bedingungen erfüllt.

Diese Systeme gehen davon aus, dass andere Nutzer nicht genug Zeit haben, eine Transaktion im Mempool zu analysieren oder zu fälschen, bevor sie in einen Block aufgenommen wird.

Der Grover-Algorithmus schwächt diese Annahme. Er nutzt Quantenüberlagerung, um den Suchprozess zu beschleunigen und verringert das effektive Sicherheitsniveau von AES und SHA-256. Ein Quantenangreifer kann Transaktionen im Mempool in Echtzeit analysieren und eine gefälschte Version erzeugen, die denselben Input (UTXO) verwendet, aber die Ausgabe an eine andere Adresse umleitet.

Dies führt zu dem Risiko, dass Transaktionen von Angreifern mit Quantencomputern abgefangen werden und Gelder an unerwartete Ziele transferiert werden. Auszahlungen von Börsen und reguläre Überweisungen könnten zu häufigen Zielen solcher Angriffe werden.

Post-Quantum-Kryptographie

Wie kann die Blockchain-Sicherheit im Zeitalter der Quantencomputer aufrechterhalten werden?

Zukünftige Blockchain-Systeme benötigen kryptographische Algorithmen, die auch unter Quantenangriffen sicher bleiben. Diese Algorithmen werden als Post-Quantum-Kryptographie (PQC) bezeichnet.

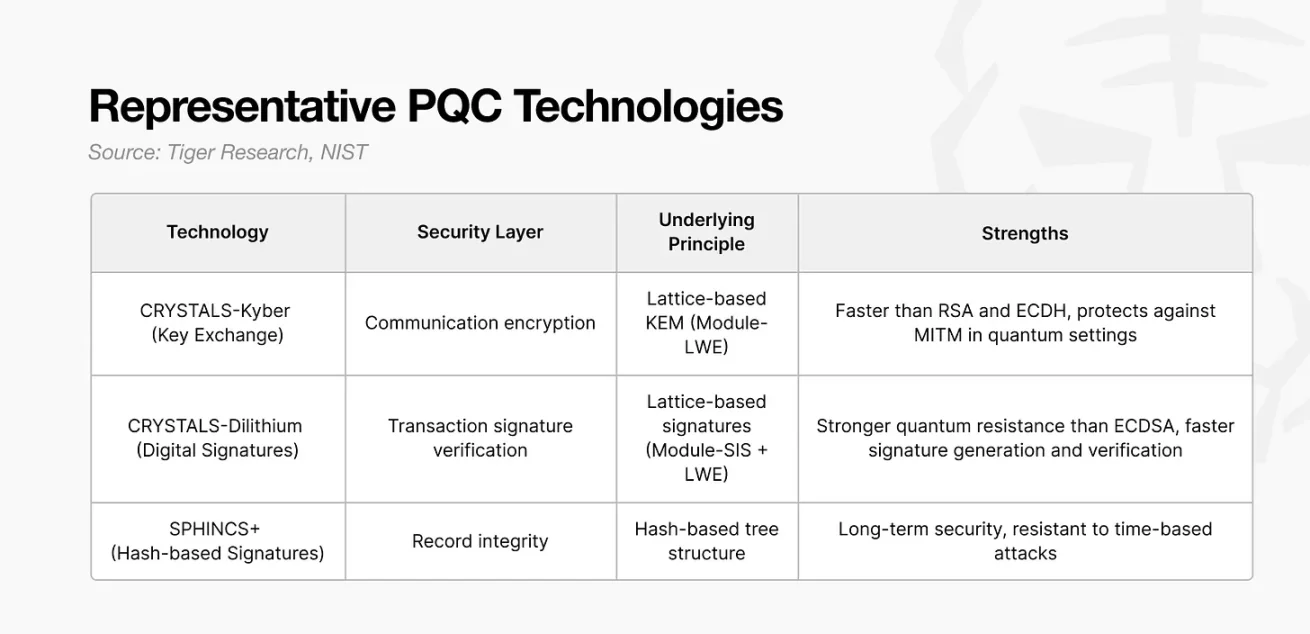

Das US National Institute of Standards and Technology hat bereits drei Hauptstandards für PQC vorgeschlagen, und sowohl die Bitcoin- als auch die Ethereum-Community diskutieren deren Übernahme als Grundlage für langfristige Sicherheit.

Kyber: Schutz der Kommunikation zwischen Knoten

Kyber ist ein Algorithmus, der es zwei Parteien im Netzwerk ermöglicht, symmetrische Schlüssel sicher auszutauschen.

Traditionelle Methoden, die lange das Internet unterstützt haben, wie RSA und ECDH, sind anfällig für den Shor-Algorithmus und im Quantenumfeld gefährdet. Kyber löst dieses Problem durch die Verwendung eines gitterbasierten mathematischen Problems (Module-LWE), das auch gegen Quantenangriffe als resistent gilt. Diese Struktur verhindert, dass Daten während der Übertragung abgefangen oder entschlüsselt werden.

Kyber schützt alle Kommunikationswege: HTTPS-Verbindungen, Börsen-APIs und Nachrichten von Wallets zu Knoten. Innerhalb des Blockchain-Netzwerks können Knoten Kyber beim Austausch von Transaktionsdaten verwenden, um Dritte an der Überwachung oder Extraktion von Informationen zu hindern.

Tatsächlich stellt Kyber die Sicherheit der Netzwerkschicht im Zeitalter der Quantencomputer wieder her.

Dilithium: Verifizierung von Transaktionssignaturen

Dilithium ist ein digitaler Signaturalgorithmus, der überprüft, ob eine Transaktion vom rechtmäßigen Inhaber des privaten Schlüssels erstellt wurde.

Der Besitz von Blockchain basiert auf dem ECDSA-Modell "mit privatem Schlüssel signieren, mit öffentlichem Schlüssel verifizieren". Das Problem ist, dass ECDSA anfällig für den Shor-Algorithmus ist. Durch Zugriff auf den öffentlichen Schlüssel kann ein Quantenangreifer den entsprechenden privaten Schlüssel ableiten und so Signaturen fälschen und Vermögenswerte stehlen.

Dilithium vermeidet dieses Risiko durch die Verwendung einer gitterbasierten Struktur, die Module-SIS und LWE kombiniert. Selbst wenn ein Angreifer den öffentlichen Schlüssel und die Signatur analysiert, kann der private Schlüssel nicht abgeleitet werden, und das Design bleibt gegen Quantenangriffe sicher. Die Anwendung von Dilithium verhindert Signaturfälschung, Extraktion privater Schlüssel und groß angelegten Diebstahl von Vermögenswerten.

Es schützt sowohl den Besitz von Vermögenswerten als auch die Authentizität jeder Transaktion.

SPHINCS+: Langfristige Aufbewahrung von Aufzeichnungen

SPHINCS+ verwendet eine mehrschichtige Hash-Baum-Struktur. Jede Signatur wird über einen bestimmten Pfad in diesem Baum verifiziert, und da ein einzelner Hashwert nicht auf seinen Input zurückgerechnet werden kann, bleibt das System auch gegen Quantenangriffe sicher.

Wenn die Transaktion zwischen Ekko und Ryan in einen Block aufgenommen wird, wird der Datensatz dauerhaft. Dies kann mit einem Dokumenten-Fingerabdruck verglichen werden.

SPHINCS+ wandelt jeden Teil der Transaktion in einen Hashwert um und erstellt ein einzigartiges Muster. Wenn sich auch nur ein Zeichen im Dokument ändert, ändert sich der Fingerabdruck vollständig. Ebenso verändert jede Änderung an der Transaktion die gesamte Signatur.

Selbst Jahrzehnte später würde jeder Versuch, die Transaktion zwischen Ekko und Ryan zu ändern, sofort erkannt werden. Obwohl die von SPHINCS+ erzeugten Signaturen relativ groß sind, eignet es sich hervorragend für Finanzdaten oder Regierungsaufzeichnungen, die langfristig überprüfbar bleiben müssen. Quantencomputer werden Schwierigkeiten haben, diesen Fingerabdruck zu fälschen oder zu kopieren.

Zusammengefasst baut die PQC-Technologie in einer Standard-1-BTC-Überweisung einen dreifachen Schutz gegen Quantenangriffe auf: Kyber für die Kommunikationsverschlüsselung, Dilithium für die Signaturverifizierung und SPHINCS+ für die Integrität der Aufzeichnungen.

Bitcoin und Ethereum: Verschiedene Wege, gleiches Ziel

Bitcoin betont Unveränderlichkeit, während Ethereum Anpassungsfähigkeit priorisiert. Diese Designprinzipien wurden durch vergangene Ereignisse geprägt und beeinflussen, wie jedes Netzwerk auf die Bedrohung durch Quantencomputer reagiert.

Bitcoin: Schutz der bestehenden Chain durch minimale Änderungen

Bitcoins Betonung der Unveränderlichkeit geht auf das Value Overflow Incident von 2010 zurück. Ein Hacker nutzte eine Schwachstelle, um 1840 Milliarden BTC zu erzeugen; die Community machte diese Transaktion innerhalb von fünf Stunden durch einen Soft Fork ungültig. Nach dieser Notfallmaßnahme wurde das Prinzip "bestätigte Transaktionen dürfen niemals geändert werden" zum Kern der Bitcoin-Identität. Diese Unveränderlichkeit bewahrt das Vertrauen, erschwert aber schnelle strukturelle Änderungen.

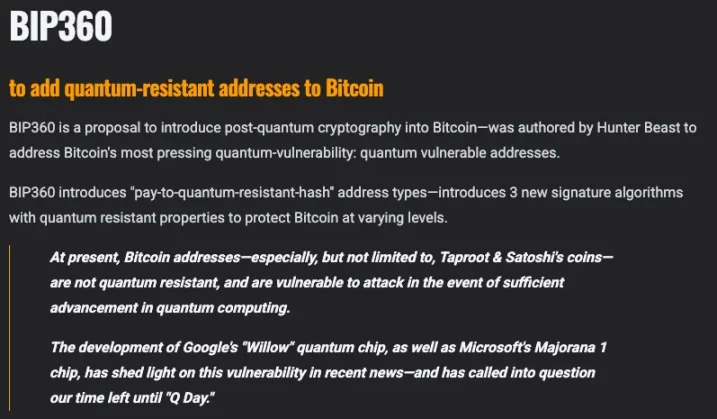

Dieses Prinzip setzt sich in Bitcoins Ansatz zur Quantensicherheit fort. Entwickler sind sich einig, dass ein Upgrade notwendig ist, aber ein vollständiger Chain-Austausch per Hard Fork wird als zu riskant für den Netzwerkkonsens angesehen. Daher untersucht Bitcoin einen schrittweisen Übergang durch ein hybrides Migrationsmodell.

Quelle: bip360.org

Dieses Prinzip setzt sich in Bitcoins Ansatz zur Quantensicherheit fort. Entwickler sind sich einig, dass ein Upgrade notwendig ist, aber ein vollständiger Chain-Austausch per Hard Fork wird als zu riskant für den Netzwerkkonsens angesehen. Daher untersucht Bitcoin einen schrittweisen Übergang durch ein hybrides Migrationsmodell.

Wenn dies angenommen wird, können Nutzer sowohl traditionelle ECDSA-Adressen als auch neue PQC-Adressen verwenden. Wenn beispielsweise Ekkos Gelder auf einer alten Bitcoin-Adresse liegen, kann er sie schrittweise auf eine PQC-Adresse migrieren, wenn der Q-Day näher rückt. Da das Netzwerk beide Formate gleichzeitig erkennt, wird die Sicherheit erhöht, ohne einen destruktiven Übergang zu erzwingen.

Die Herausforderungen bleiben groß. Hunderte Millionen Wallets müssen migriert werden, und für Wallets mit verlorenen privaten Schlüsseln gibt es noch keine klare Lösung. Unterschiedliche Meinungen in der Community könnten zudem das Risiko einer Chain-Spaltung erhöhen.

Ethereum: Schneller Übergang durch flexible Architektur und Neugestaltung

Ethereums Anpassungsfähigkeit stammt aus dem DAO-Hack von 2016. Als etwa 3,6 Millionen ETH gestohlen wurden, führten Vitalik Buterin und die Ethereum Foundation einen Hard Fork durch, um den Diebstahl rückgängig zu machen.

Diese Entscheidung spaltete die Community in Ethereum (ETH) und Ethereum Classic (ETC). Seitdem ist Anpassungsfähigkeit ein entscheidendes Merkmal von Ethereum und der Schlüssel zu schnellen Veränderungen.

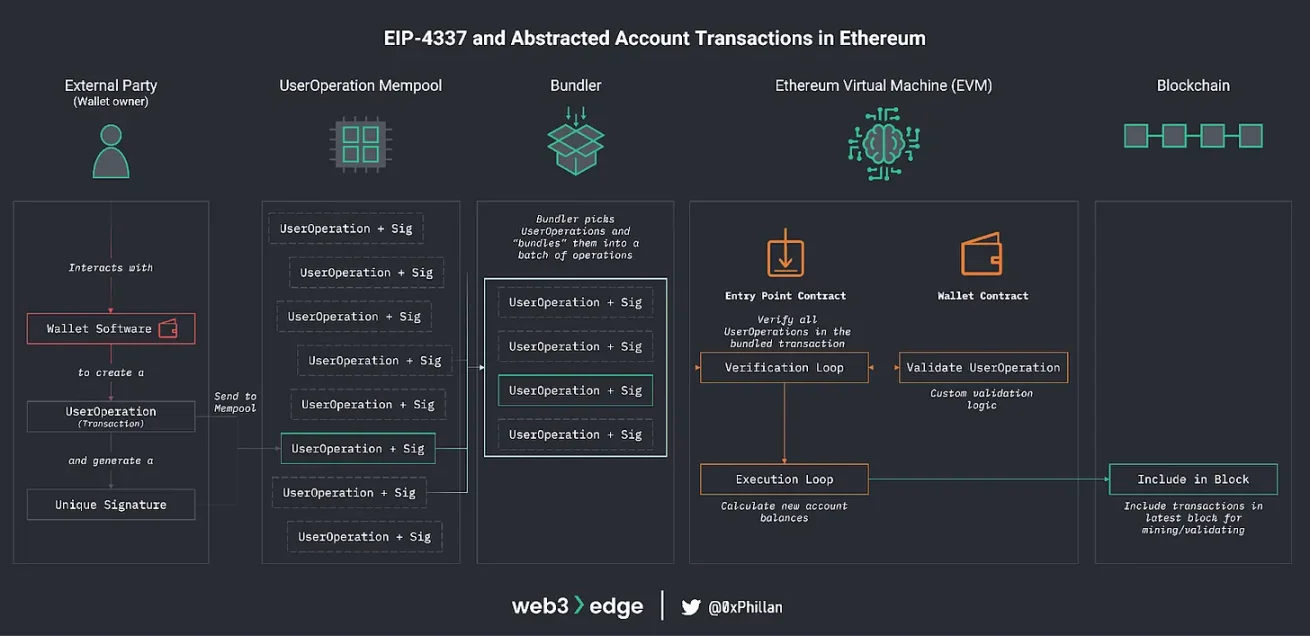

Quelle: web3edge

Historisch gesehen haben alle Ethereum-Nutzer auf externe Konten gesetzt, die Transaktionen nur mit dem ECDSA-Signaturalgorithmus senden konnten. Da jeder Nutzer auf dasselbe Kryptographiemodell angewiesen war, erforderte eine Änderung des Signaturschemas einen Hard Fork des gesamten Netzwerks.

EIP-4337 hat diese Struktur verändert und ermöglicht es Konten, wie Smart Contracts zu funktionieren. Jedes Konto kann seine eigene Signaturverifizierungslogik definieren, sodass Nutzer alternative Signaturschemata übernehmen können, ohne das gesamte Netzwerk zu ändern. Signaturalgorithmen können jetzt auf Kontoebene ersetzt werden, statt durch ein Protokoll-Upgrade.

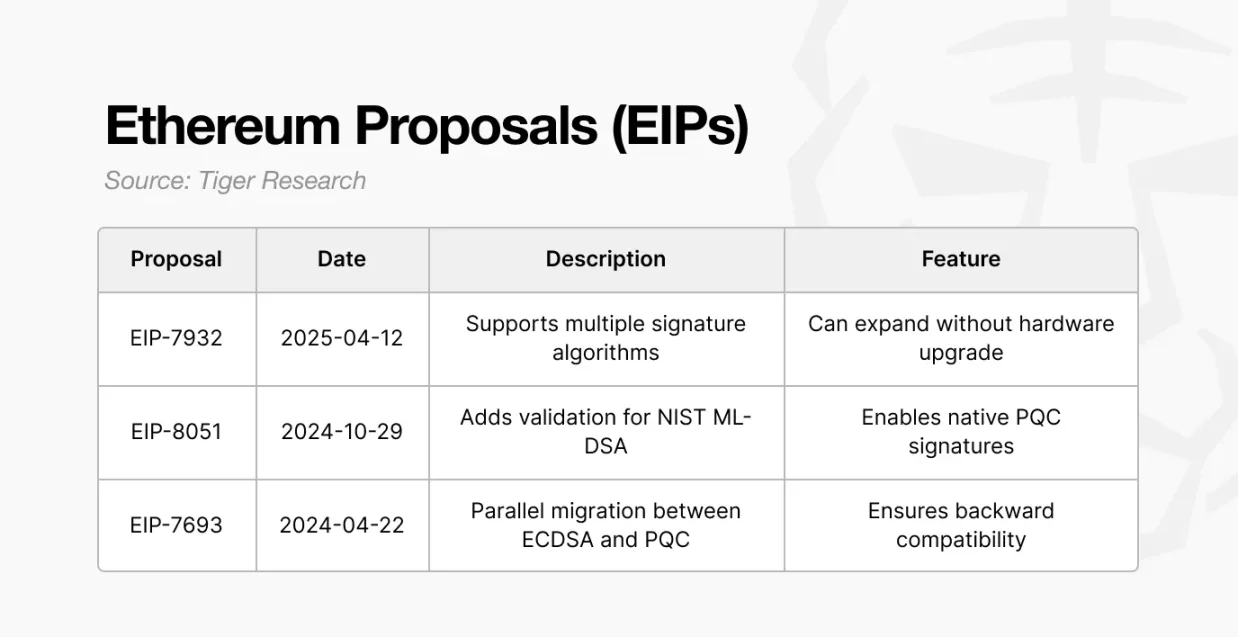

Darauf aufbauend wurden bereits einige Vorschläge zur Unterstützung der PQC-Einführung gemacht:

- EIP-7693: Einführung eines hybriden Migrationspfads, der eine schrittweise Umstellung auf PQC-Signaturen bei gleichzeitiger Kompatibilität mit ECDSA ermöglicht.

- EIP-8051: Anwendung der NIST-PQC-Standards on-chain, um PQC-Signaturen unter realen Netzwerkbedingungen zu testen.

- EIP-7932: Ermöglicht dem Protokoll, mehrere Signaturalgorithmen gleichzeitig zu erkennen und zu verifizieren, sodass Nutzer ihre bevorzugte Methode wählen können.

In der Praxis können Nutzer mit ECDSA-basierten Wallets auf Dilithium-basierte PQC-Wallets migrieren, wenn die Quantenbedrohung näher rückt. Dieser Übergang erfolgt auf Kontoebene und erfordert keinen Austausch der gesamten Chain.

Zusammengefasst: Bitcoin strebt an, PQC parallel zur aktuellen Struktur zu integrieren, während Ethereum sein Kontomodell neu gestaltet, um PQC direkt zu übernehmen. Beide verfolgen das gleiche Ziel der Quantenresistenz, aber Bitcoin setzt auf konservative Evolution, während Ethereum strukturelle Innovationen nutzt.

Während die Blockchain noch diskutiert, hat sich die Welt bereits verändert

Die globale Internet-Infrastruktur beginnt bereits, auf neue Sicherheitsstandards umzusteigen.

Web2-Plattformen, die von zentralisierten Entscheidungen unterstützt werden, handeln schnell. Google hat ab April 2024 in Chrome standardmäßig Post-Quantum-Schlüsselaustausch aktiviert und auf Milliarden von Geräten ausgerollt. Microsoft hat einen organisationsweiten Migrationsplan angekündigt, mit dem Ziel, bis 2033 vollständig auf PQC umzustellen. AWS begann Ende 2024 mit der Nutzung hybrider PQC-Lösungen.

Die Blockchain steht vor einer anderen Situation. Bitcoins BIP-360 wird noch diskutiert, während Ethereums EIP-7932 seit Monaten eingereicht ist, aber noch kein öffentliches Testnetz hat. Vitalik Buterin hat einen schrittweisen Migrationspfad skizziert, aber es ist unklar, ob der Übergang abgeschlossen sein wird, bevor Quantenangriffe praktisch möglich werden.

Ein Deloitte-Bericht schätzt, dass etwa 20 % bis 30 % der Bitcoin-Adressen ihren öffentlichen Schlüssel bereits offengelegt haben. Sie sind derzeit sicher, könnten aber in den 2030er Jahren, wenn Quantencomputer ausgereift sind, zum Ziel werden. Sollte das Netzwerk zu diesem Zeitpunkt einen Hard Fork versuchen, wäre das Risiko einer Spaltung hoch. Bitcoins Bekenntnis zur Unveränderlichkeit ist zwar grundlegend für seine Identität, erschwert aber schnelle Veränderungen.

Letztlich stellt Quantencomputing sowohl technische als auch Governance-Herausforderungen. Web2 hat den Übergang bereits begonnen. Die Blockchain diskutiert noch, wie sie starten soll. Die entscheidende Frage wird nicht sein, wer zuerst handelt, sondern wer den Übergang sicher abschließen kann.

Haftungsausschluss: Der Inhalt dieses Artikels gibt ausschließlich die Meinung des Autors wieder und repräsentiert nicht die Plattform in irgendeiner Form. Dieser Artikel ist nicht dazu gedacht, als Referenz für Investitionsentscheidungen zu dienen.

Das könnte Ihnen auch gefallen

Junge Bitcoin-Inhaber verkaufen in Panik 148.000 BTC, während Analysten einen BTC-Boden unter 90.000 $ prognostizieren

Seltenes Bitcoin-Futures-Signal könnte Händler überraschen: Bildet sich ein Boden?

XRP-Händler hoffen, dass eine neue Welle von ETF-Einführungen den Bullenmarkttrend wiederherstellen wird.

SEC-Vorsitzender Atkins startet nach dem Shutdown eine entscheidende 12-monatige Krypto- und Regulierungsinitiative, sagt TD Cowen

Kurze Zusammenfassung: Nach dem Ende des längsten Regierungsstillstands in der vergangenen Woche richtet sich die Aufmerksamkeit nun auf die Agenda des SEC-Vorsitzenden Paul Atkins, wie die Washington Research Group von TD Cowen in einer Mitteilung erklärte. Es wird erwartet, dass sich Atkins auf eine Reihe von Themen konzentriert, darunter Kryptowährungen und der Zugang von Privatanlegern zu alternativen Investitionen.