Ola de ataques a la cadena de suministro de npm: ¿Qué pasó? ¿Cómo mitigar el riesgo?

La cantidad de descargas del paquete de software contaminado ha superado los 1.1 billions, lo que representa un posible riesgo de propagación indirecta en toda la industria.

Título original del artículo: "El ataque a la cadena de suministro se vuelve viral de la noche a la mañana: ¿Qué sucedió? ¿Cómo mitigar el riesgo?"

Autor original del artículo: Azuma, Odaily

El 9 de septiembre, zona horaria GMT+8, el Director de Tecnología de Ledger, Charles Guillemet, publicó una advertencia en X, declarando: "Actualmente se está llevando a cabo un ataque a gran escala a la cadena de suministro, con la cuenta NPM de un desarrollador muy conocido comprometida. El paquete de software afectado ha sido descargado más de 1.1 billones de veces, lo que indica que todo el ecosistema JavaScript podría estar en riesgo."

Guillemet explicó además: "El código malicioso funciona modificando silenciosamente las direcciones de criptomonedas en segundo plano para robar fondos. Si usás una hardware wallet, verificá cuidadosamente cada transacción de firma y estarás seguro. Si no usás una hardware wallet, por favor evitá temporalmente cualquier transacción on-chain. Actualmente no está claro si el atacante ya ha robado la frase mnemotécnica de las wallets de software."

¿Qué sucedió?

Según el informe de seguridad citado por Guillemet, la causa directa de este incidente fue: la cuenta NPM del conocido desarrollador @qix fue comprometida, lo que llevó a la publicación de versiones maliciosas de docenas de paquetes de software, incluyendo chalk, strip-ansi y color-convert. El código malicioso pudo haberse propagado a los usuarios finales cuando los desarrolladores o usuarios instalaron automáticamente las dependencias.

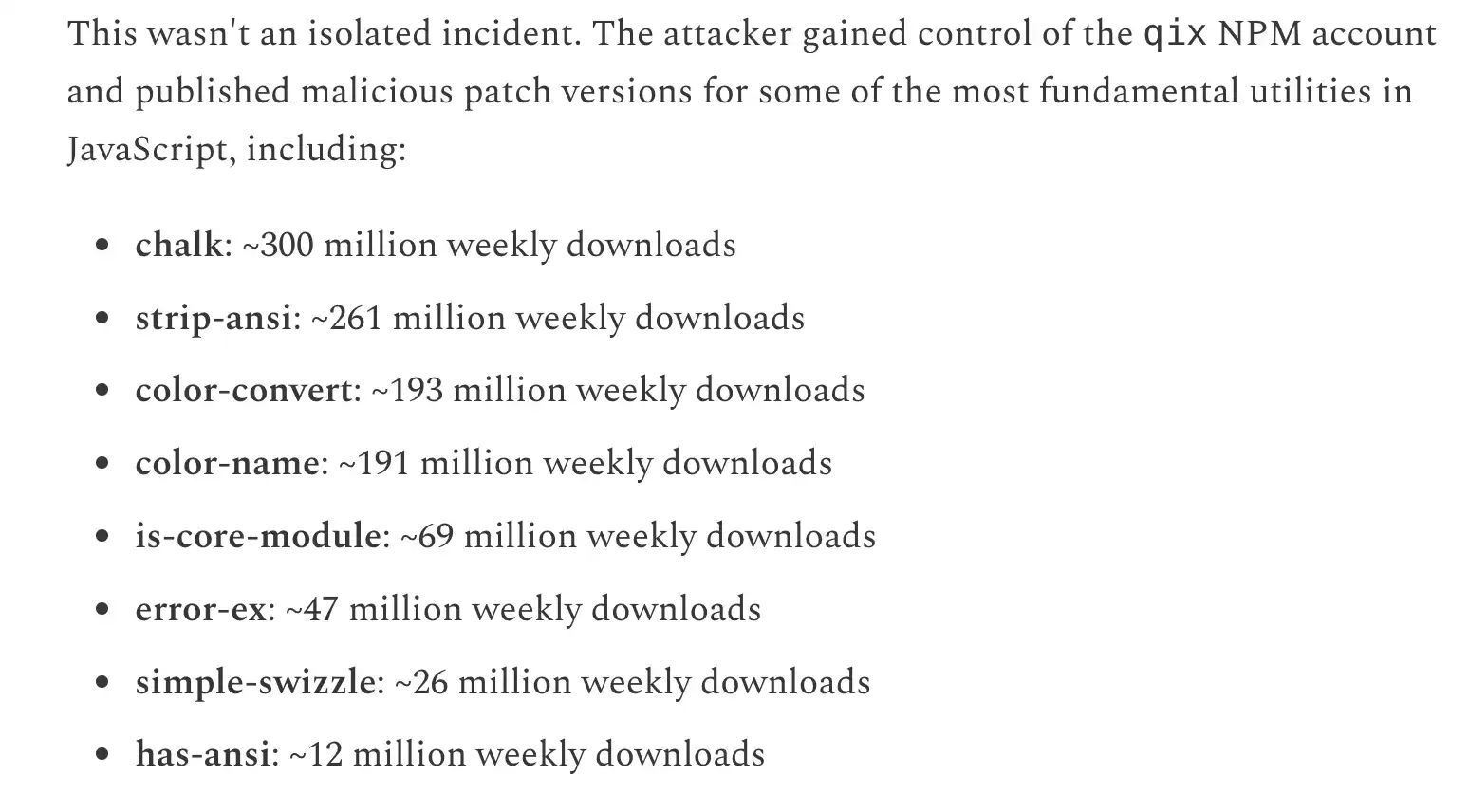

Nota de Odaily: Datos de volumen de descargas semanales de los paquetes de software comprometidos.

En resumen, este es un caso clásico de ataque a la cadena de suministro—donde un atacante implanta código malicioso (como un paquete NPM) en una herramienta de desarrollo o sistema de dependencias para llevar a cabo actividades maliciosas. NPM, abreviatura de Node Package Manager, es la herramienta de gestión de paquetes más utilizada en el ecosistema JavaScript/Node.js. Sus funciones principales incluyen la gestión de dependencias, instalación y actualización de paquetes, compartición de código, entre otras.

Debido a la enorme escala del ecosistema NPM, que actualmente consta de millones de paquetes de software, casi todos los proyectos Web3, wallets cripto y herramientas frontend dependen de NPM—precisamente por esto, las extensas dependencias de NPM y su compleja cadena de enlaces lo convierten en un punto de entrada de alto riesgo para ataques a la cadena de suministro. Al implantar código malicioso en un paquete de software de uso común, los atacantes pueden potencialmente afectar a miles de aplicaciones y usuarios.

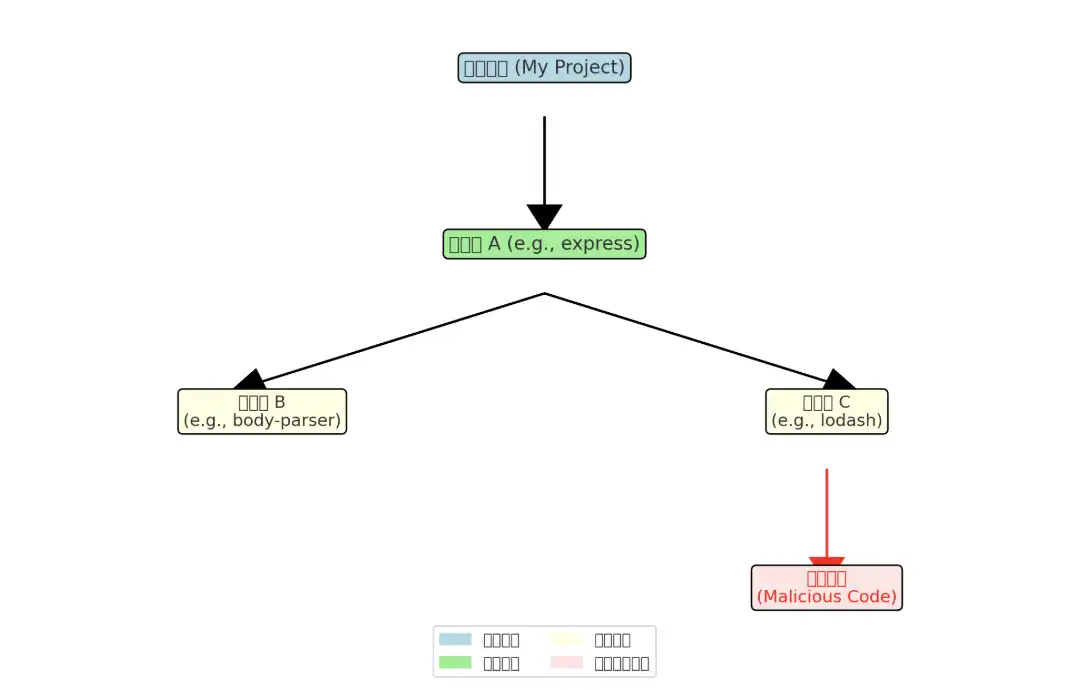

Como se muestra en el diagrama de flujo de propagación del código malicioso arriba:

· Un determinado proyecto (caja azul) depende directamente de algunas bibliotecas open-source comunes, como express.

· Estas dependencias directas (cajas verdes) luego dependen de otras dependencias indirectas (cajas amarillas, como lodash).

· Si una dependencia indirecta es inyectada en secreto con código malicioso por un atacante (caja roja), se propagará a lo largo de la cadena de dependencias hacia ese proyecto.

¿Qué significa esto para las criptomonedas?

La relevancia directa de este incidente de seguridad para la industria cripto es que el código malicioso implantado por el hacker en el paquete de software comprometido mencionado anteriormente es un sofisticado "secuestrador de portapapeles de criptomonedas" que roba activos cripto reemplazando direcciones de wallets y secuestrando transacciones.

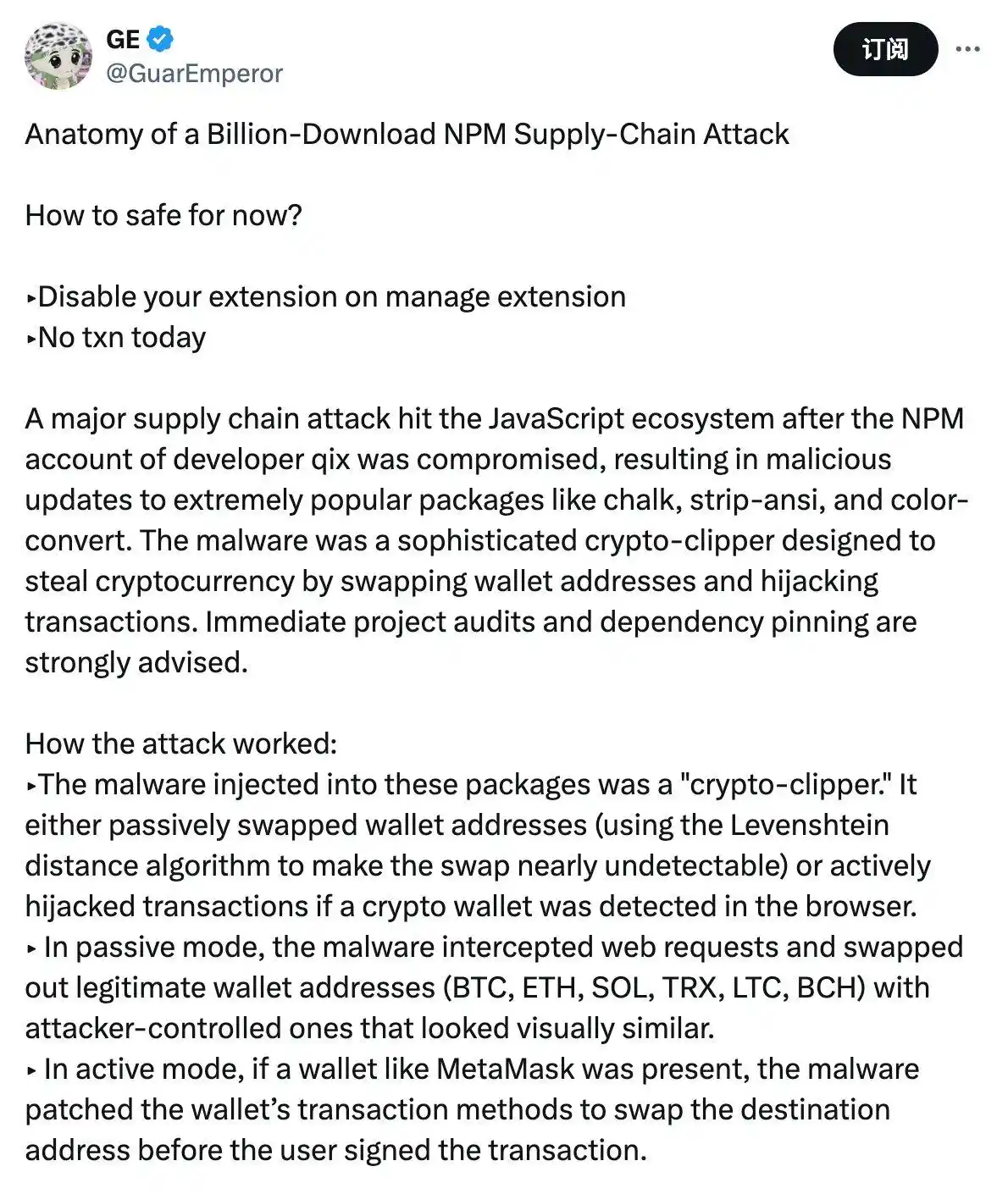

El fundador de Stress Capital, GE (@GuarEmperor), explicó esto en X, afirmando que la inyección del "secuestrador de portapapeles" del hacker adopta dos modos de ataque—utilizando pasivamente el algoritmo de distancia de Levenshtein para reemplazar direcciones de wallets, que son visualmente similares y, por lo tanto, extremadamente difíciles de detectar; y manipulando activamente la dirección objetivo en la wallet cripto detectada por el navegador antes de que el usuario firme la transacción.

Dado que este ataque apuntó a las bibliotecas de capa base de los proyectos JavaScript, incluso los proyectos que dependen indirectamente de estas bibliotecas pueden verse afectados.

¿Cómo obtiene ganancias el hacker?

El código malicioso implantado por el hacker también reveló sus direcciones de ataque. La principal dirección de ataque del hacker en Ethereum es 0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976, con fondos provenientes principalmente de las siguientes tres direcciones:

· 0xa29eEfB3f21Dc8FA8bce065Db4f4354AA683c0240

· x40C351B989113646bc4e9Dfe66AE66D24fE6Da7B

· 0x30F895a2C66030795131FB66CBaD6a1f91461731

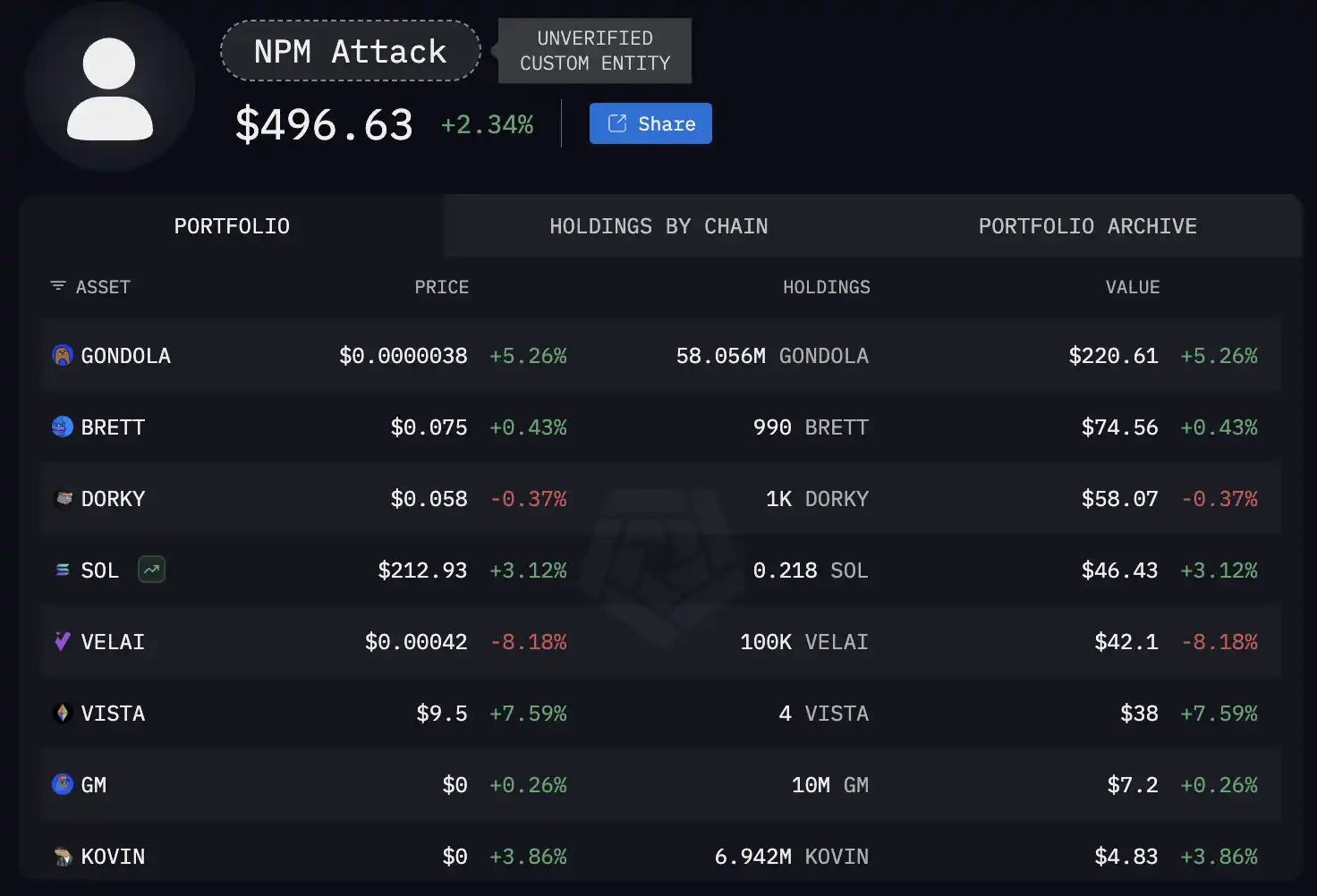

El equipo de Arkham ha creado una página de seguimiento para este evento de ataque, donde se puede consultar información en tiempo real sobre las ganancias y transferencias del hacker.

Al momento de escribir este artículo, el ataque del hacker solo ha producido $496, pero considerando la propagación aún indeterminada del código malicioso, se espera que esta cifra continúe aumentando—el desarrollador ha sido notificado y está colaborando activamente con el equipo de seguridad de NPM para abordar el problema. El código malicioso ha sido eliminado de la mayoría de los paquetes afectados, por lo que la situación está bajo control.

¿Cómo mitigar el riesgo?

El fundador de Defillama @0xngmi declaró en X que, aunque este evento puede sonar peligroso, el impacto real no es tan generalizado—ya que este evento solo afecta a los sitios web que han realizado actualizaciones desde que se publicó el paquete de software NPM comprometido, otros proyectos seguirán utilizando la versión antigua; y la mayoría de los proyectos fijan sus dependencias, por lo que incluso si actualizan, seguirán usando el código seguro anterior.

Sin embargo, dado que los usuarios finales no pueden saber realmente si un proyecto ha fijado sus dependencias o si tienen algunas dependencias descargadas dinámicamente, actualmente es esencial que el proyecto salga a inspeccionarse y a divulgar información por sí mismo.

Al momento de escribir este artículo, varios proyectos de wallets o aplicaciones, incluyendo MetaMask, Phantom, Aave, Fluid, Jupiter, han revelado que no se ven afectados por este evento. Por lo tanto, teóricamente, los usuarios pueden usar con confianza wallets que han sido confirmadas como seguras para acceder de manera segura a protocolos que también han sido confirmados como seguros. Sin embargo, para wallets o proyectos que aún no han realizado una divulgación de seguridad, evitar su uso temporalmente puede ser un enfoque más seguro.

Descargo de responsabilidad: El contenido de este artículo refleja únicamente la opinión del autor y no representa en modo alguno a la plataforma. Este artículo no se pretende servir de referencia para tomar decisiones de inversión.

También te puede gustar

Reflexión profunda: Perdí ocho años de mi vida en la industria cripto

En estos días, un artículo titulado "He desperdiciado ocho años de mi vida en la industria cripto" generó más de un millón de lecturas y una amplia resonancia en Twitter, ya que señala directamente el carácter de casino y la tendencia nihilista de las criptomonedas. ChainCatcher traduce ahora este artículo para facilitar el intercambio y la discusión entre todos.

En tendencia

MásComentarios de Hasu sobre el mercado de futuros de Gas on-chain de Vitalik: El bajo interés de compra podría llevar a una liquidez insuficiente y dificultar el alcance de una escala significativa.

a16z: La gobernanza ineficiente y los tokens inactivos representan una amenaza cuántica más grave para BTC.