Escrito por: Revelation On-chain

Introducción: La crisis del "bosque oscuro" de Bitcoin

En el mundo de la blockchain, cada nodo es como una estrella en el universo: independiente pero interconectada, construyendo juntos un mundo financiero descentralizado. Bitcoin, como pionero de esta red, depende de potentes algoritmos criptográficos para proteger su seguridad. Sin embargo, este sistema de seguridad no es invulnerable. Una tecnología del futuro —la computación cuántica— está surgiendo silenciosamente. Es como la flota de Trisolaris en "El problema de los tres cuerpos", con la capacidad de realizar un "ataque de reducción de dimensiones"; una vez madura, lanzará un ataque letal contra Bitcoin y todo el ecosistema blockchain.

Entonces, si las computadoras cuánticas logran descifrar Bitcoin en un futuro cercano, ¿qué haremos? ¿Existe alguna posibilidad de contraataque en esta batalla por la supervivencia en la "selva oscura" on-chain?

Capítulo 1: Bitcoin sufrirá un "ataque de reducción de dimensiones" cuántico

En la novela "El problema de los tres cuerpos", el arma más aterradora no es el cañón láser, sino el "ataque de reducción de dimensiones": una civilización de dimensiones superiores no lucha en el mismo plano, sino que directamente aplasta el espacio tridimensional a dos dimensiones. Todas tus defensas y fortalezas colapsan instantáneamente en una hoja de papel. Lo que es "imposible" matemáticamente para Bitcoin, se vuelve "muy fácil" ante la computación cuántica.

IBM Quantum System One en Ehningen, Alemania. Fuente: Wikipedia

1.1 La "barrera tecnológica" de Bitcoin vs. el arma "gota" de la computación cuántica

Bitcoin: estándar criptográfico de los años 80

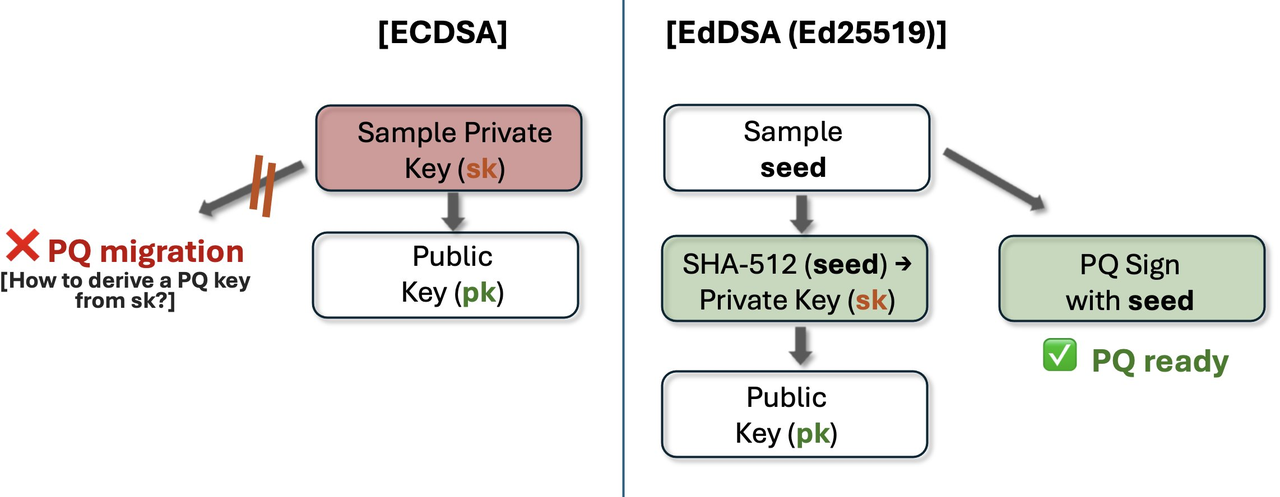

La seguridad central de Bitcoin depende del algoritmo ECDSA, un estándar criptográfico propuesto por primera vez en 1985. En este sistema, cada usuario tiene un par de claves: la clave privada es el "pensamiento" del usuario, solo conocido por él; la clave pública es la "identidad" pública, utilizada para verificar la legitimidad de las transacciones.

Matemáticamente, es fácil generar una clave pública a partir de una privada mediante una función unidireccional, pero deducir la clave privada a partir de la pública es prácticamente imposible con la capacidad de cómputo tradicional. Como la red Bitcoin utiliza claves de 256 bits, incluso con la computadora tradicional más potente, romperlas por fuerza bruta tomaría más tiempo que la edad del universo. Es esta "imposibilidad" matemática la que protege la seguridad de la red Bitcoin.

Computadora cuántica: la nueva tecnología "gota" para romper la criptografía

La computadora cuántica es un dispositivo de cómputo completamente diferente a las computadoras tradicionales, que utiliza propiedades de la física cuántica como la superposición y el entrelazamiento para realizar cálculos, con una capacidad teórica de cómputo exponencial para ciertos problemas.

La aparición de la computación cuántica cambió las reglas del juego: teóricamente, mediante el algoritmo de Shor, una computadora cuántica lo suficientemente potente podría deducir la clave privada directamente de la clave pública en un tiempo razonable. Es como el detector "gota" de los trisolarianos, capaz de atravesar fácilmente las defensas humanas más sólidas. Sus ataques tienen las siguientes características:

-

Sigilo: Tras obtener la clave privada, el atacante puede firmar transacciones falsas legalmente, y toda la red pensará que es una operación normal del propietario del activo. Como el monitoreo de los "sofones" en "El problema de los tres cuerpos", completamente silencioso.

-

Selección: Los más vulnerables son las billeteras cuyas claves públicas ya han sido expuestas, especialmente las direcciones usadas en las primeras transacciones de Bitcoin. Kapil Dhiman, CEO de Quranium, advierte: "Las monedas de Satoshi serán objetivos fáciles de atacar. Si esas monedas se mueven, la confianza en Bitcoin colapsará antes de que el sistema lo haga".

-

"Robar primero, descifrar después": Los atacantes pueden copiar ahora los datos públicos de la blockchain y esperar a que la tecnología cuántica madure para descifrarlos. Incluso si la red se actualiza a algoritmos más seguros, las direcciones antiguas, billeteras inactivas por mucho tiempo y ciertos contratos inteligentes pueden quedar vulnerables.

1.2 Crisis de confianza y cronograma: más de 1 millón de bitcoins de Satoshi

El Centro Nacional de Seguridad Cibernética del Reino Unido recomienda que las organizaciones definan una ruta de actualización de criptografía segura para la era cuántica antes de 2028 y completen la migración alrededor de 2035. Para sistemas blockchain con una vida útil de décadas, hay que empezar a prepararse ya.

Algunas estimaciones iniciales creen que el punto en que la computación cuántica realmente tenga impacto podría ser en 2030. Eso significa que al sector blockchain no le queda mucho tiempo.

En este escenario de ataque cuántico, la blockchain seguirá funcionando normalmente: los bloques se seguirán minando y el libro mayor permanecerá intacto, pero la propiedad de los activos cambiará silenciosamente. Esta situación es más aterradora que una falla técnica, porque destruye la confianza en todo el sistema.

Una vez que los más de 1 millón de bitcoins de Satoshi empiecen a moverse, el mercado entrará en pánico. Aunque técnicamente la blockchain siga siendo segura, el precio podría desplomarse, desencadenando una reacción en cadena que afecte a los mercados financieros tradicionales que ya han adoptado masivamente las criptomonedas.

Si Bitcoin no puede resolver el problema cuántico en el próximo año, el oro superará para siempre a Bitcoin. Así lo expresó el mes pasado en X el fundador de Carpriole, un fondo cuantitativo de Bitcoin y activos digitales.

Segunda parte: El plan "Muro de los lamentos" de las Layer1

En "El problema de los tres cuerpos" hay un concepto brillante: cuando la humanidad descubre que una civilización alienígena monitorea todo en la Tierra a través de los "sofones", todos los planes de defensa se ven comprometidos de antemano. ¿Qué hacer? La ONU propone el "Plan Muro de los lamentos": elegir a algunos "muralistas" y darles el poder de movilizar recursos globales para prepararse para la inminente invasión.

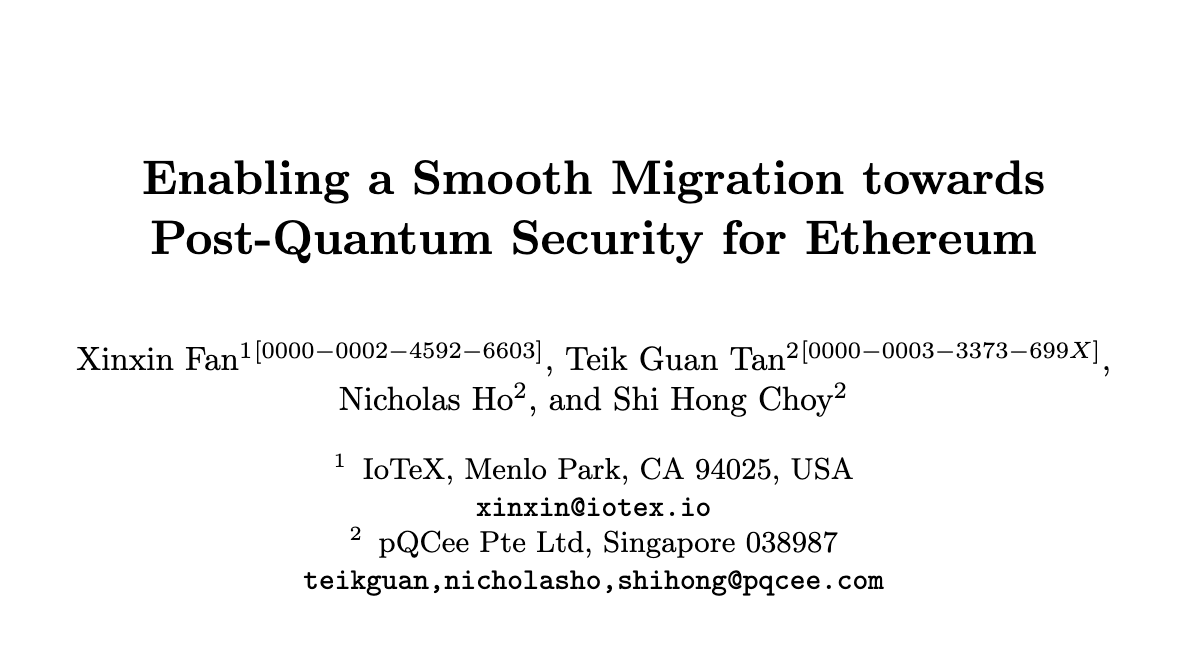

Ante el futuro ataque cuántico de reducción de dimensiones, el mundo blockchain también necesita "muralistas". El Instituto Nacional de Estándares y Tecnología de Estados Unidos (NIST) ha asumido ese papel. De 2022 a 2024, NIST seleccionó e inició la estandarización de los primeros algoritmos criptográficos post-cuánticos. Estos nuevos algoritmos, como las armas interestelares desarrolladas en "El problema de los tres cuerpos", aunque tienen costos como firmas más grandes y mayor complejidad, ofrecen soluciones viables para que la blockchain resista ataques cuánticos.

Ante la misma amenaza, diferentes blockchains L1 han elegido diferentes estrategias de supervivencia.

2.1 Estrategia uno: exploración multipista (experimento muralista)

Los muralistas en "El problema de los tres cuerpos" pueden experimentar en varias direcciones a la vez, sin explicar a nadie, porque nadie sabe qué camino funcionará. Algunos proyectos blockchain principales han adoptado una estrategia similar: probar varias soluciones técnicas al mismo tiempo y buscar la mejor en la práctica.

Ethereum: exploración tecnológica integral

El equipo de investigación de Ethereum está elaborando una lista de tareas para la migración post-cuántica, incluyendo nuevos tipos de transacciones, experimentos con rollups y envoltorios basados en zero-knowledge. No apuestan por una sola solución, sino que avanzan en varias direcciones a la vez para ver cuál es la más viable y eficiente.

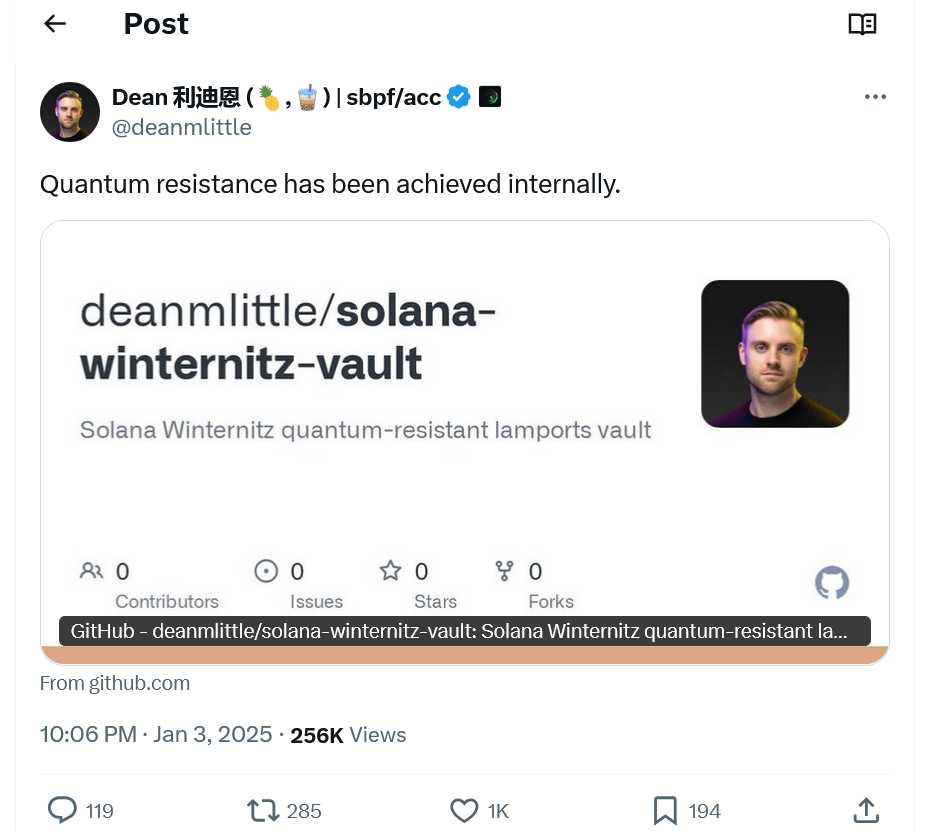

Solana: refugio seguro opcional

Solana ya ha lanzado una bóveda opcional resistente a la computación cuántica. Específicamente, la solución "Solana Winternitz Vault" implementa un sistema de firmas basado en hash complejo que genera nuevas claves en cada transacción.

Sui: ruta de actualización progresiva

El equipo de investigación de Sui publicó una ruta de actualización cuántica segura, en colaboración con socios académicos, para evitar hard forks disruptivos. Es una estrategia progresiva que minimiza el impacto en los usuarios existentes.

El núcleo de esta estrategia es la "opción": no obligar a todos a actualizar, sino ofrecer varias alternativas para que el mercado y los usuarios decidan.

2.2 Estrategia dos: transformar el viejo mundo (plan refugio)

El "plan refugio" en "El problema de los tres cuerpos" no consiste en destruir y reconstruir, sino en construir refugios detrás de los gigantes gaseosos: el viejo mundo sigue funcionando mientras el nuevo sistema de defensa se establece gradualmente. Algunos proyectos blockchain han adoptado una estrategia similar: añadir una capa de seguridad cuántica al sistema existente, permitiendo la coexistencia de sistemas antiguos y nuevos y la migración gradual de los usuarios.

Algorand: defensa en nodos clave

Algorand es un ejemplo típico de aplicación de tecnología post-cuántica en entornos de producción. En 2022, introdujo "State Proofs", utilizando el esquema de firmas basado en lattice FALCON, estandarizado por NIST. Estas pruebas verifican el estado del libro mayor de Algorand cada cientos de bloques, proporcionando servicios de verificación cuántica segura a otras cadenas. Recientemente, Algorand demostró en su mainnet una transacción post-cuántica completa, mostrando firmas lógicas basadas en Falcon.

Cardano: planificación a largo plazo en doble vía

Cardano, aunque actualmente usa firmas Ed25519, considera la preparación cuántica como una ventaja diferenciadora a largo plazo. El fundador Charles Hoskinson describió un plan que combina cadenas de pruebas independientes, certificados Mithril y firmas post-cuánticas compatibles con NIST.

2.3 Estrategia tres: construir un nuevo mundo (ciudades anillo estelar)

Al final de "El problema de los tres cuerpos", la humanidad deja de intentar defender la Tierra y construye una nueva civilización en el espacio: sin cargas históricas, sin compromisos, diseñando desde cero para el nuevo entorno. Algunos proyectos blockchain nuevos han elegido este camino: construir sistemas completamente resistentes a la computación cuántica desde cero.

-

Naoris Protocol: Mencionado en propuestas presentadas a la SEC, enfocado en infraestructura post-cuántica.

-

Quranium: Utiliza el algoritmo de firma digital basado en hash sin estado SPHINCS+ aprobado por NIST, diseñado para la era cuántica desde el nivel de protocolo.

-

Quantum Resistant Ledger (QRL): Lanzado en 2018, construido sobre firmas XMSS basadas en hash, es una de las primeras blockchains resistentes a la computación cuántica.

Estos proyectos no necesitan preocuparse por la compatibilidad hacia atrás, migrar usuarios antiguos ni equilibrar entre rendimiento y seguridad. Construyen colonias directamente en el "nuevo universo", esperando la llegada de la era cuántica.

Tercera parte: La ley del bosque oscuro — cada uno debe elegir

3.1 Estrategias para usuarios individuales

Evitar la inactividad prolongada: Revisar y actualizar regularmente las billeteras para no convertirse en el "objetivo principal" de los ataques cuánticos.

Preparar la actualización de claves: En los próximos años, se espera que surjan nuevos tipos de cuentas, opciones de firmas híbridas y alertas de billetera que animen a los usuarios a actualizar las claves de activos valiosos.

Prestar atención a la agilidad criptográfica: Elegir ecosistemas que permitan añadir y rotar primitivas criptográficas sin hard forks disruptivos.

3.2 Due diligence para inversores

Transparencia en la hoja de ruta: ¿El proyecto tiene una hoja de ruta post-cuántica claramente documentada?

Implementación real: ¿Hay prototipos o funciones reales, o es solo marketing?

Planificación temporal: ¿El proyecto ya está preparándose para las amenazas cuánticas de la década de 2030?

Conclusión: Dejar que el tiempo evolucione on-chain

En "El problema de los tres cuerpos", el "Portador de la Espada" puede decidir solo el destino de la humanidad, pero en el mundo blockchain no existe tal figura. Cada proyecto explora su propio camino, ¿cuál funcionará? Nadie lo sabe. Pero esa es la resiliencia de la descentralización: no hay un solo punto de falla ni una única respuesta.

La amenaza de la computación cuántica no es el final, sino el comienzo. Tal vez la blockchain no pueda proteger todo el pasado, pero mientras los principios centrales —descentralización, resistencia a la censura, confianza sin intermediarios— sigan presentes, la civilización continuará.

Dar civilización al tiempo, dar evolución on-chain al tiempo: solo una civilización preparada puede entrar en la siguiente dimensión.