Alerte de sécurité : le portefeuille Chrome le mieux classé vole votre phrase de récupération

Pendant quelques jours en novembre, une extension Chrome malveillante s’est classée en quatrième position pour la recherche “Ethereum wallet” sur le Chrome Web Store.

L’extension, appelée “Safery: Ethereum Wallet”, semblait suffisamment soignée pour passer pour légitime. Elle arborait une icône épurée, un nom générique associé à un langage de sécurité, une avalanche d’avis cinq étoiles et des descriptions standardisées familières à quiconque a déjà téléchargé un portefeuille crypto.

Derrière cette interface se cachait une attaque conçue pour voler les phrases de récupération et vider les portefeuilles des utilisateurs en encodant les secrets volés dans des micro-transactions sur la blockchain Sui.

Socket, une entreprise spécialisée dans la sécurité des chaînes d’approvisionnement logicielles open-source, a installé et analysé l’extension après sa découverte.

Leur objectif était de comprendre comment “Safery” avait échappé à la détection, grimpé dans le classement du Chrome Store et transféré les phrases de récupération volées sans alerter, ainsi que d’identifier les mesures que les utilisateurs pouvaient prendre pour repérer des menaces similaires. Le rapport détaille la méthode de l’attaquant et sert à la fois de post-mortem et d’avertissement : les extensions de navigateur restent un angle mort dangereux dans la crypto.

Ce cas est remarquable car les hackers ne se sont pas contentés de voler des phrases de récupération. Cette partie est, malheureusement, un terrain bien connu dans la crypto.

Ce qui le rend notable, c’est que Safery n’a pas usurpé l’identité d’une marque de portefeuille existante. Ce n’était pas un clone de MetaMask ni un domaine de phishing recyclé. L’extension a inventé une identité, acheté ou généré de faux avis pour grimper dans les résultats de recherche, et s’est lancée comme une “nouvelle” option de portefeuille.

Cette approche signifiait que l’annonce ne présentait aucun signal d’alerte immédiat : pas de grammaire cassée, pas d’autorisations étranges, pas de redirection vers des domaines douteux.

La page éditeur du Chrome Web Store n’avait aucune plainte antérieure, et son URL de support menait à un site hors plateforme qui n’avait pas été signalé par les traqueurs de sécurité au moment de l’analyse de Socket.

Compte tenu de son apparence soignée, la plupart des utilisateurs n’auraient pas hésité avant de cliquer sur “Ajouter à Chrome”. L’extension demandait à s’exécuter sur “tous les sites web”, une demande courante pour les portefeuilles crypto qui ont besoin d’accéder aux applications décentralisées.

Notamment, elle ne demandait pas d’autorisations supplémentaires ni n’essayait d’injecter des scripts de contenu qui auraient déclenché les avertissements plus agressifs de Chrome. Le branding était minimaliste, le site web correspondait au nom de l’extension, et l’écran d’installation invitait les utilisateurs à créer ou importer un portefeuille, encore une fois, un comportement standard.

Le vol de seed, diffusé via Sui

Les véritables dégâts ont commencé une fois la phrase de récupération saisie. Au lieu de la stocker localement ou de la chiffrer pour l’accès utilisateur, l’extension la scindait silencieusement en fragments et les encodait comme s’il s’agissait d’adresses de portefeuilles aléatoires.

Les recherches de Socket montrent que ces fragments étaient insérés dans des transactions sur la blockchain Sui. Plus précisément, l’extension émettait de minuscules transferts de tokens SUI, des montants infimes qui ne suscitaient aucune attention, vers des adresses contrôlées par l’attaquant.

Dissimulés dans ces transactions, soit dans les champs mémo soit dans les adresses obfusquées, se trouvaient des morceaux de la phrase de récupération de l’utilisateur.

Cette méthode présentait des avantages tactiques. Elle n’exigeait pas que l’extension envoie des requêtes sortantes vers des serveurs malveillants. Il n’y avait pas de balise de commande et contrôle ni d’exfiltration via HTTP ou WebSockets que le navigateur ou un antivirus aurait pu signaler.

La charge utile quittait l’appareil de l’utilisateur sous la forme d’une transaction blockchain à l’apparence normale, transitant par une chaîne largement utilisée et à faibles frais. Une fois sur la chaîne, les données étaient accessibles publiquement, permettant à l’attaquant de les récupérer plus tard, de reconstituer la phrase de récupération et de vider les portefeuilles sans jamais toucher à nouveau l’appareil de l’utilisateur.

En pratique, l’arnaque utilisait la blockchain Sui elle-même comme canal de communication. Et comme Sui offre des temps de confirmation rapides et des coûts de transaction négligeables, elle fonctionnait comme un bus de messages à faible latence.

Socket a retracé plusieurs exemples de ces transactions de fragments de seed et confirmé le lien entre la saisie de la phrase et la perte d’actifs ultérieure. Bien que les vols aient eu lieu hors chaîne, soit sur Ethereum soit sur d’autres L1 où les portefeuilles des victimes détenaient des fonds, les instructions pour les exécuter étaient cachées en pleine vue.

Avant de publier la version qui s’est retrouvée parmi les meilleurs résultats de portefeuilles sur Chrome, l’éditeur a probablement testé cette méthode en privé. Des preuves montrent que des versions antérieures expérimentaient des fuites de données plus simples avant que l’encodage Sui ne soit perfectionné.

Au moment où l’extension active a été signalée, elle avait suffisamment d’installations pour atteindre le niveau “tendance” de Chrome, augmentant encore sa visibilité. Brave New Coin a rapporté que le portefeuille “Safery” figurait parmi les premiers résultats pour les recherches “Ethereum wallet” même alors que des signalements de comportements suspects circulaient sur Reddit et Telegram.

Comment l’algorithme de Chrome a permis cela

Le succès de “Safery” reposait sur la logique de classement de Chrome. L’algorithme de recherche du Web Store prend en compte la correspondance des mots-clés, le nombre d’installations, la vitesse des avis, la note moyenne et la fraîcheur de la mise à jour.

Les extensions connaissant un pic d’activité, surtout dans des catégories de niche, peuvent grimper rapidement si les concurrents mieux vérifiés ne sont pas mis à jour fréquemment. Dans ce cas, “Safery” avait un nom performant pour les requêtes courantes, une avalanche d’avis positifs, beaucoup étant des modèles ou des doublons, et une date de mise en ligne récente.

Aucune preuve ne montre que Google a examiné manuellement cette annonce avant publication. La politique du Chrome Web Store soumet la plupart des nouvelles extensions à une brève analyse automatisée et à une analyse statique fondamentale.

Les extensions subissent un examen plus approfondi lorsqu’elles demandent des autorisations élevées, telles que l’accès aux onglets, au presse-papiers, aux systèmes de fichiers ou à l’historique. Les extensions de portefeuille évitent souvent ces signaux d’alerte en opérant dans des iframes ou en utilisant des API approuvées. “Safery” est restée dans ces limites.

Même lorsque les utilisateurs ont exprimé des inquiétudes, le délai entre le signalement et la suppression a été suffisamment long pour permettre des dégâts. Une partie de ce retard est structurelle : Chrome n’agit pas instantanément sur les extensions signalées, sauf en cas de consensus écrasant ou de signatures de malwares connues.

Dans ce cas, la charge utile était du JavaScript obfusqué s’appuyant sur l’infrastructure blockchain, non sur des hôtes externes. Les méthodes traditionnelles de détection de malwares ne l’ont pas interceptée.

Ce n’est pas la première fois que des extensions Chrome sont utilisées pour voler de la crypto. Des arnaques précédentes incluent de fausses applications Ledger Live invitant les utilisateurs à saisir leur phrase de récupération, ou des extensions légitimes détournées permettant aux attaquants d’accéder à la clé de publication du développeur.

Ce qui distingue “Safery”, c’est la fluidité de la façade et l’absence d’infrastructure backend. Il n’y avait pas de site de phishing à supprimer, pas de serveur à bloquer, juste une extension transférant des secrets sur une chaîne publique puis disparaissant.

Les utilisateurs disposaient encore de quelques recours. S’ils agissaient rapidement, ils pouvaient limiter l’exposition en changeant leurs seeds et en révoquant les autorisations de transaction.

Socket et d’autres ont fourni des étapes de premiers secours pour toute personne ayant installé l’extension : désinstaller immédiatement, révoquer toute approbation de token, transférer les actifs vers un nouveau portefeuille à l’aide d’un appareil sain, et surveiller les adresses associées. Pour les utilisateurs n’ayant pas remarqué l’exfiltration ou stockant de grandes sommes dans des hot wallets, la récupération restait peu probable.

Les vrais problèmes commencent avant même le chargement du portefeuille

Les chercheurs en sécurité et les développeurs réclament des heuristiques plus robustes de la part de Chrome lui-même. Une solution proposée est de signaler automatiquement toute extension incluant des éléments d’interface invitant à saisir une phrase de 12 ou 24 mots.

Une autre approche consiste à exiger une attestation de l’éditeur pour les extensions de portefeuille, fournissant une preuve vérifiable qu’un éditeur donné contrôle la base de code derrière une marque de portefeuille reconnue. Il y a aussi des appels à un examen plus strict des autorisations liées aux portefeuilles, même lorsque celles-ci n’incluent pas de schémas d’accès dangereux.

Pour les utilisateurs finaux, Socket a publié une liste de contrôle pratique pour la gestion des extensions. Avant d’installer une extension crypto, les utilisateurs doivent examiner l’historique de l’éditeur, vérifier l’association avec un projet connu, inspecter le schéma des avis, notamment les vagues d’avis identiques, vérifier la présence de liens vers de vrais sites web avec des dépôts publics GitHub, et analyser l’onglet des autorisations pour détecter tout accès vague ou trop large.

Un nom propre et une note élevée ne suffisent pas.

Ce cas soulève des questions plus larges sur le rôle du navigateur dans la crypto. Les portefeuilles de navigateur ont gagné en popularité grâce à leur accessibilité et leur facilité d’utilisation. Ils permettent aux utilisateurs d’interagir avec des applications décentralisées sans changer de plateforme ni télécharger d’applications distinctes.

Mais cette accessibilité s’est faite au prix d’une exposition accrue. Le navigateur est un environnement à haut risque, sujet à la manipulation d’extensions, au détournement de session, aux scrapers de presse-papiers, et désormais à l’exfiltration furtive via la blockchain.

Les développeurs de portefeuilles vont probablement repenser leurs modèles de distribution. Certaines équipes découragent déjà les installations via le Chrome Web Store, préférant les applications mobiles ou les exécutables desktop. D’autres pourraient intégrer des avertissements pour les utilisateurs tentant d’installer depuis des sources non vérifiées.

Le problème de fond demeure : la distribution est fragmentée, et la plupart des utilisateurs ne savent pas distinguer un portefeuille légitime d’un clone soigné.

L’extension “Safery” n’avait pas besoin de ressembler à MetaMask ni de se faire passer pour Phantom. Elle a créé sa propre marque, semé de faux signaux de confiance et construit une porte dérobée invisible utilisant la blockchain Sui comme messager.

Cela devrait amener à repenser la manière dont la confiance est établie dans l’UX crypto, et à quel point même des outils apparemment anodins comme les extensions de navigateur sont proches du cœur du système.

Les utilisateurs crypto supposent que Web3 signifie souveraineté et auto-garde. Mais entre de mauvaises mains, un portefeuille de navigateur n’est pas un coffre-fort, c’est un port ouvert. Et Chrome ne vous avertira pas toujours avant qu’un problème ne survienne.

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

Wormhole Labs dévoile la passerelle 'Sunrise' pour apporter MON et d'autres actifs à Solana

Wormhole Labs a lancé Sunrise, une passerelle de liquidité conçue pour être la « route canonique » permettant d’apporter des actifs externes à Solana. La plateforme est lancée avec un support immédiat pour MON, le token natif de la blockchain Monad très attendue, qui sera mise en ligne demain. Cette initiative s’appuie sur le cadre Native Token Transfers (NTT) de Wormhole pour unifier la liquidité à travers les DEXs Solana comme Jupiter et l’explorateur de blocs Orb.

Offchain Labs conteste la proposition RISC-V de Vitalik et affirme que WASM est meilleur pour Ethereum L1

Quatre chercheurs d’Offchain Labs, développeur d’Arbitrum, ont contesté le soutien de Vitalik Buterin à l’architecture d’ensemble d’instructions (ISA) RISC-V pour la couche d’exécution d’Ethereum. Selon eux, WASM représente un meilleur choix à long terme que RISC-V pour le format des smart contracts de niveau 1 d’Ethereum, ou « delivery ISA ».

Arkham Exchange s'associe à MoonPay pour simplifier l'accès au trading de crypto-monnaies

Arkham Exchange a intégré les services fiat-to-crypto de MoonPay, permettant aux utilisateurs vérifiés KYC de déposer des fonds via des cartes de crédit, des virements bancaires et des portefeuilles numériques.

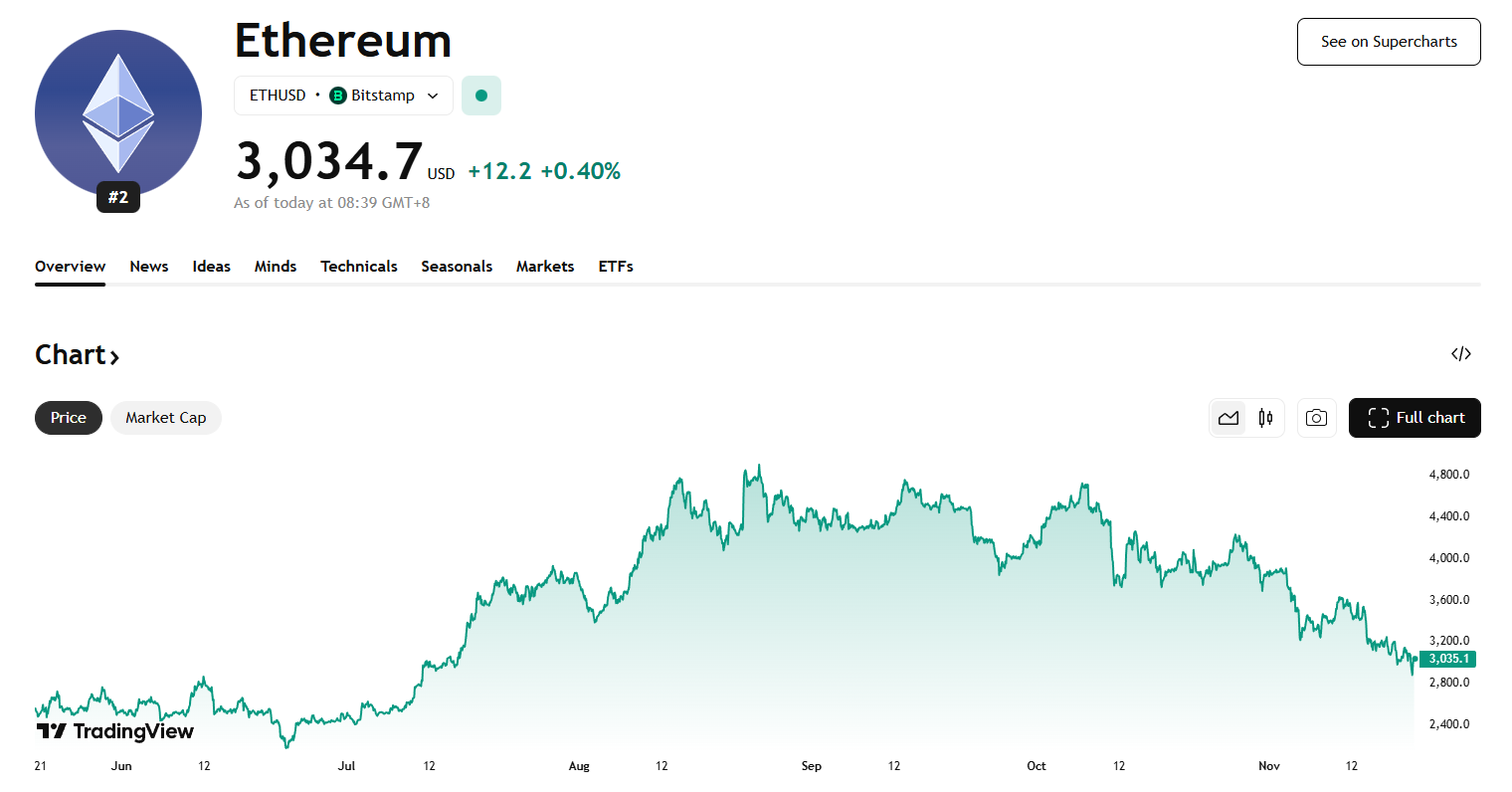

Hotcoin Research | Analyse et perspectives sur la lutte entre haussiers et baissiers d’Ethereum à l’approche de la mise à niveau Fusaka

Cet article passe en revue les performances récentes d’Ethereum, analyse en profondeur les facteurs positifs et négatifs actuellement rencontrés par Ethereum, et se projette sur les perspectives et tendances d’Ethereum pour la fin de l’année, l’année prochaine et à moyen et long terme. L’objectif est d’aider les investisseurs ordinaires à dissiper les incertitudes, à saisir les tendances et à fournir des références utiles pour prendre des décisions plus rationnelles lors des périodes de transition clés.