Il bitcoin sarà violato dai computer quantistici entro il 2030?

I computer quantistici potrebbero violare Bitcoin entro cinque anni: come affronterà il mondo delle criptovalute questa crisi di sopravvivenza?

I computer quantistici potrebbero violare Bitcoin entro cinque anni: come affronterà il mondo cripto questa crisi di sopravvivenza?

Autore: Tiger Research

Traduzione: AididiaoJP, Foresight News

I progressi nel calcolo quantistico stanno introducendo nuovi rischi di sicurezza per le reti blockchain. Questa sezione mira a esplorare le tecnologie progettate per affrontare le minacce quantistiche ed esaminare come Bitcoin ed Ethereum si stiano preparando a questa transizione.

Punti chiave

- Lo scenario Q-Day, ovvero il momento in cui i computer quantistici saranno in grado di violare la crittografia delle blockchain, è stimato arrivare tra 5 e 7 anni. BlackRock ha menzionato questo rischio anche nei documenti di richiesta per il suo ETF su Bitcoin.

- La crittografia post-quantistica offre protezione contro gli attacchi quantistici su tre livelli di sicurezza: crittografia delle comunicazioni, firme delle transazioni e persistenza dei dati.

- Aziende come Google e AWS hanno già iniziato ad adottare la crittografia post-quantistica, ma Bitcoin ed Ethereum sono ancora nelle fasi iniziali di discussione.

Una nuova tecnologia solleva questioni sconosciute

Se un computer quantistico potesse violare un wallet Bitcoin in pochi minuti, la sicurezza della blockchain potrebbe ancora reggere?

Il cuore della sicurezza blockchain è la protezione della chiave privata. Per rubare i Bitcoin di qualcuno, un attaccante deve ottenere la chiave privata, cosa praticamente impossibile con i metodi di calcolo attuali. Sulla chain è visibile solo la chiave pubblica e, anche usando un supercomputer, derivare la chiave privata dalla chiave pubblica richiederebbe centinaia di anni.

I computer quantistici cambiano questo scenario di rischio. I computer classici elaborano 0 o 1 in sequenza, mentre i sistemi quantistici possono elaborare entrambi gli stati contemporaneamente. Questa capacità rende teoricamente possibile derivare la chiave privata dalla chiave pubblica.

Gli esperti stimano che un computer quantistico in grado di violare la crittografia moderna potrebbe emergere intorno al 2030. Questo momento previsto è chiamato Q-Day, indicando che ci sono ancora cinque-sette anni prima che gli attacchi diventino realmente fattibili.

Fonte: SEC

Le autorità di regolamentazione e le principali istituzioni hanno già riconosciuto questo rischio. Nel 2024, il National Institute of Standards and Technology degli Stati Uniti ha introdotto standard di crittografia post-quantistica. Anche BlackRock ha sottolineato nei documenti di richiesta per il suo ETF su Bitcoin che i progressi nel calcolo quantistico potrebbero minacciare la sicurezza di Bitcoin.

Il calcolo quantistico non è più una questione teorica lontana. È diventato un problema tecnologico che richiede una preparazione concreta, non solo ipotesi.

Il calcolo quantistico sfida la sicurezza della blockchain

Per capire come funzionano le transazioni blockchain, vediamo un esempio semplice: Ekko invia 1 BTC a Ryan.

Quando Ekko crea una transazione che dichiara "sto inviando il mio 1 BTC a Ryan", deve allegare una firma unica. Questa firma può essere generata solo usando la sua chiave privata.

Successivamente, Ryan e gli altri nodi della rete usano la chiave pubblica di Ekko per verificare se la firma è valida. La chiave pubblica funziona come uno strumento che può verificare la firma ma non può ricrearla. Finché la chiave privata di Ekko rimane segreta, nessuno può falsificare la sua firma.

Questo costituisce la base della sicurezza delle transazioni blockchain.

La chiave privata può generare la chiave pubblica, ma la chiave pubblica non può rivelare la chiave privata. Questo è ottenuto tramite l’algoritmo di firma digitale a curva ellittica, basato sulla crittografia a curve ellittiche. L’ECDSA si basa su un’asimmetria matematica: il calcolo in una direzione è semplice, ma il calcolo inverso è computazionalmente impraticabile.

Con lo sviluppo del calcolo quantistico, questa barriera si sta indebolendo. L’elemento chiave sono i qubit quantistici.

I computer classici elaborano 0 o 1 in sequenza. I qubit quantistici possono rappresentare entrambi gli stati contemporaneamente, consentendo un calcolo parallelo su larga scala. Con un numero sufficiente di qubit, un computer quantistico può completare in pochi secondi calcoli che richiederebbero decenni a un computer classico.

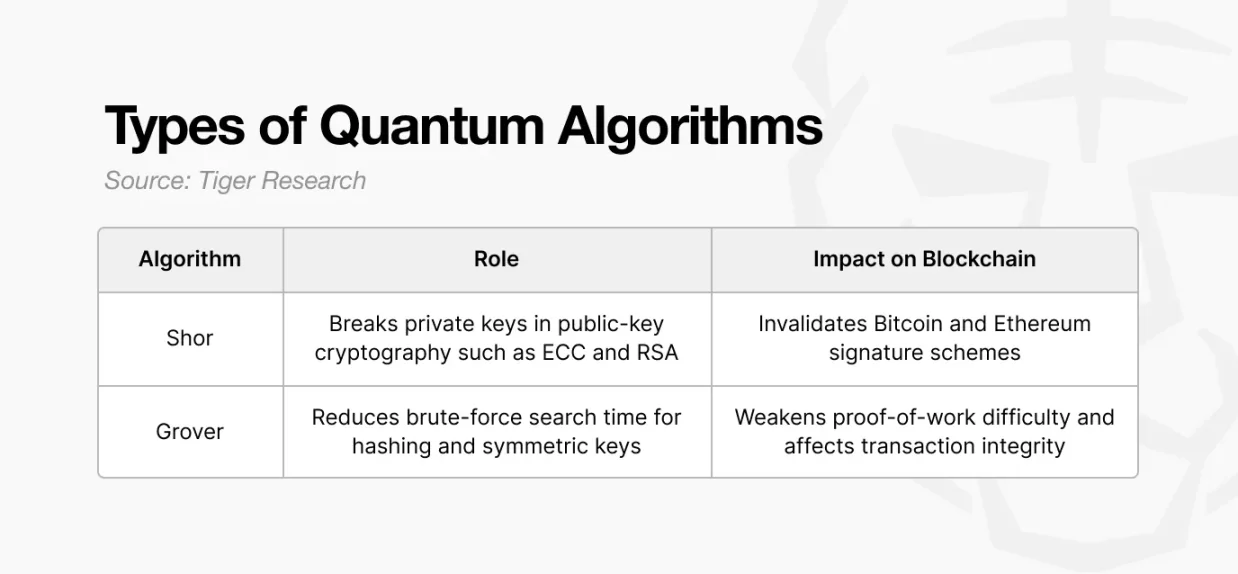

Esistono due algoritmi quantistici che rappresentano un rischio diretto per la sicurezza della blockchain.

L’algoritmo di Shor fornisce un modo per derivare la chiave privata dalla chiave pubblica, indebolendo così la crittografia a chiave pubblica. L’algoritmo di Grover accelera la ricerca esaustiva, riducendo l’efficacia delle funzioni hash.

Algoritmo di Shor: furto diretto di asset

Oggi la maggior parte della sicurezza di Internet si basa su due sistemi di crittografia a chiave pubblica: RSA ed ECC.

Oggi la maggior parte della sicurezza di Internet si basa su due sistemi di crittografia a chiave pubblica: RSA ed ECC. Essi resistono agli attacchi sfruttando problemi matematici difficili come la fattorizzazione di interi e il logaritmo discreto. La blockchain utilizza gli stessi principi tramite l’algoritmo di firma digitale a curva ellittica basato su ECC.

Con la potenza di calcolo attuale, violare questi sistemi richiederebbe decenni, quindi sono considerati praticamente sicuri.

L’algoritmo di Shor cambia tutto questo. Un computer quantistico che esegue l’algoritmo di Shor può eseguire rapidamente la fattorizzazione di grandi numeri interi e il calcolo del logaritmo discreto, capacità che possono violare RSA ed ECC.

Utilizzando l’algoritmo di Shor, un attaccante quantistico può derivare la chiave privata dalla chiave pubblica e trasferire liberamente gli asset dall’indirizzo corrispondente. Qualsiasi indirizzo che abbia mai effettuato una transazione è a rischio, poiché la sua chiave pubblica diventa visibile sulla chain. Questo potrebbe portare a uno scenario in cui milioni di indirizzi sono contemporaneamente a rischio.

Algoritmo di Grover: intercettazione delle transazioni

La sicurezza della blockchain si basa anche sulla crittografia a chiave simmetrica (come AES) e sulle funzioni hash (come SHA-256).

AES viene utilizzato per crittografare i file dei wallet e i dati delle transazioni; trovare la chiave corretta richiede di provare tutte le combinazioni possibili. SHA-256 supporta la regolazione della difficoltà del proof-of-work; i miner devono cercare ripetutamente un hash che soddisfi determinate condizioni.

Questi sistemi presumono che, mentre una transazione attende nel mempool, altri utenti non abbiano abbastanza tempo per analizzarla o falsificarla prima che venga inclusa in un blocco.

L’algoritmo di Grover indebolisce questa ipotesi. Sfrutta la sovrapposizione quantistica per accelerare il processo di ricerca e riduce il livello di sicurezza effettivo di AES e SHA-256. Un attaccante quantistico può analizzare in tempo reale le transazioni nel mempool e generare una versione falsa che utilizza gli stessi input (UTXO) ma reindirizza l’output a un indirizzo diverso.

Questo comporta il rischio che le transazioni vengano intercettate da attaccanti dotati di computer quantistici, causando il trasferimento dei fondi a destinazioni non previste. I prelievi dagli exchange e i trasferimenti ordinari potrebbero diventare obiettivi comuni di tali intercettazioni.

Crittografia post-quantistica

Come mantenere la sicurezza della blockchain nell’era del calcolo quantistico?

I sistemi blockchain del futuro avranno bisogno di algoritmi crittografici che rimangano sicuri anche sotto attacco quantistico. Questi algoritmi sono chiamati tecnologie di crittografia post-quantistica (PQC).

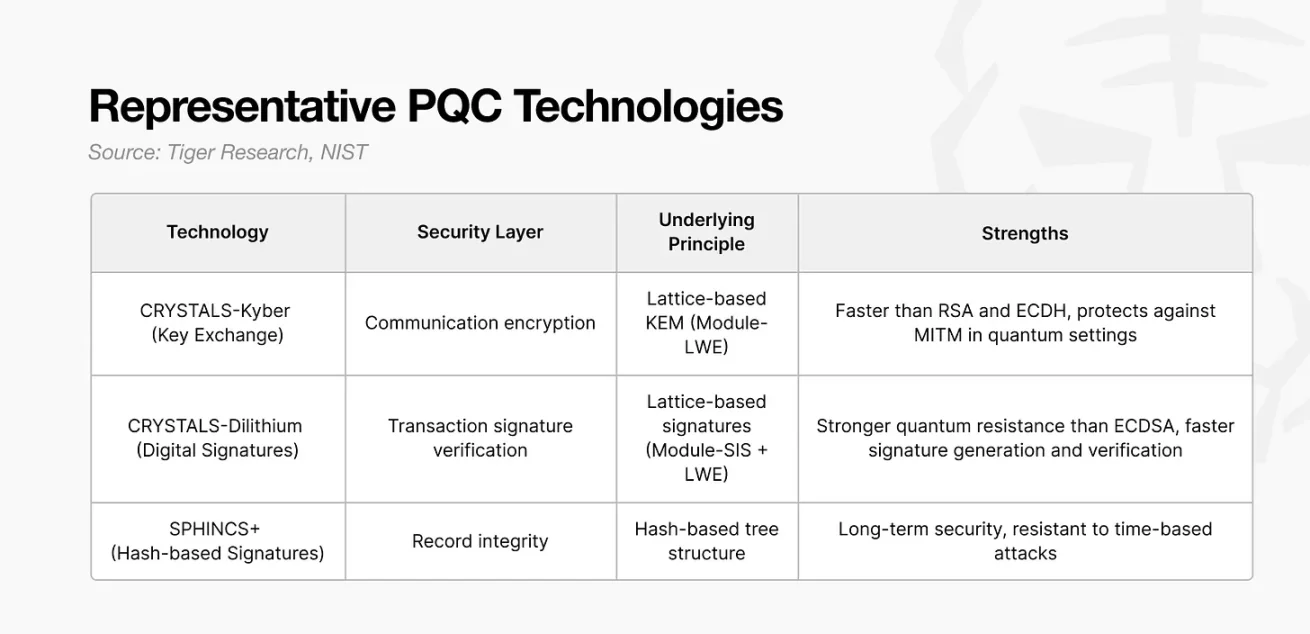

Il National Institute of Standards and Technology degli Stati Uniti ha già proposto tre principali standard PQC, e le comunità di Bitcoin ed Ethereum stanno discutendo la loro adozione come base per la sicurezza a lungo termine.

Kyber: protezione delle comunicazioni tra nodi

Kyber è un algoritmo progettato per consentire a due parti sulla rete di scambiarsi in modo sicuro una chiave simmetrica.

I metodi tradizionali che hanno supportato a lungo l’infrastruttura di Internet, come RSA ed ECDH, sono vulnerabili agli attacchi dell’algoritmo di Shor e presentano rischi in un ambiente quantistico. Kyber risolve questo problema utilizzando un problema matematico basato sui reticoli (chiamato Module-LWE), ritenuto resistente anche agli attacchi quantistici. Questa struttura impedisce che i dati vengano intercettati o decifrati durante la trasmissione.

Kyber protegge tutti i percorsi di comunicazione: connessioni HTTPS, API degli exchange e messaggistica tra wallet e nodi. All’interno della rete blockchain, anche i nodi possono utilizzare Kyber per condividere dati delle transazioni, impedendo il monitoraggio o l’estrazione di informazioni da parte di terzi.

In pratica, Kyber ricostruisce la sicurezza del livello di trasporto della rete per l’era del calcolo quantistico.

Dilithium: verifica delle firme delle transazioni

Dilithium è un algoritmo di firma digitale utilizzato per verificare che una transazione sia stata creata dal legittimo titolare della chiave privata.

La proprietà sulla blockchain si basa sul modello ECDSA "firma con chiave privata, verifica con chiave pubblica". Il problema è che ECDSA è vulnerabile agli attacchi dell’algoritmo di Shor. Accedendo alla chiave pubblica, un attaccante quantistico può derivare la chiave privata corrispondente, consentendo la falsificazione delle firme e il furto di asset.

Dilithium evita questo rischio utilizzando una struttura basata su reticoli che combina Module-SIS e LWE. Anche se un attaccante analizza la chiave pubblica e la firma, la chiave privata non può essere dedotta, e il design rimane sicuro contro gli attacchi quantistici. L’applicazione di Dilithium può prevenire la falsificazione delle firme, l’estrazione delle chiavi private e il furto su larga scala di asset.

Protegge sia la proprietà degli asset sia l’autenticità di ogni transazione.

SPHINCS+: conservazione dei registri a lungo termine

SPHINCS+ utilizza una struttura ad albero hash multilivello. Ogni firma viene verificata tramite un percorso specifico all’interno di questo albero e, poiché un singolo valore hash non può essere invertito per ottenere il suo input, il sistema rimane sicuro anche contro gli attacchi quantistici.

Quando la transazione tra Ekko e Ryan viene aggiunta a un blocco, il record diventa permanente. Questo può essere paragonato a un’impronta digitale di un documento.

SPHINCS+ trasforma ogni parte della transazione in un valore hash, creando un modello unico. Se anche solo un carattere del documento cambia, l’impronta digitale cambia completamente. Allo stesso modo, modificare qualsiasi parte della transazione cambia l’intera firma.

Anche dopo decenni, qualsiasi tentativo di modificare la transazione tra Ekko e Ryan verrebbe immediatamente rilevato. Sebbene le firme generate da SPHINCS+ siano relativamente grandi, è ideale per dati finanziari o registri governativi che devono rimanere verificabili a lungo termine. I computer quantistici avranno difficoltà a falsificare o copiare questa impronta digitale.

In sintesi, la tecnologia PQC costruisce tre livelli di protezione contro gli attacchi quantistici in una normale transazione di 1 BTC: Kyber per la crittografia delle comunicazioni, Dilithium per la verifica delle firme, SPHINCS+ per l’integrità dei registri.

Bitcoin ed Ethereum: percorsi diversi, stesso obiettivo

Bitcoin enfatizza l’immutabilità, mentre Ethereum dà priorità all’adattabilità. Queste filosofie di design sono state plasmate da eventi passati e influenzano il modo in cui ciascuna rete affronta la minaccia del calcolo quantistico.

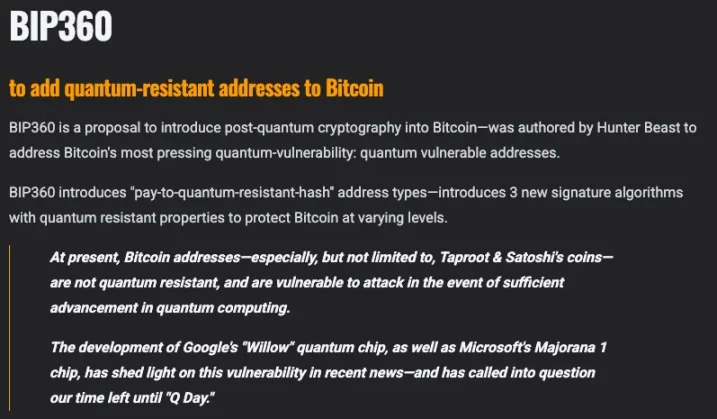

Bitcoin: proteggere la chain esistente minimizzando i cambiamenti

L’enfasi di Bitcoin sull’immutabilità risale all’incidente del valore overflow del 2010. Un hacker sfruttò una vulnerabilità per creare 1840 miliardi di BTC, e la comunità invalidò la transazione tramite un soft fork in cinque ore. Dopo questa azione d’emergenza, il principio "le transazioni confermate non devono mai essere modificate" è diventato centrale nell’identità di Bitcoin. Questa immutabilità mantiene la fiducia, ma rende difficili i cambiamenti strutturali rapidi.

Questa filosofia si riflette nell’approccio di Bitcoin alla sicurezza quantistica. Gli sviluppatori concordano che l’aggiornamento è necessario, ma una sostituzione completa della chain tramite hard fork è considerata troppo rischiosa per il consenso della rete. Pertanto, Bitcoin sta esplorando una transizione graduale tramite un modello di migrazione ibrido.

Fonte: bip360.org

Questa filosofia si riflette nell’approccio di Bitcoin alla sicurezza quantistica. Gli sviluppatori concordano che l’aggiornamento è necessario, ma una sostituzione completa della chain tramite hard fork è considerata troppo rischiosa per il consenso della rete. Pertanto Bitcoin sta esplorando una transizione graduale tramite un modello di migrazione ibrido.

Se adottato, gli utenti potranno utilizzare sia indirizzi ECDSA tradizionali sia nuovi indirizzi PQC contemporaneamente. Ad esempio, se i fondi di Ekko sono conservati in un vecchio indirizzo Bitcoin, potrà migrarli gradualmente a un indirizzo PQC man mano che si avvicina il Q-Day. Poiché la rete riconosce entrambi i formati, la sicurezza viene aumentata senza imporre una transizione distruttiva.

Le sfide restano significative. Centinaia di milioni di wallet dovranno essere migrati e non esiste ancora una soluzione chiara per i wallet con chiavi private perse. Le opinioni divergenti all’interno della comunità potrebbero anche aumentare il rischio di fork della chain.

Ethereum: transizione rapida tramite architettura flessibile e redesign

Il principio di adattabilità di Ethereum deriva dall’attacco hacker al DAO del 2016. Quando furono rubati circa 3.6 milioni di ETH, Vitalik Buterin e la Ethereum Foundation eseguirono un hard fork per annullare il furto.

Questa decisione divise la comunità in Ethereum (ETH) ed Ethereum Classic (ETC). Da allora, l’adattabilità è diventata una caratteristica distintiva di Ethereum e la chiave per la sua capacità di implementare cambiamenti rapidi.

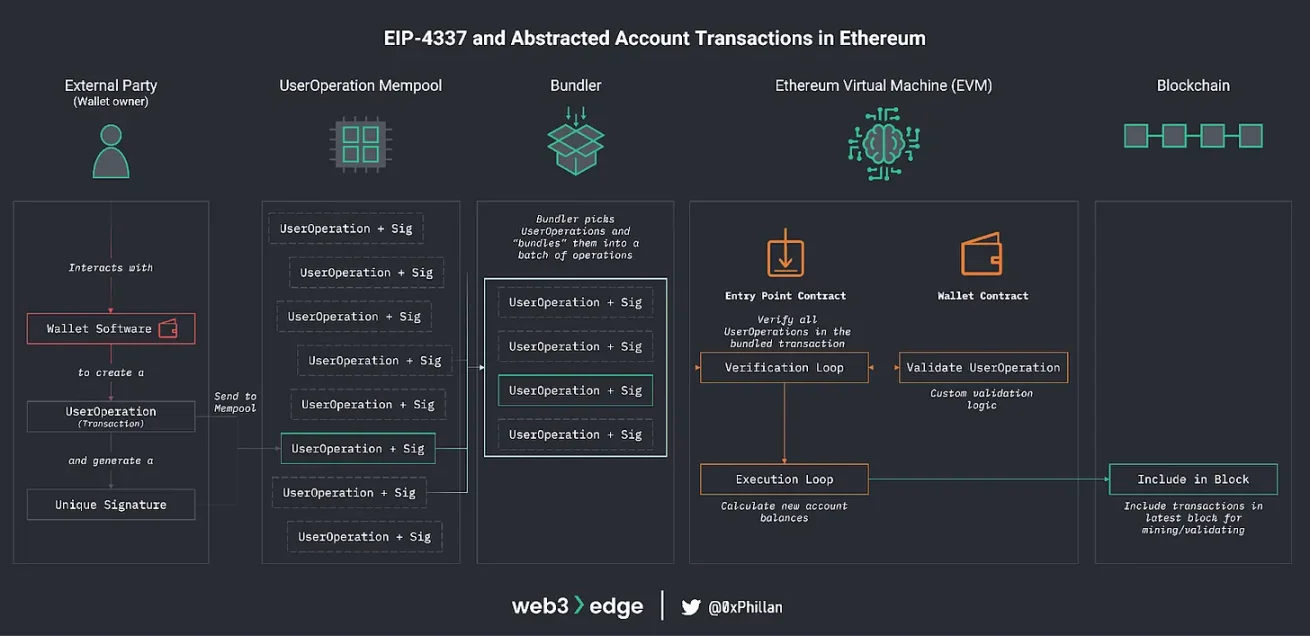

Fonte: web3edge

Storicamente, tutti gli utenti di Ethereum dipendevano da account esterni che potevano inviare transazioni solo tramite l’algoritmo di firma ECDSA. Poiché ogni utente si affidava allo stesso modello crittografico, cambiare lo schema di firma richiedeva un hard fork a livello di rete.

L’EIP-4337 ha cambiato questa struttura, consentendo agli account di funzionare come smart contract. Ogni account può definire la propria logica di verifica delle firme, permettendo agli utenti di adottare schemi di firma alternativi senza modificare l’intera rete. Ora l’algoritmo di firma può essere sostituito a livello di account, invece che tramite un aggiornamento a livello di protocollo.

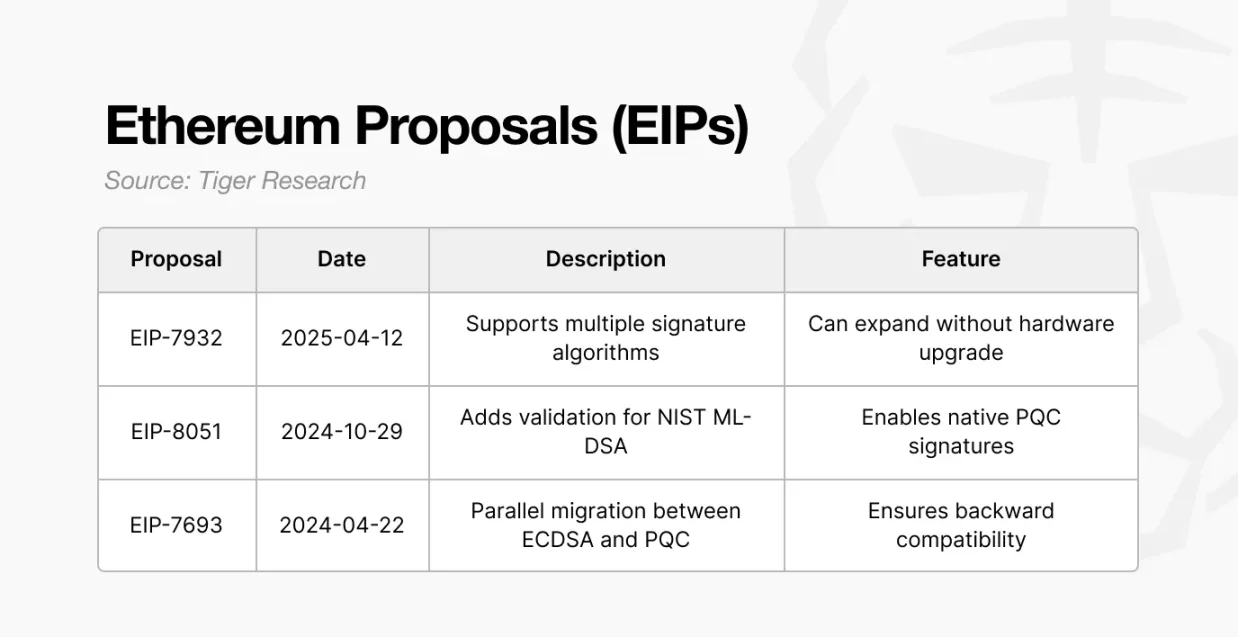

Sulla base di ciò, sono già emerse alcune proposte a supporto dell’adozione della PQC:

- EIP-7693: introduce un percorso di migrazione ibrido, consentendo una transizione graduale alle firme PQC mantenendo la compatibilità con ECDSA.

- EIP-8051: applica gli standard NIST PQC on-chain per testare le firme PQC in condizioni di rete reali.

- EIP-7932: consente al protocollo di riconoscere e verificare contemporaneamente diversi algoritmi di firma, permettendo agli utenti di scegliere il metodo preferito.

In pratica, gli utenti con wallet basati su ECDSA possono migrare a wallet PQC basati su Dilithium quando la minaccia quantistica si avvicina. Questa transizione avviene a livello di account, senza la necessità di sostituire l’intera chain.

In sintesi, Bitcoin mira a integrare la PQC in parallelo mantenendo la struttura attuale, mentre Ethereum sta ridisegnando il proprio modello di account per assorbire direttamente la PQC. Entrambi perseguono lo stesso obiettivo di resistenza quantistica, ma Bitcoin si affida a un’evoluzione conservativa, mentre Ethereum adotta l’innovazione strutturale.

Mentre la blockchain discute, il mondo è già cambiato

L’infrastruttura Internet globale ha già iniziato la transizione verso nuovi standard di sicurezza.

Le piattaforme Web2, supportate da decisioni centralizzate, agiscono rapidamente. Da aprile 2024, Google ha abilitato di default lo scambio di chiavi post-quantistiche nel browser Chrome, distribuendolo su miliardi di dispositivi. Microsoft ha annunciato un piano di migrazione a livello aziendale, con l’obiettivo di adottare completamente la PQC entro il 2033. AWS ha iniziato a utilizzare la PQC ibrida dalla fine del 2024.

La blockchain affronta una situazione diversa. Il BIP-360 di Bitcoin è ancora in discussione, mentre l’EIP-7932 di Ethereum è stato presentato da mesi ma non ha ancora una testnet pubblica. Vitalik Buterin ha già delineato un percorso di migrazione graduale, ma non è chiaro se la transizione potrà essere completata prima che gli attacchi quantistici diventino realmente fattibili.

Un rapporto Deloitte stima che circa il 20%-30% degli indirizzi Bitcoin abbia già esposto la propria chiave pubblica. Attualmente sono sicuri, ma una volta che i computer quantistici matureranno negli anni 2030, potrebbero diventare bersagli. Se la rete tentasse un hard fork in quella fase, la probabilità di una divisione sarebbe elevata. L’impegno di Bitcoin per l’immutabilità, pur essendo fondamentale per la sua identità, rende difficile il cambiamento rapido.

In definitiva, il calcolo quantistico pone sia sfide tecnologiche sia di governance. Il Web2 ha già iniziato la transizione. La blockchain sta ancora discutendo su come iniziare. La domanda decisiva non sarà chi agirà per primo, ma chi riuscirà a completare la transizione in sicurezza.

Esclusione di responsabilità: il contenuto di questo articolo riflette esclusivamente l’opinione dell’autore e non rappresenta in alcun modo la piattaforma. Questo articolo non deve essere utilizzato come riferimento per prendere decisioni di investimento.

Ti potrebbe interessare anche

Un raro segnale sui futures di Bitcoin potrebbe cogliere di sorpresa i trader: si sta formando un fondo?

I trader di XRP sperano che una nuova ondata di lanci di ETF possa ripristinare il trend rialzista

Il presidente della SEC Atkins avvia una cruciale spinta di 12 mesi su cripto e regolamentazione dopo la riapertura, afferma TD Cowen

Secondo una nota del Washington Research Group di TD Cowen, dopo la più lunga chiusura del governo terminata la scorsa settimana, ora l’attenzione si concentra sull’agenda del presidente della SEC Paul Atkins. Si prevede che Atkins si focalizzerà su una serie di questioni, tra cui le criptovalute e la possibilità per gli investitori retail di accedere a investimenti alternativi.