Przegląd ataku na 402Bridge: jakie jeszcze przypadki kradzieży spowodowane wyciekiem kluczy prywatnych miały miejsce?

Deng Tong, Jinse Finance

28 października 2025 roku, chińska społeczność GoPlus wydała ostrzeżenie dotyczące bezpieczeństwa: x402 cross-chain protocol @402bridge podejrzewany jest o kradzież, ponad 200 użytkowników straciło swoje aktywa USDC.

W niniejszym artykule przedstawiono przebieg incydentu kradzieży w protokole 402Bridge, reakcje oficjalne i ze strony różnych podmiotów, analizę przyczyn kradzieży oraz inne przypadki ataków hakerskich spowodowanych wyciekiem kluczy prywatnych.

I. Rekonstrukcja incydentu kradzieży oraz reakcje oficjalne i ze strony różnych podmiotów

W nocy oficjalne konto 402Bridge na X opublikowało wiadomość: Według informacji z społeczności doszło do kradzieży tokenów. Nasz zespół techniczny obecnie bada cały przebieg zdarzenia. Zalecamy wszystkim użytkownikom natychmiastowe cofnięcie wszystkich istniejących autoryzacji oraz jak najszybsze przeniesienie aktywów z portfeli.

Następnie oficjalne konto kontynuowało: mechanizm x402 wymaga, aby użytkownicy podpisywali lub zatwierdzali transakcje przez interfejs webowy, a następnie przesyłali je do serwera backendowego. Serwer backendowy pobiera środki i wykonuje minting, po czym zwraca wynik użytkownikowi. Gdy dołączamy, musimy przechowywać klucz prywatny na serwerze, aby wywołać metody kontraktu. Ten krok może narazić uprawnienia administratora, ponieważ klucz prywatny administratora jest w tym etapie połączony z Internetem, co może prowadzić do wycieku uprawnień. Jeśli haker przejmie klucz prywatny, może przejąć te uprawnienia i ponownie rozdzielić środki użytkowników, aby przeprowadzić atak. Nadal badamy szczegóły ataku.

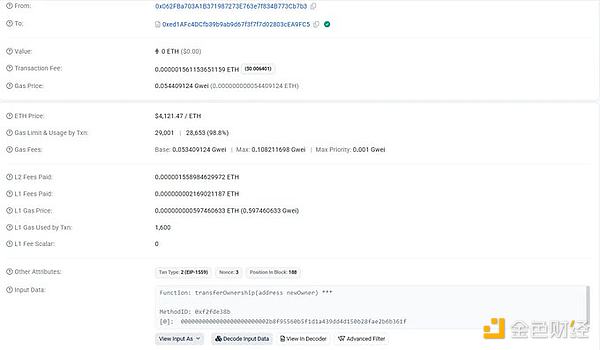

Dwie godziny temu oficjalne konto wskazało: Z powodu wycieku klucza prywatnego, ponad dziesięć portfeli testowych oraz główny portfel zespołu również zostały zhakowane (jak pokazano na poniższym obrazku). Natychmiast zgłosiliśmy sprawę organom ścigania i będziemy na bieżąco informować społeczność o postępach.

Chińska społeczność GoPlus zrekonstruowała przebieg kradzieży:

Twórca kontraktu 0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5 przekazał uprawnienia Owner na adres 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F, po czym nowy Owner wywołał w kontrakcie metodę transferUserToken, przenosząc wszystkie pozostałe USDC z portfeli użytkowników, którzy udzielili autoryzacji.

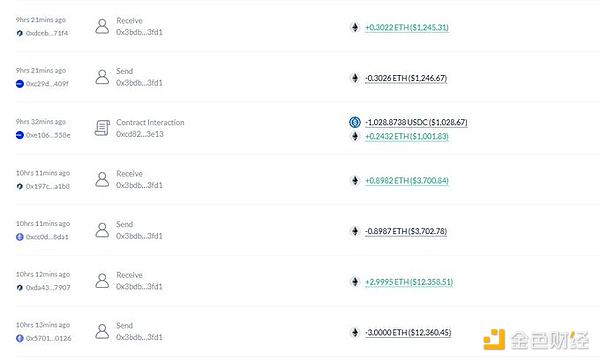

Przed mintem należało najpierw autoryzować USDC dla kontraktu @402bridge, co spowodowało, że ponad 200 użytkowników, którzy udzielili zbyt dużej autoryzacji, straciło pozostałe USDC. 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F przeniósł łącznie 17693 USDC użytkowników, następnie wymienił USDC na ETH i po kilku transakcjach cross-chain przesłał środki na Arbitrum.

Zalecenia bezpieczeństwa GoPlus:

1. Użytkownicy, którzy brali udział w tym projekcie, powinni jak najszybciej cofnąć autoryzacje związane z (0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5);

2. Przed autoryzacją sprawdź, czy adres autoryzacji jest oficjalnym adresem projektu;

3. Autoryzuj tylko wymaganą ilość, nigdy nie udzielaj nieograniczonej autoryzacji;

4. Regularnie sprawdzaj autoryzacje i cofaj niepotrzebne autoryzacje.

Użytkownik X @EamonSol zauważył: Obecnie wiele x402 w rzeczywistości wdraża usługę, która przekazuje interakcje on-chain do serwera projektu, a następnie projekt realizuje interakcje on-chain i wydawanie tokenów. W tym procesie klucz prywatny kontraktu on-chain musi być przechowywany na serwerze. Jeśli serwer projektu zostanie zhakowany, wszystkie adresy związane z kontraktem będą narażone na ryzyko.

Użytkownik X @fenzlabs podkreślił: Ta sprawa uwypukla niebezpieczeństwo nieograniczonej autoryzacji tokenów. Portfele i agenci AI wymagają bardziej rygorystycznych ograniczeń i lepszego monitoringu, aby zapobiec szybkim kradzieżom. Nigdy nie ufaj ślepo nowym kontraktom – przed podpisaniem dokładnie sprawdź!

II. Przyczyny kradzieży

Zgodnie z analizą SlowMist Cosine, atak na projekt cross-chain bridge 402Bridge był spowodowany wyciekiem klucza prywatnego, nie wyklucza się możliwości działania osoby z wewnątrz. Domena 402bridge.fun została zarejestrowana zaledwie dwa dni przed zakończeniem działania usługi, a skradzione środki nie wykazały dalszych ruchów. To pierwszy publiczny incydent bezpieczeństwa związany z usługami protokołu 402. SlowMist Cosine podkreśla, że nie był to typowy przypadek zbiorowego złego działania zespołu projektowego.

"Nie był to zbiorowy zły czyn zespołu projektowego" oznacza, że atak najprawdopodobniej wynikał z niewydolności wewnętrznej kontroli bezpieczeństwa lub precyzyjnej infiltracji z zewnątrz, a nie z celowego oszustwa ze strony zespołu projektowego.

III. Inne przypadki ataków hakerskich spowodowanych wyciekiem kluczy prywatnych

1. Nomad

W sierpniu 2022 roku Nomad Bridge został zaatakowany przez hakerów, niemal cała kwota 200 milionów dolarów została skradziona. Po ataku Moonbeam zablokował możliwość dokonywania transakcji lub interakcji ze smart kontraktami. Główną przyczyną ataku był błąd w mechanizmie weryfikacji kontraktu, który umożliwił łatwe sfałszowanie klucza prywatnego lub logiki podpisu uprawnień.

2. Ankr

W grudniu 2022 roku doszło do wycieku klucza prywatnego węzła Ankr, napastnik sfałszował kontrakt i bez ograniczeń mintował tokeny aBNBc, powodując straty w wysokości około 5 milionów dolarów. Działania naprawcze Ankr: przywrócenie bezpieczeństwa i współpraca z DEX w celu zatrzymania handlu; opracowanie i wdrożenie kompleksowego planu rekompensat dla społeczności; ustalenie, że przyczyną ataku był były pracownik. Oficjalne stanowisko Ankr potwierdziło, że przyczyną ataku było "kradzież klucza wdrożeniowego".

3. Platypus Finance

W lutym 2023 roku napastnik wykorzystał lukę w kluczu prywatnym administratora do ataku na pulę stablecoinów, kradnąc około 9 milionów dolarów USDC. Zespół odzyskał część środków i oświadczył, że "klucz deweloperski prawdopodobnie został zhakowany przez osobę z zewnątrz".

4. Multichain

W lipcu 2023 roku kluczowy członek zespołu Multichain "zaginął", a główny klucz prywatny projektu prawdopodobnie znajdował się w rękach jednej osoby. Następnie przeniesiono około 126 milionów dolarów aktywów, co stało się jednym z największych ataków uprawnień w historii cross-chain bridge.

5. Exactly Protocol

W kwietniu 2024 roku napastnik wykorzystał wyciek klucza wdrożeniowego z serwera front-endowego do podmiany kontraktu, kradnąc około 7,3 miliona dolarów. Incydent ujawnił powszechny w branży problem słabego bezpieczeństwa przechowywania kluczy prywatnych i procesów DevOps.

6.UXLINK

We wrześniu 2025 roku system firmy bezpieczeństwa Cyvers wykrył podejrzaną transakcję związaną z UXLINK o wartości 11,3 miliona dolarów, która ostatecznie została potwierdzona jako kradzież. SlowMist Cosine wskazał: z dużym prawdopodobieństwem wyciekło kilka kluczy prywatnych związanych z Safe multisig UXLINK. Kradzież UXLINK bezpośrednio spowodowała spadek ceny tokena UXLINK o ponad 70%.

Zastrzeżenie: Treść tego artykułu odzwierciedla wyłącznie opinię autora i nie reprezentuje platformy w żadnym charakterze. Niniejszy artykuł nie ma służyć jako punkt odniesienia przy podejmowaniu decyzji inwestycyjnych.

Może Ci się również spodobać

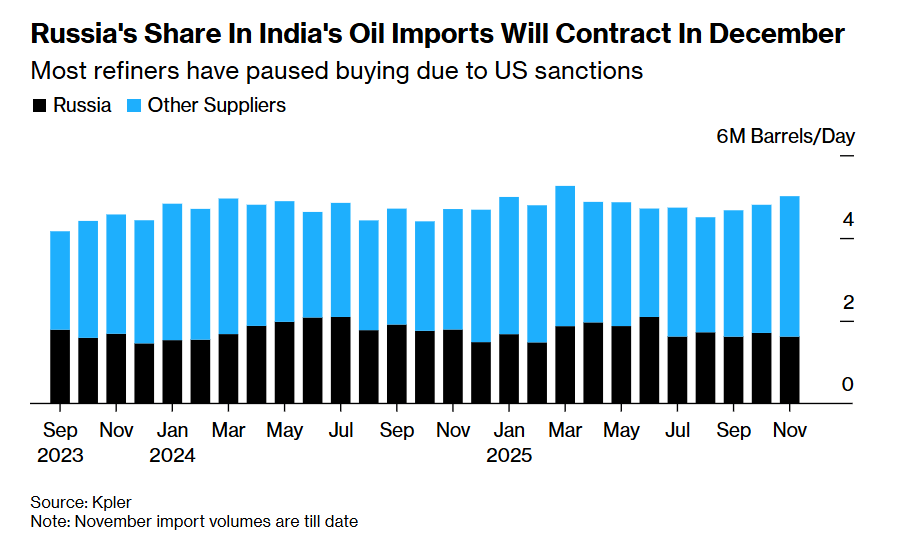

Presja Trumpa przyniosła skutek! Pięć największych rafinerii w Indiach wstrzymało zamówienia na rosyjską ropę

Pod wpływem zachodnich sankcji oraz negocjacji handlowych między USA a Indiami, Indie znacznie ograniczyły zakupy rosyjskiej ropy naftowej w grudniu – pięć głównych rafinerii nie złożyło żadnych zamówień.

Masayoshi Son działa! SoftBank wyprzedaje wszystkie akcje Nvidia, realizując zysk w wysokości 5,8 miliarda dolarów i kieruje inwestycje w inne projekty AI.

SoftBank Group sprzedał wszystkie swoje udziały w Nvidia, realizując zysk w wysokości 5,8 miliarda dolarów. Założyciel, Masayoshi Son, dostosowuje obecnie strategiczne priorytety firmy, przeznaczając więcej zasobów na obszary związane ze sztuczną inteligencją i półprzewodnikami.

Szczegółowa analiza projektu Allora Network i analiza kapitalizacji rynkowej ALLO

Matrixport: UNI może wkrótce otrzymać nowy katalizator