Autor: David, TechFlow

Desgraça pouca é bobagem, hackers sempre escolhem atacar durante as quedas.

No recente ambiente de baixa do mercado cripto, um protocolo DeFi veterano sofreu mais um duro golpe.

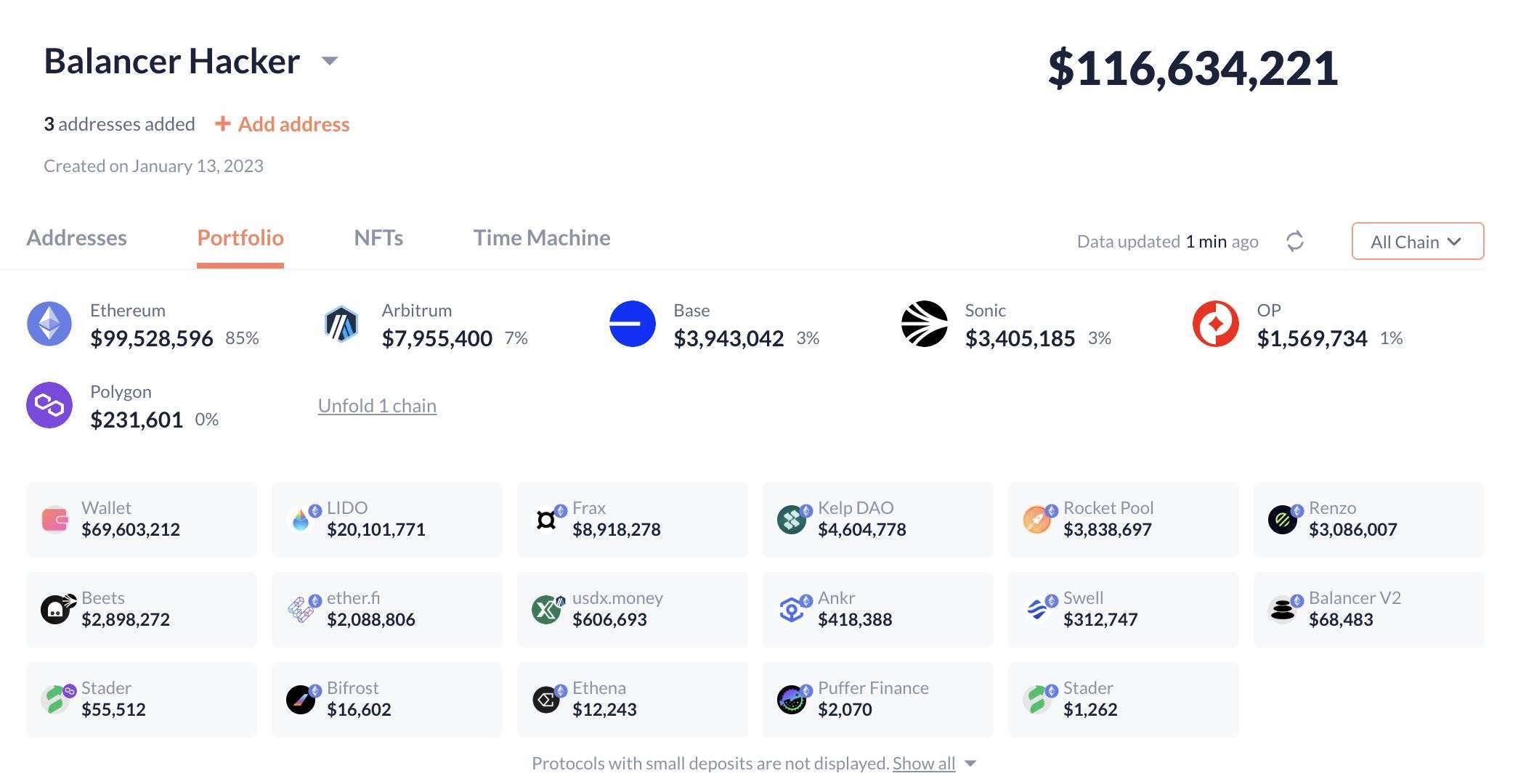

No dia 3 de novembro, dados on-chain mostraram que o protocolo Balancer foi supostamente alvo de um ataque hacker. Cerca de 70,9 milhões de dólares em ativos foram transferidos para uma nova carteira, incluindo 6.850 osETH, 6.590 WETH e 4.260 wstETH.

Em seguida, de acordo com o monitoramento de endereços de carteira pela Lookonchain, o valor total das perdas do protocolo após o ataque subiu para 116,6 milhões de dólares.

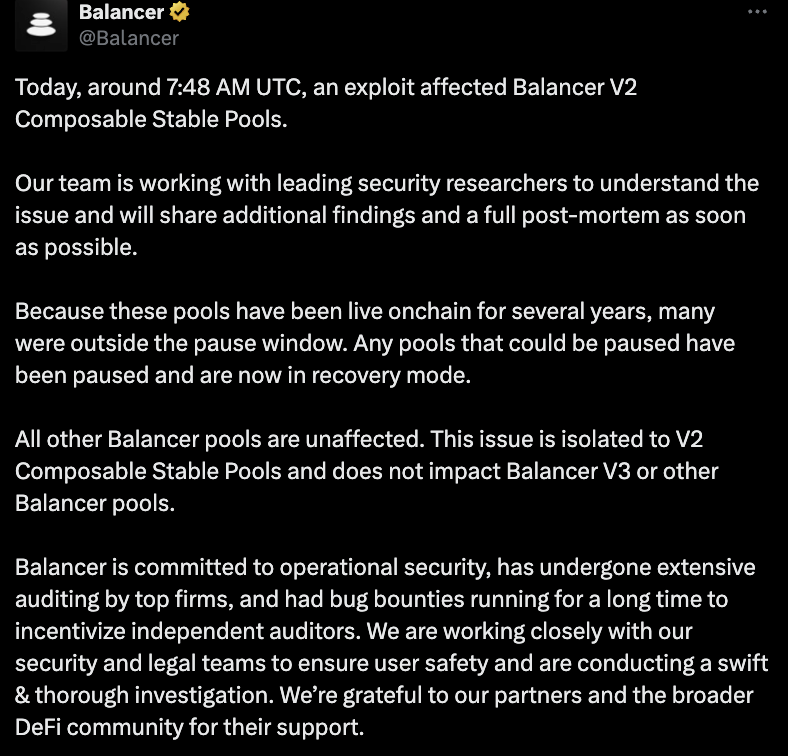

E a equipe do Balancer declarou após o incidente:

“Foi detectada uma vulnerabilidade que pode afetar os pools do Balancer v2. Nossas equipes de engenharia e segurança estão investigando o incidente com alta prioridade e compartilharão atualizações verificadas e medidas subsequentes assim que tivermos mais informações.”

Além disso, o time também declarou publicamente estar disposto a pagar 20% dos ativos roubados como recompensa white hat para recuperar os fundos, válida por 48 horas.

A resposta foi rápida, mas também bastante protocolar.

No entanto, se você é um veterano em DeFi, certamente não se surpreende com o título “Balancer hackeado”, mas sim sente um estranho déjà vu.

Como um protocolo DeFi veterano fundado em 2020, o Balancer já sofreu 6 incidentes de segurança em 5 anos, uma média de um ataque por ano, sendo este o de maior valor roubado até agora.

Olhando para trás, quando o mercado está difícil a ponto de tornar as negociações um desafio infernal, talvez nem mesmo o yield farming em DeFi seja seguro.

Junho de 2020: Vulnerabilidade em token deflacionário, perda de cerca de 520 mil dólares

Em março de 2020, o Balancer entrou no mundo DeFi com a proposta inovadora de “market maker automatizado flexível”. Porém, apenas três meses depois, o protocolo ambicioso enfrentou seu primeiro pesadelo.

O atacante explorou uma vulnerabilidade no tratamento de tokens deflacionários pelo protocolo, causando uma perda de cerca de 520 mil dólares.

Basicamente, o token STA queimava automaticamente 1% de cada transferência como taxa.

O atacante tomou um flash loan de 104 mil ETH na dYdX e realizou 24 trocas entre STA e ETH. Como o Balancer não calculava corretamente o saldo real após cada transferência, o STA no pool foi reduzido a apenas 1 wei. O atacante então aproveitou o desequilíbrio de preço para trocar uma pequena quantidade de STA por grandes quantidades de ETH, WBTC, LINK e SNX.

Março de 2023: Caso Euler, perda indireta de cerca de 11,9 milhões de dólares

Desta vez, o Balancer foi uma vítima indireta.

O Euler Finance sofreu um ataque de flash loan de 197 milhões de dólares, e o pool bb-e-USD do Balancer foi afetado por possuir eTokens do Euler.

Quando o Euler foi atacado, cerca de 11,9 milhões de dólares foram transferidos do pool bb-e-USD do Balancer para o Euler, representando 65% do TVL do pool. Embora o Balancer tenha pausado o pool rapidamente, as perdas já eram irreversíveis.

Agosto de 2023: Vulnerabilidade de precisão no pool V2 do Balancer, perda de cerca de 2,1 milhões de dólares

Este ataque já tinha sinais prévios. Em 22 de agosto, o Balancer divulgou a vulnerabilidade e alertou os usuários a retirarem fundos, mas o ataque ocorreu cinco dias depois.

A vulnerabilidade envolvia erro de arredondamento no Boosted Pool V2. O atacante manipulou precisamente o cálculo do fornecimento do BPT (Balancer Pool Token), permitindo extrair ativos do pool a uma taxa injusta. O ataque foi realizado por meio de múltiplos flash loans, e diferentes empresas de segurança estimaram as perdas entre 979 mil e 2,1 milhões de dólares.

Setembro de 2023: Ataque de sequestro de DNS, perda de cerca de 240 mil dólares

Este foi um ataque de engenharia social, mirando não em contratos inteligentes, mas na infraestrutura tradicional da internet.

O hacker comprometeu o registrador de domínio EuroDNS por meio de engenharia social e sequestrou o domínio balancer.fi. Usuários foram redirecionados para um site de phishing, que usava um contrato malicioso Angel Drainer para enganar usuários e obter autorizações de transferência.

O atacante então lavou os fundos roubados via Tornado Cash.

Embora o Balancer não tenha culpa direta, o fato de sua marca ser usada em golpes de phishing mostra como é difícil se proteger.

Junho de 2024: Velocore hackeado, perda de cerca de 6,8 milhões de dólares

Embora Velocore seja um projeto independente, o ataque não teria relação direta com o Balancer. Mas, como um fork do Balancer, o Velocore utilizou o mesmo design de pool CPMM (market maker de produto constante), sendo, de certa forma, uma extensão do Balancer — o mecanismo é do Balancer, o roubo foi em outro lugar.

O ataque ocorreu porque o atacante explorou uma vulnerabilidade de overflow no contrato do pool CPMM estilo Balancer do Velocore, manipulando o feeMultiplier para exceder 100%, causando erro de cálculo.

O atacante, então, usou flash loans e operações de saque cuidadosamente planejadas para roubar cerca de 6,8 milhões de dólares.

Novembro de 2025: Ataque mais recente, perda superior a 100 milhões de dólares

A causa técnica deste ataque já foi preliminarmente identificada. Segundo pesquisadores de segurança, a vulnerabilidade estava no controle de acesso da função manageUserBalance do Balancer V2, relacionada à verificação de permissões de usuário.

De acordo com análises das empresas de monitoramento Defimon Alerts e Decurity, ao verificar permissões de saque no Balancer V2, o sistema deveria checar se o chamador era realmente o dono da conta, mas o código erroneamente verificava se o msg.sender (quem chamou a função) era igual ao parâmetro op.sender fornecido pelo usuário.

Como op.sender é um parâmetro controlado pelo usuário, o atacante podia forjar identidades e burlar a verificação de permissões, executando a operação WITHDRAW_INTERNAL (saque interno).

Em outras palavras, essa falha permitia que qualquer pessoa se passasse pelo dono de qualquer conta e sacasse o saldo interno. Esse tipo de erro básico de controle de acesso é surpreendente em um protocolo maduro de 5 anos.

Reflexões após a história dos hacks

O que podemos aprender com essa “história de visitas de hackers”?

Minha impressão é que os protocolos DeFi no mundo cripto são mais para “ser admirados à distância do que usados”, pois, apesar da aparência tranquila, há muitas dívidas técnicas além da narrativa.

Por exemplo, uma das inovações do Balancer é permitir pools customizados com até 8 tokens de pesos diferentes.

Comparado ao design simples do Uniswap, a complexidade do Balancer cresce exponencialmente.

Cada token adicional aumenta drasticamente o espaço de estados do pool. Ao tentar equilibrar preços, pesos e liquidez de 8 tokens diferentes em um pool, a superfície de ataque também cresce. O ataque de token deflacionário de 2020 e o erro de arredondamento de 2023 são, essencialmente, problemas de tratamento inadequado de condições de contorno devido à complexidade.

O pior é que o Balancer optou por um caminho de desenvolvimento rápido. Do V1 ao V2, e depois aos Boosted Pools, cada atualização adicionou novas funções sobre o código antigo. Esse acúmulo de “dívida técnica” tornou o código uma torre frágil de blocos.

Por exemplo, o ataque recente devido a problemas de permissão — um erro tão básico de design não deveria acontecer em um protocolo de 5 anos, o que talvez indique que a manutenção do código já saiu do controle.

Ou talvez, em um momento em que narrativa, lucro e emoção superam a tecnologia, pouco importa se há bugs no código base.

O Balancer certamente não será o último. Nunca se sabe quando um cisne negro pode surgir devido à composabilidade do DeFi. As complexas redes de dependência tornam a avaliação de risco quase impossível.

Mesmo que você confie no código do Balancer, pode confiar em todas as suas integrações e parceiros?

Para os observadores, DeFi é um experimento social curioso; para os participantes, ser hackeado no DeFi é uma lição cara; para o setor, a maturidade do DeFi é uma mensalidade que precisa ser paga.

Esperamos apenas que essa mensalidade não seja cara demais.