Крипто-хакеры т�еперь используют Ethereum смарт-контракты для маскировки вредоносных нагрузок

Ethereum стал новой ареной для атак на цепочку поставок программного обеспечения.

Исследователи из ReversingLabs на этой неделе обнаружили два вредоносных пакета NPM, которые использовали смарт-контракты Ethereum для сокрытия вредоносного кода, что позволяло вредоносному ПО обходить традиционные проверки безопасности.

NPM — это менеджер пакетов для среды выполнения Node.js и считается крупнейшим в мире реестром программного обеспечения, где разработчики могут получать доступ к коду и делиться им, способствуя созданию миллионов программных продуктов.

Пакеты “colortoolsv2” и “mimelib2” были загружены в широко используемый репозиторий Node Package Manager в июле. На первый взгляд они казались простыми утилитами, но на практике использовали блокчейн Ethereum для получения скрытых URL-адресов, которые направляли скомпрометированные системы на загрузку вредоносного ПО второго этапа.

Встраивая эти команды в смарт-контракт, злоумышленники маскировали свою активность под легитимный блокчейн-трафик, что затрудняло обнаружение.

«Мы не сталкивались с этим ранее», — сказала исследователь ReversingLabs Lucija Valentić в своем отчете. — «Это подчеркивает быструю эволюцию стратегий уклонения от обнаружения со стороны злоумышленников, которые атакуют open source-репозитории и разработчиков».

Этот метод основан на старых приемах. Ранее для размещения вредоносных ссылок использовались доверенные сервисы, такие как GitHub Gists, Google Drive или OneDrive. Используя вместо этого смарт-контракты Ethereum, злоумышленники добавили крипто-оттенок к уже опасной тактике атаки на цепочку поставок.

Этот инцидент является частью более широкой кампании. ReversingLabs обнаружила пакеты, связанные с поддельными репозиториями GitHub, которые выдавали себя за cryptocurrency trading bots. Эти репозитории были наполнены фальшивыми коммитами, поддельными учетными записями пользователей и завышенным количеством звезд, чтобы выглядеть легитимно.

Разработчики, которые загружали этот код, рисковали импортировать вредоносное ПО, не подозревая об этом.

Риски для цепочки поставок в open-source криптоинструментах не новы. В прошлом году исследователи выявили более 20 вредоносных кампаний, нацеленных на разработчиков через такие репозитории, как npm и PyPI.

Многие из них были направлены на кражу учетных данных кошельков или установку криптомайнеров. Но использование смарт-контрактов Ethereum в качестве механизма доставки показывает, что противники быстро адаптируются, чтобы сливаться с экосистемой блокчейна.

Вывод для разработчиков: популярные коммиты или активные мейнтейнеры могут быть подделаны, и даже на первый взгляд безобидные пакеты могут содержать скрытые вредоносные нагрузки.

Дисклеймер: содержание этой статьи отражает исключительно мнение автора и не представляет платформу в каком-либо качестве. Данная статья не должна являться ориентиром при принятии инвестиционных решений.

Вам также может понравиться

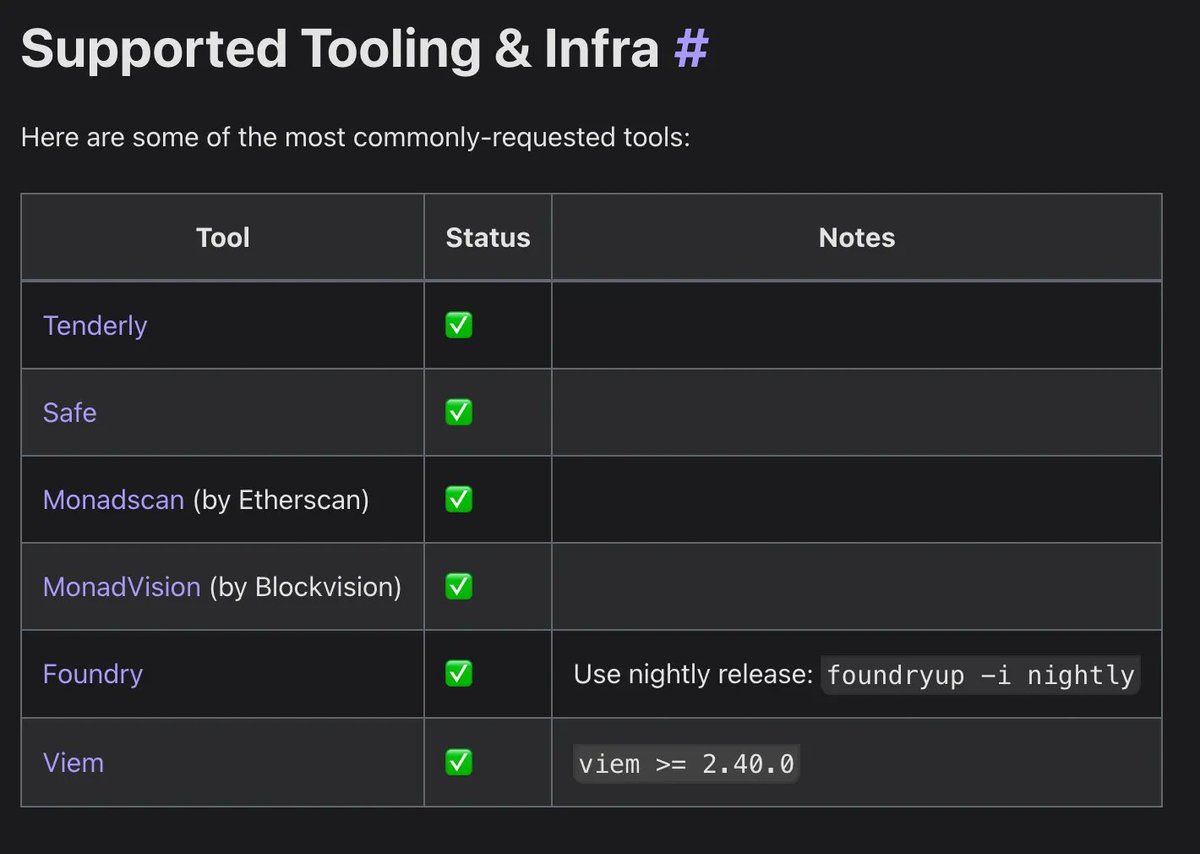

Практическое руководство по Monad: добро пожаловать в новую архитектуру и высокопроизводительную экосистему разработки

В этой статье мы представим вам некоторые ресурсы, которые помогут лучше понять Monad и начать разработку.

JPMorgan считает, что Bitcoin может достичь $170 000, если стратегия останется неизменной

CertiK предупреждает: правила для стейблкоинов США разделяют глобальную ликвидность

TPU Alphabet становятся потенциальным чиповым бизнесом на 900 миллиардов долларов