Чи зламають bitcoin квантові комп’ютери до 2030 року?

Квантові комп’ютери можуть зламати bitcoin протягом п’яти років: як криптосвіт готується до кризи виживання?

Квантові комп’ютери можуть зламати Bitcoin протягом п’яти років: як криптосвіт реагує на екзистенційну кризу?

Автор: Tiger Research

Переклад: AididiaoJP, Foresight News

Прогрес у квантових обчисленнях створює нові ризики безпеки для блокчейн-мереж. У цьому розділі розглядаються технології, спрямовані на протидію квантовим загрозам, а також аналізується, як Bitcoin та Ethereum готуються до цієї трансформації.

Ключові моменти

- Сценарій Q-Day, тобто момент, коли квантові комп’ютери зможуть зламати криптографію блокчейну, очікується через 5-7 років. BlackRock також вказала на цей ризик у своїй заявці на Bitcoin ETF.

- Постквантова криптографія забезпечує захист від квантових атак на трьох рівнях безпеки: шифрування комунікацій, підписування транзакцій та збереження даних.

- Такі компанії, як Google та AWS, вже почали впроваджувати постквантову криптографію, але Bitcoin та Ethereum все ще перебувають на ранніх етапах обговорення.

Нова технологія породжує нові питання

Якщо квантовий комп’ютер зможе зламати Bitcoin-гаманець за кілька хвилин, чи залишиться блокчейн безпечним?

Основою безпеки блокчейну є захист приватного ключа. Щоб вкрасти чийсь Bitcoin, зловмисник повинен отримати приватний ключ, що практично неможливо з використанням сучасних обчислювальних методів. У ланцюжку видно лише публічний ключ, і навіть із суперкомп’ютером для отримання приватного ключа з публічного знадобилися б сотні років.

Квантові комп’ютери змінюють цей баланс ризиків. Класичні комп’ютери обробляють 0 або 1 послідовно, а квантові системи можуть обробляти обидва стани одночасно. Ця здатність теоретично дозволяє отримати приватний ключ із публічного.

Експерти оцінюють, що квантові комп’ютери, здатні зламати сучасну криптографію, можуть з’явитися приблизно у 2030 році. Цей прогнозований момент називають Q-Day, що означає, що до реальних атак залишилося п’ять-сім років.

Джерело: SEC

Регулятори та основні інституції вже усвідомили цей ризик. У 2024 році Національний інститут стандартів і технологій США запровадив стандарти постквантової криптографії. BlackRock також зазначила у своїй заявці на Bitcoin ETF, що прогрес у квантових обчисленнях може загрожувати безпеці Bitcoin.

Квантові обчислення більше не є віддаленою теоретичною проблемою. Це вже технічне питання, яке потребує реальної підготовки, а не сподівань на припущення.

Квантові обчислення кидають виклик безпеці блокчейну

Щоб зрозуміти, як працюють блокчейн-транзакції, розглянемо простий приклад: Ekko надсилає Ryan 1 BTC.

Коли Ekko створює транзакцію із заявою "Я надсилаю Ryan свій 1 BTC", він повинен додати унікальний підпис. Цей підпис може бути створений лише за допомогою його приватного ключа.

Далі Ryan та інші вузли мережі використовують публічний ключ Ekko для перевірки дійсності підпису. Публічний ключ — це інструмент, який дозволяє перевірити підпис, але не відтворити його. Поки приватний ключ Ekko залишається таємним, ніхто не може підробити його підпис.

Це і є основа безпеки блокчейн-транзакцій.

Приватний ключ може генерувати публічний, але публічний не розкриває приватний. Це досягається за допомогою алгоритму цифрового підпису на еліптичних кривих, який базується на еліптичній криптографії. ECDSA спирається на математичну асиметрію: обчислення в одному напрямку просте, а у зворотному — обчислювально неможливе.

З розвитком квантових обчислень цей бар’єр слабшає. Ключовим елементом є кубіт.

Класичні комп’ютери обробляють 0 або 1 послідовно. Кубіт може одночасно представляти обидва стани, що дозволяє масовий паралелізм. Маючи достатню кількість кубітів, квантовий комп’ютер може виконати обчислення за кілька секунд, на які класичному комп’ютеру знадобилися б десятки років.

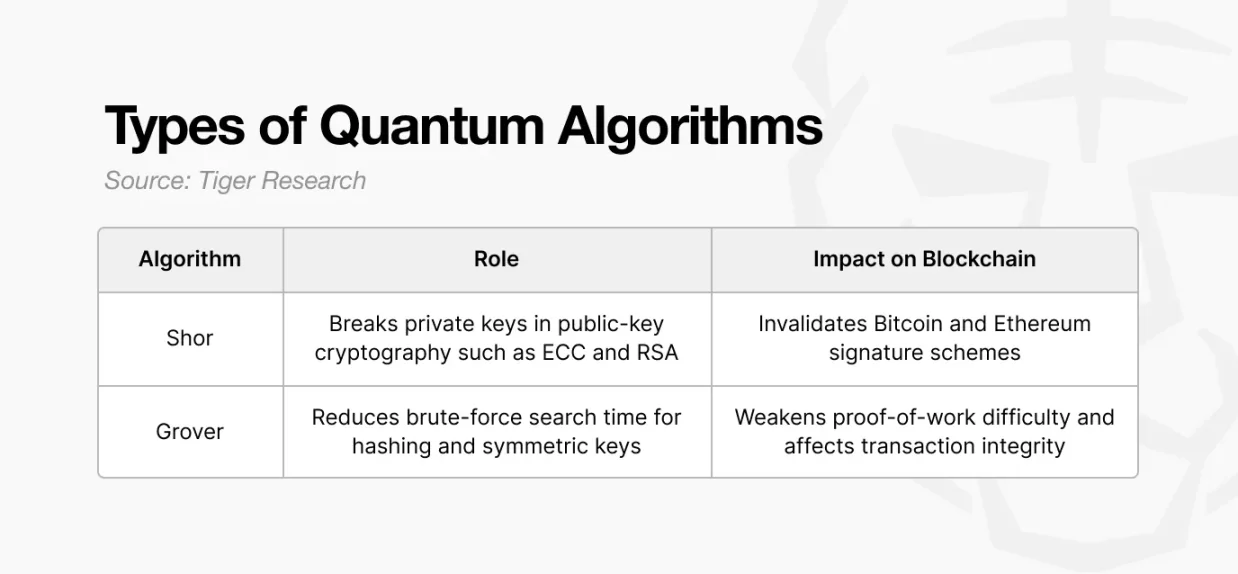

Існує два квантових алгоритми, які становлять пряму загрозу безпеці блокчейну.

Алгоритм Shor дозволяє отримати приватний ключ із публічного, підриваючи криптографію з відкритим ключем. Алгоритм Grover прискорює перебір, знижуючи ефективну стійкість хеш-функцій.

Алгоритм Shor: Пряме викрадення активів

Сьогодні більшість інтернет-безпеки базується на двох системах криптографії з відкритим ключем: RSA та ECC.

Сьогодні більшість інтернет-безпеки базується на двох системах криптографії з відкритим ключем: RSA та ECC. Вони захищаються від зовнішніх атак завдяки складним математичним задачам, як-от розкладання на прості множники та дискретний логарифм. Блокчейн використовує ті ж принципи через алгоритм цифрового підпису на еліптичних кривих (ECC).

З сучасними обчислювальними потужностями зламати ці системи зайняло б десятки років, тому вони вважаються практично безпечними.

Алгоритм Shor це змінює. Квантовий комп’ютер, що виконує алгоритм Shor, може швидко розкладати великі числа на прості множники та обчислювати дискретні логарифми, зламує RSA та ECC.

Використовуючи алгоритм Shor, квантовий зловмисник може отримати приватний ключ із публічного та вільно переміщати активи з відповідної адреси. Будь-яка адреса, з якої колись відправляли транзакцію, під загрозою, оскільки її публічний ключ видно в ланцюжку. Це може призвести до ситуації, коли мільйони адрес одночасно опиняться під загрозою.

Алгоритм Grover: Перехоплення транзакцій

Безпека блокчейну також спирається на симетричне шифрування (наприклад, AES) та хеш-функції (наприклад, SHA-256).

AES використовується для шифрування файлів гаманців і даних транзакцій, а для знаходження правильного ключа потрібно перебрати всі можливі комбінації. SHA-256 забезпечує налаштування складності proof-of-work, майнери багаторазово шукають хеш, що відповідає умовам.

Ці системи припускають, що поки транзакція чекає у mempool, інші користувачі не мають достатньо часу для її аналізу чи підробки до включення в блок.

Алгоритм Grover підриває це припущення. Він використовує квантову суперпозицію для прискорення пошуку, знижуючи ефективний рівень безпеки AES та SHA-256. Квантовий зловмисник може в реальному часі аналізувати транзакції у mempool та створювати підроблену версію з тими ж вхідними даними (UTXO), але з виходом на іншу адресу.

Це створює ризик перехоплення транзакцій зловмисниками з квантовими комп’ютерами, що призводить до переказу коштів не на той адресат. Виведення з бірж та звичайні перекази можуть стати типовими цілями таких атак.

Постквантова криптографія

Як забезпечити безпеку блокчейну в епоху квантових обчислень?

Майбутні блокчейн-системи потребують криптоалгоритмів, які залишаються безпечними навіть під час квантових атак. Такі алгоритми називають постквантовими криптографічними технологіями.

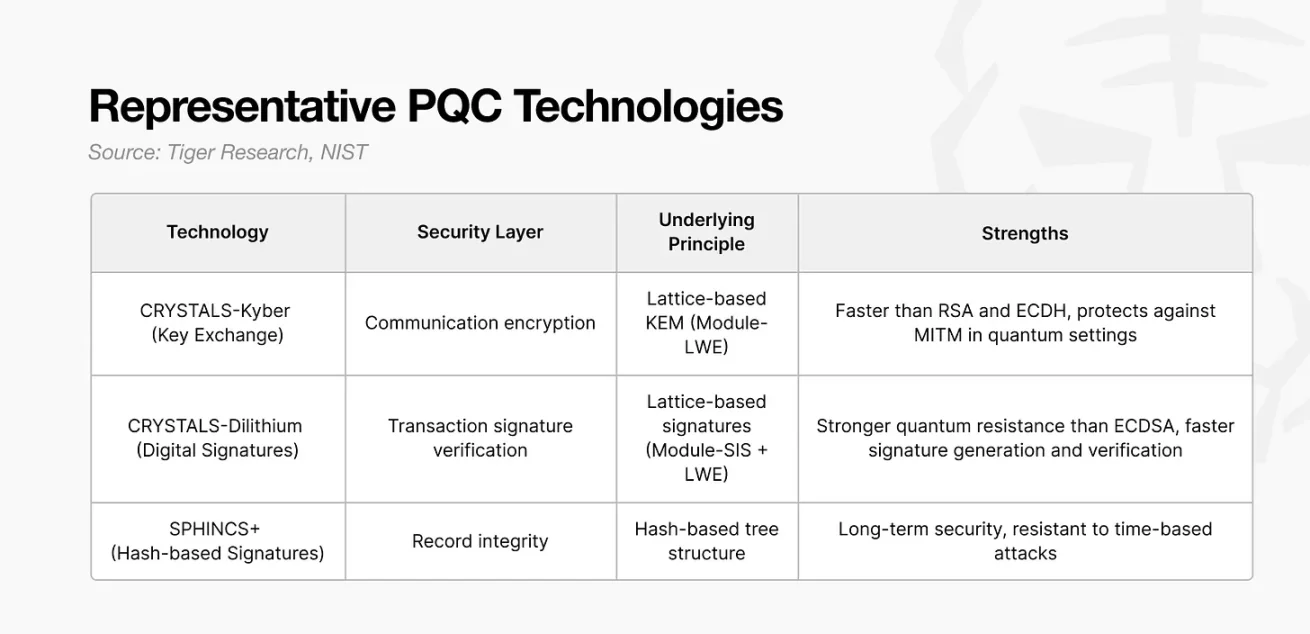

Національний інститут стандартів і технологій США вже запропонував три основних стандарти PQC, і спільноти Bitcoin та Ethereum обговорюють їх впровадження як основу довгострокової безпеки.

Kyber: Захист комунікацій між вузлами

Kyber — це алгоритм, розроблений для безпечного обміну симетричними ключами між двома сторонами в мережі.

Традиційні методи, які довго підтримували інфраструктуру інтернету, такі як RSA та ECDH, вразливі до атаки алгоритмом Shor і мають ризик у квантовому середовищі. Kyber вирішує цю проблему, використовуючи математичну задачу на решітках (Module-LWE), яка вважається стійкою навіть до квантових атак. Така структура захищає дані від перехоплення чи дешифрування під час передачі.

Kyber захищає всі канали комунікації: HTTPS-з’єднання, API бірж, а також повідомлення між гаманцем і вузлом. Усередині блокчейн-мережі вузли можуть використовувати Kyber для обміну транзакційними даними, запобігаючи моніторингу чи витоку інформації третім сторонам.

Фактично Kyber відновлює безпеку транспортного рівня мережі в епоху квантових обчислень.

Dilithium: Перевірка підписів транзакцій

Dilithium — це алгоритм цифрового підпису, який використовується для перевірки, що транзакцію створив законний власник приватного ключа.

Власність у блокчейні базується на моделі ECDSA "підпис приватним ключем — перевірка публічним". Проблема в тому, що ECDSA вразливий до атаки алгоритмом Shor. Маючи доступ до публічного ключа, квантовий зловмисник може отримати приватний, підробити підпис і вкрасти активи.

Dilithium уникає цього ризику, використовуючи структуру на решітках, що поєднує Module-SIS і LWE. Навіть якщо зловмисник аналізує публічний ключ і підпис, приватний ключ не може бути виведений, і ця конструкція залишається безпечною від квантових атак. Використання Dilithium запобігає підробці підписів, витоку приватних ключів і масовому викраденню активів.

Він захищає як право власності на активи, так і автентичність кожної транзакції.

SPHINCS+: Збереження довгострокових записів

SPHINCS+ використовує багаторівневу структуру хеш-дерева. Кожен підпис перевіряється через певний шлях у цьому дереві, і оскільки окремий хеш не дозволяє відновити вхідні дані, система залишається безпечною навіть для квантових атак.

Коли транзакція Ekko та Ryan додається до блоку, запис стає постійним. Це можна порівняти з відбитком документа.

SPHINCS+ перетворює кожну частину транзакції на хеш, створюючи унікальний шаблон. Якщо змінити навіть один символ у документі, відбиток повністю зміниться. Так само зміна будь-якої частини транзакції змінює весь підпис.

Навіть через десятки років будь-яка спроба змінити транзакцію Ekko та Ryan буде негайно виявлена. Хоча підписи SPHINCS+ досить великі, вони ідеально підходять для фінансових чи державних записів, які мають залишатися перевірюваними протягом тривалого часу. Квантовим комп’ютерам буде складно підробити чи скопіювати такий відбиток.

Підсумовуючи, технології PQC забезпечують три рівні захисту від квантових атак у стандартному переказі 1 BTC: Kyber для шифрування комунікацій, Dilithium для перевірки підпису, SPHINCS+ для цілісності запису.

Bitcoin і Ethereum: різні шляхи — спільна мета

Bitcoin наголошує на незмінності, а Ethereum — на адаптивності. Ці принципи сформовані подіями минулого і впливають на те, як кожна мережа реагує на квантову загрозу.

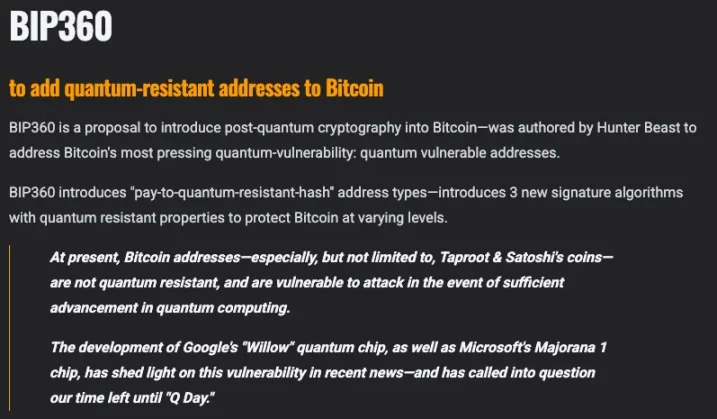

Bitcoin: Захист існуючого ланцюга через мінімальні зміни

Наголос Bitcoin на незмінності бере початок із події "value overflow" 2010 року. Хакер використав вразливість, створивши 1840 мільярдів BTC, і спільнота анулювала цю транзакцію через soft fork за п’ять годин. Після цієї надзвичайної ситуації принцип "підтверджені транзакції не можна змінювати" став ядром ідентичності Bitcoin. Така незмінність підтримує довіру, але ускладнює швидкі структурні зміни.

Цей підхід зберігається і в питанні квантової безпеки Bitcoin. Розробники погоджуються, що оновлення необхідне, але повна заміна ланцюга через hard fork вважається занадто ризикованою для консенсусу мережі. Тому Bitcoin досліджує поступовий перехід через гібридну модель міграції.

Джерело: bip360.org

Цей підхід зберігається і в питанні квантової безпеки Bitcoin. Розробники погоджуються, що оновлення необхідне, але повна заміна ланцюга через hard fork вважається занадто ризикованою для консенсусу мережі. Тому Bitcoin досліджує поступовий перехід через гібридну модель міграції.

Якщо цей підхід буде прийнято, користувачі зможуть одночасно використовувати традиційні адреси ECDSA та нові адреси PQC. Наприклад, якщо кошти Ekko зберігаються на старій Bitcoin-адресі, він зможе поступово перевести їх на адресу PQC у міру наближення Q-Day. Оскільки мережа розпізнає обидва формати, безпека підвищується без примусових руйнівних змін.

Залишаються серйозні виклики. Сотні мільйонів гаманців потрібно мігрувати, і для гаманців із втраченими приватними ключами немає чіткого рішення. Різні думки в спільноті також можуть підвищити ризик розгалуження ланцюга.

Ethereum: Швидкий перехід через гнучку архітектуру

Принцип адаптивності Ethereum виник після хакерської атаки на DAO у 2016 році. Коли було вкрадено близько 3.6 мільйона ETH, Vitalik Buterin та Ethereum Foundation здійснили hard fork для скасування крадіжки.

Це рішення розділило спільноту на Ethereum (ETH) та Ethereum Classic (ETC). Відтоді адаптивність стала визначальною рисою Ethereum і ключем до його здатності до швидких змін.

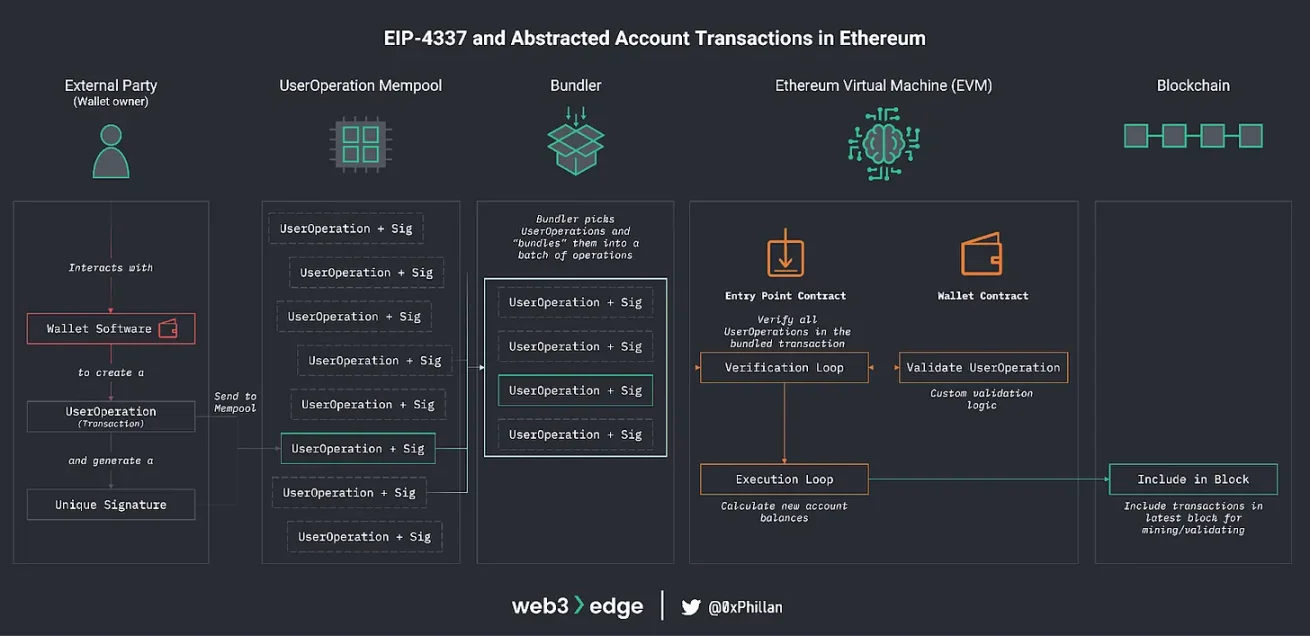

Джерело: web3edge

Історично всі користувачі Ethereum покладалися на зовнішні акаунти, які могли надсилати транзакції лише через ECDSA. Оскільки всі користувачі використовували одну криптомодель, зміна схеми підпису вимагала hard fork для всієї мережі.

EIP-4337 змінив цю структуру, дозволивши акаунтам працювати як смарт-контракти. Кожен акаунт може визначати власну логіку перевірки підпису, дозволяючи користувачам впроваджувати альтернативні схеми підпису без зміни всієї мережі. Тепер алгоритм підпису можна змінити на рівні акаунта, а не через оновлення протоколу.

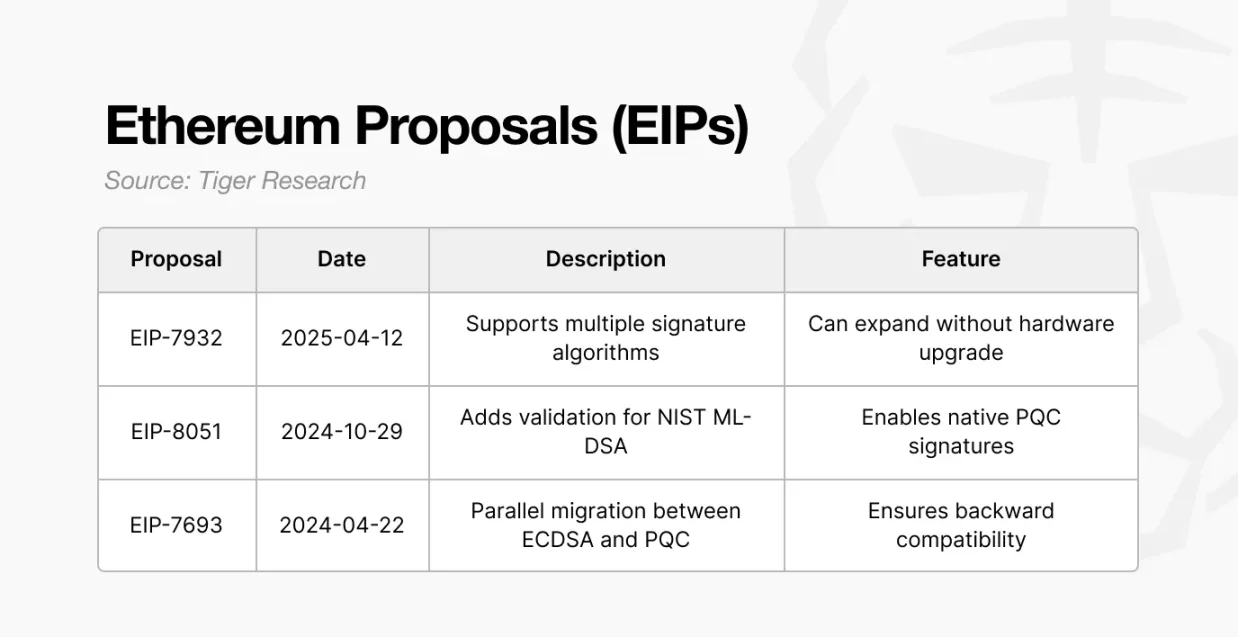

На цій основі вже з’явилися пропозиції щодо впровадження PQC:

- EIP-7693: впровадження гібридного шляху міграції, що дозволяє поступово переходити до PQC-підписів із збереженням сумісності з ECDSA.

- EIP-8051: застосування стандартів NIST PQC на ланцюгу для тестування PQC-підписів у реальних мережевих умовах.

- EIP-7932: дозволяє протоколу одночасно розпізнавати та перевіряти кілька алгоритмів підпису, даючи користувачам вибір.

На практиці користувачі гаманців на основі ECDSA можуть перейти на PQC-гаманці на основі Dilithium, коли квантова загроза стане реальною. Такий перехід відбувається на рівні акаунта і не потребує заміни всього ланцюга.

Підсумовуючи, Bitcoin прагне інтегрувати PQC паралельно зі збереженням поточної структури, а Ethereum перебудовує модель акаунтів для прямого впровадження PQC. Обидва прагнуть до квантової стійкості, але Bitcoin обирає консервативну еволюцію, а Ethereum — структурні інновації.

Поки блокчейн сперечається, світ уже змінився

Глобальна інтернет-інфраструктура вже почала перехід до нових стандартів безпеки.

Web2-платформи з централізованим прийняттям рішень діють швидко. Google із квітня 2024 року за замовчуванням увімкнула постквантовий обмін ключами у браузері Chrome, розгорнувши його на мільярдах пристроїв. Microsoft оголосила про план міграції для всієї організації, мета — повний перехід на PQC до 2033 року. AWS із кінця 2024 року почала використовувати гібридний PQC.

Блокчейн стикається з іншою ситуацією. BIP-360 для Bitcoin все ще обговорюється, а EIP-7932 для Ethereum подано кілька місяців тому, але публічного тестнету ще немає. Vitalik Buterin вже окреслив поступовий шлях міграції, але невідомо, чи вдасться завершити перехід до того, як квантові атаки стануть реальністю.

Згідно зі звітом Deloitte, близько 20-30% Bitcoin-адрес вже розкрили свої публічні ключі. Наразі вони безпечні, але коли квантові комп’ютери досягнуть зрілості у 2030-х, вони можуть стати мішенню. Якщо мережа спробує hard fork на тому етапі, ризик розколу дуже високий. Відданість Bitcoin незмінності, хоча й основа його ідентичності, ускладнює швидкі зміни.

Зрештою, квантові обчислення ставлять як технічні, так і управлінські виклики. Web2 вже почав перехід. Блокчейн все ще сперечається, як почати. Вирішальним питанням буде не те, хто діятиме першим, а хто зможе безпечно завершити перехід.

Відмова від відповідальності: зміст цієї статті відображає виключно думку автора і не представляє платформу в будь-якій якості. Ця стаття не повинна бути орієнтиром під час прийняття інвестиційних рішень.

Вас також може зацікавити

Чому поточний розпродаж Ethereum на 35% від китів може бути його найбичачішим сигналом

Криптовалюта на шляху до того, щоб стати одним із найгірших класів активів цього року