UXLINK被竊約1130萬美元技術分析

攻擊者透過一系列操作,包括呼叫Gnosis Safe Proxy合約的execTransaction函數和MultiSend合約,逐步移除其他Owner,最終接管合約並惡意鑄造UXLINK代幣。

原文標題:《UXLINK 被盜約 1130 萬美元技術分析》

原文來源:ExVul Security

事件描述

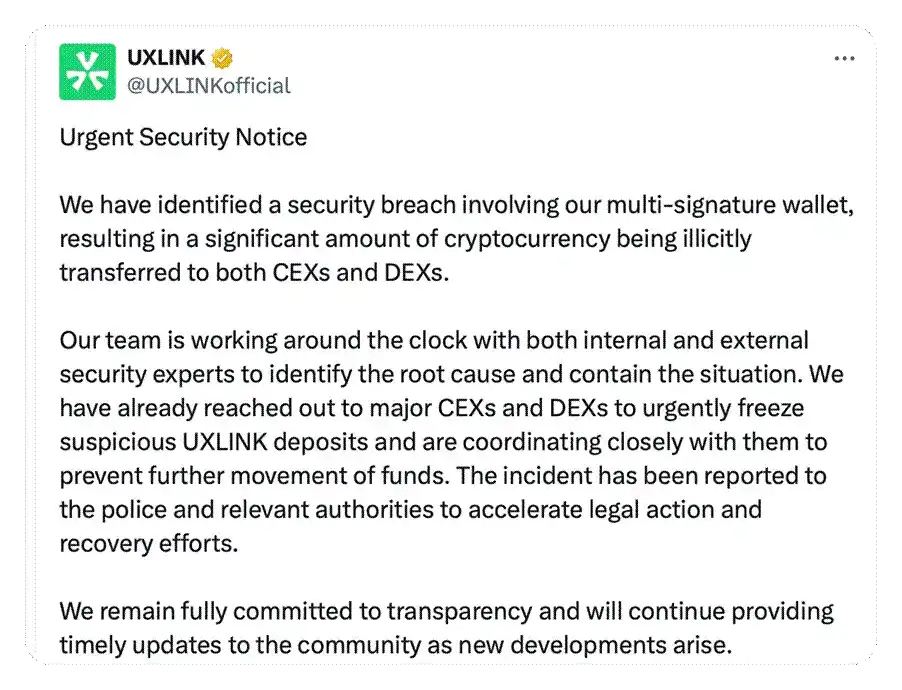

9 月 23 日,UX2K 鍵萬美元資產的加密貨幣被盜取,並已分散轉移至多個中心化 (CEX) 和去中心化 (DEX) 交易所。在被攻擊的第一時間,我們與 UXLINK 一起調查分析這場攻擊以及監控了資金流動。 UXLINK 緊急聯繫各大交易所請求凍結可疑資金,已向警方及相關機構報案以尋求法律支持和資產追回,黑客的大部分資產已被各大交易所標記凍結,從而最大程度地降低了社區面臨的進一步風險。專案方承諾將對社區保持透明,ExVul 也將持續分析跟進事件進度。

(https://x.com/UXLINKofficial/status/1970181382107476362)

最新進展

在駭客資金流轉過程中,流入交易所的資金已被凍結。透過初步鏈上追蹤發現,先前盜取 UXLINK 資產的駭客,疑似遭遇 Inferno

Drainer 釣魚攻擊。經核實,其非法取得的約 5.42 億枚$UXLINK 代幣已被「授權釣魚」手法竊取。

駭客被釣魚交易: https://arbiscan.io/tx/0xa70674ccc9caa17d6efaf3f6fcbd5dec40011744c18a1057f391a822f119861744c18a1057f391a822f119861744c18a1057f391a822f11986。鑄幣:https://arbiscan.io/tx/0x2466caf408248d1b6fc6fd9d7ec8eb8d8e70cab52dacff1f 94b056c10f253bc2

攻擊分析

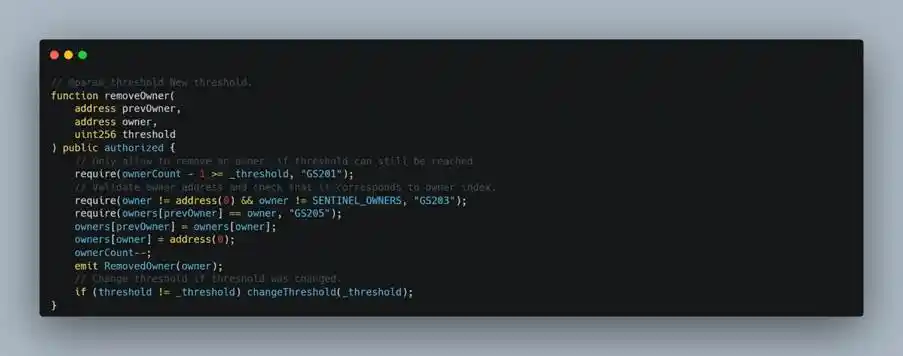

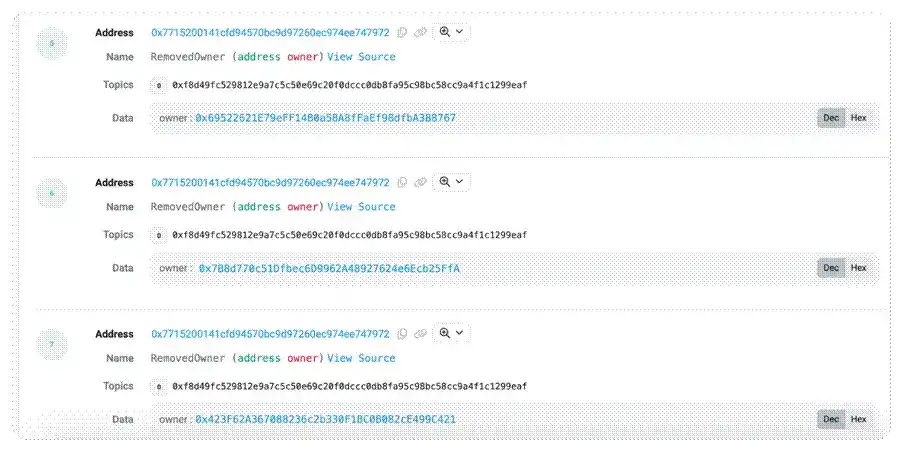

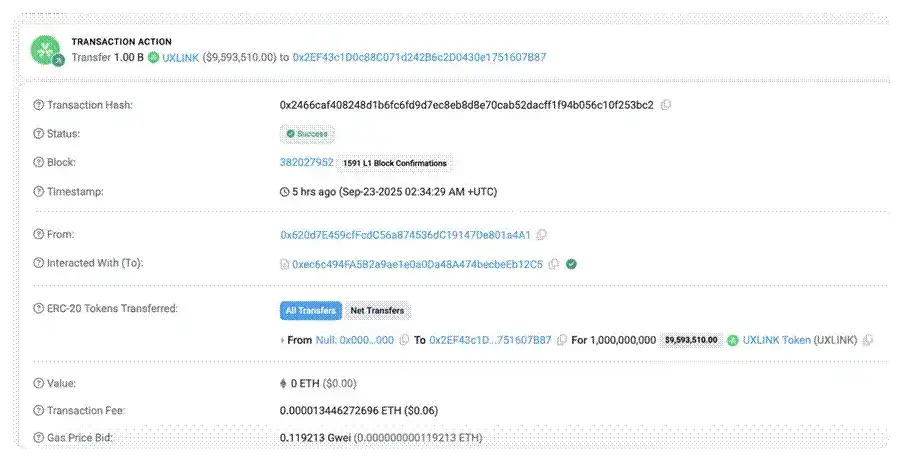

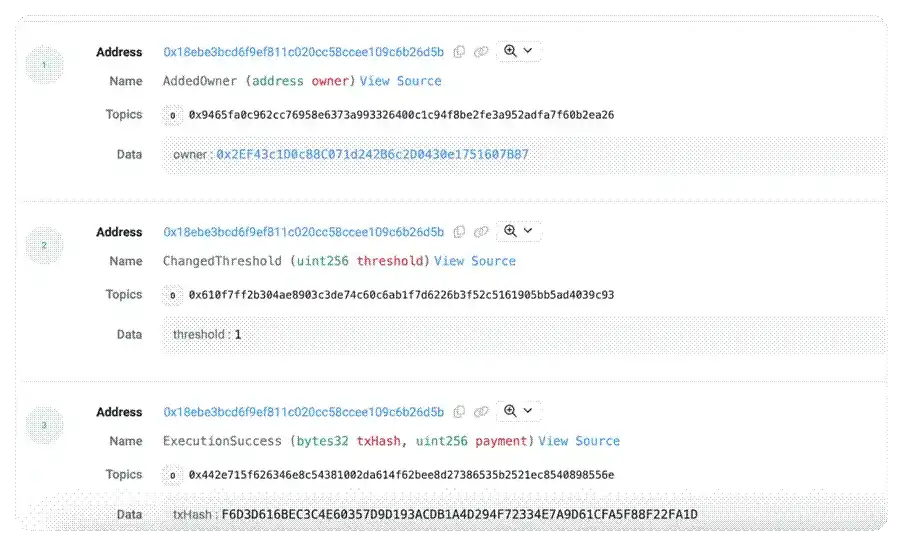

1.先前合約因多簽 Owner 存在惡意操作或私鑰洩漏問題,致使惡意地址被添加為多簽帳戶,同時合約的簽名閾值(threshold)被重置為 1,即只需單一帳戶簽名即可執行合約操作。駭客設定了新的 Owner 位址為 0x2EF43c1D0c88C071d242B6c2D0430e1751607B87。

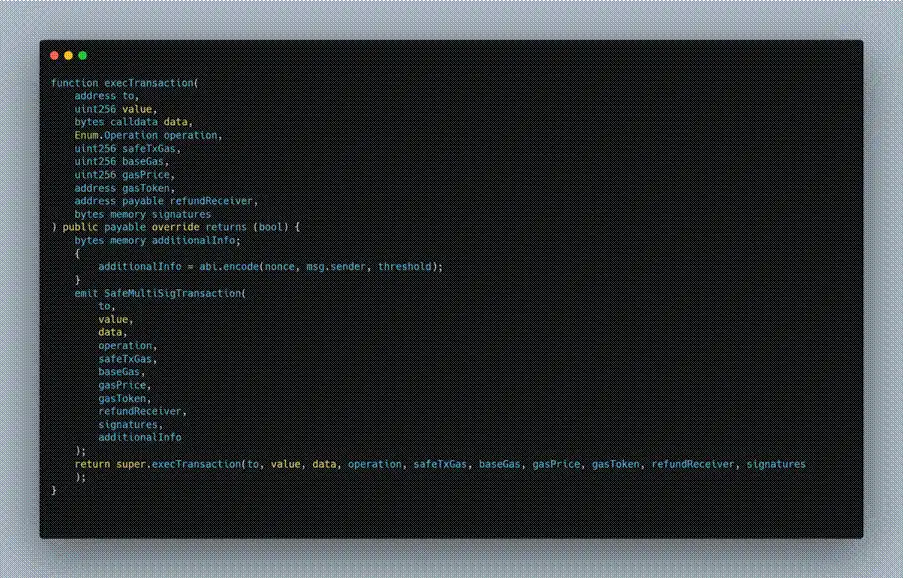

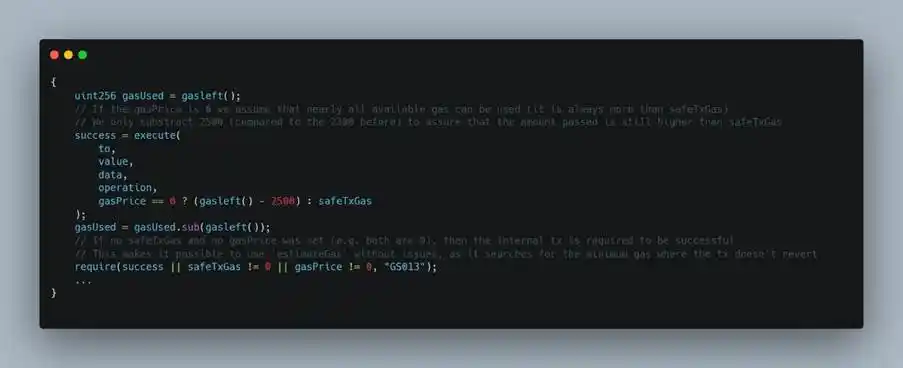

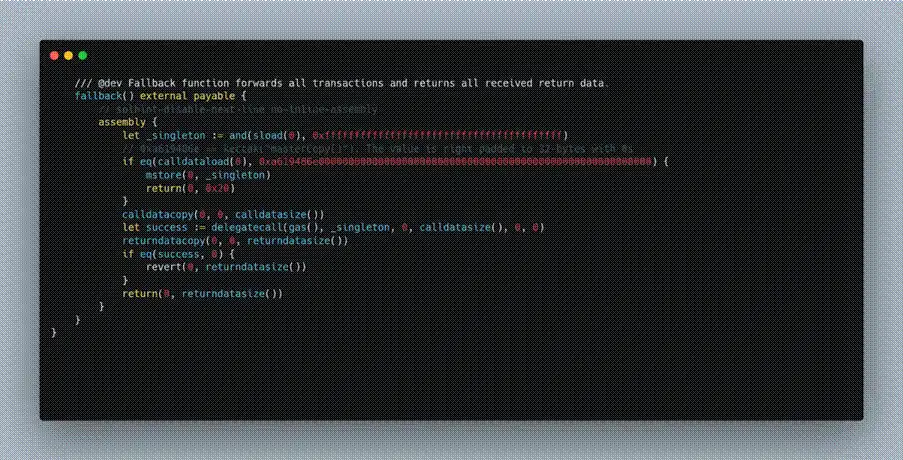

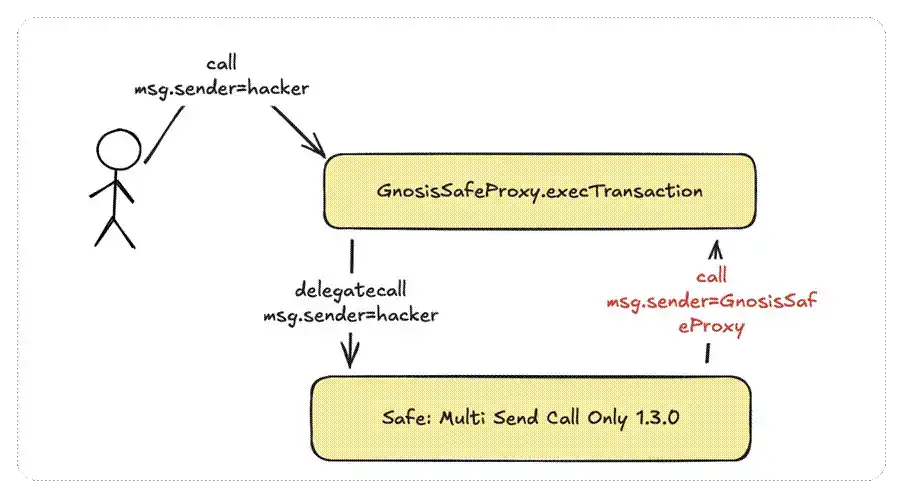

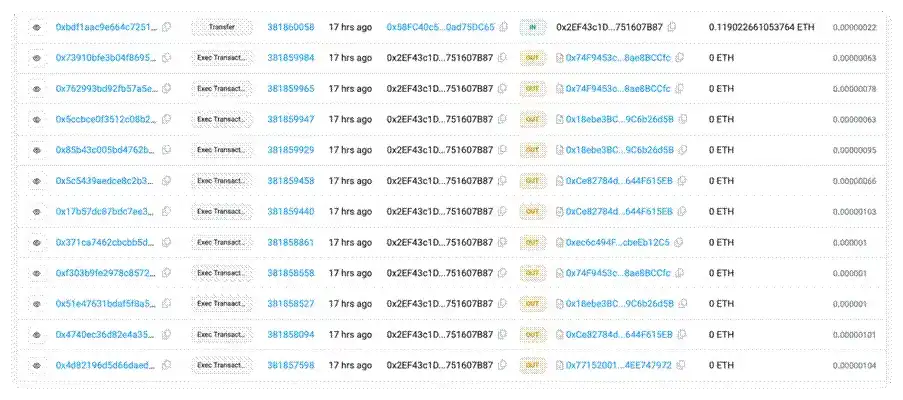

(https://arbiscan.io/tx/0x8504a830e7a7a1ca0308a71130efdebddd78b90a1dcc8a64d7c1130efdebddd78b90a1dcc8a64d7c1d86868686p.攻擊者首先呼叫 Gnosis Safe Proxy 合約中的 execTransaction 函數。此函數成為惡意移除多簽成員的入口,後續所有惡意操作均在此次交易的內部被執行。

(https://arbiscan.io/address/0x7715200141cfd94570bc9d97260ec974ee747972#code) Only 1.3.0 實現合約。

(https://arbiscan.io/address/0x40a2accbd92bca938b02010e17a5b8929b49130d)

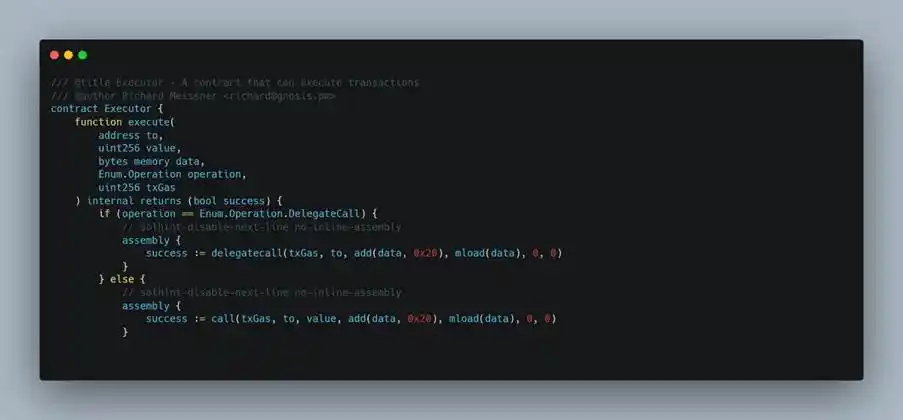

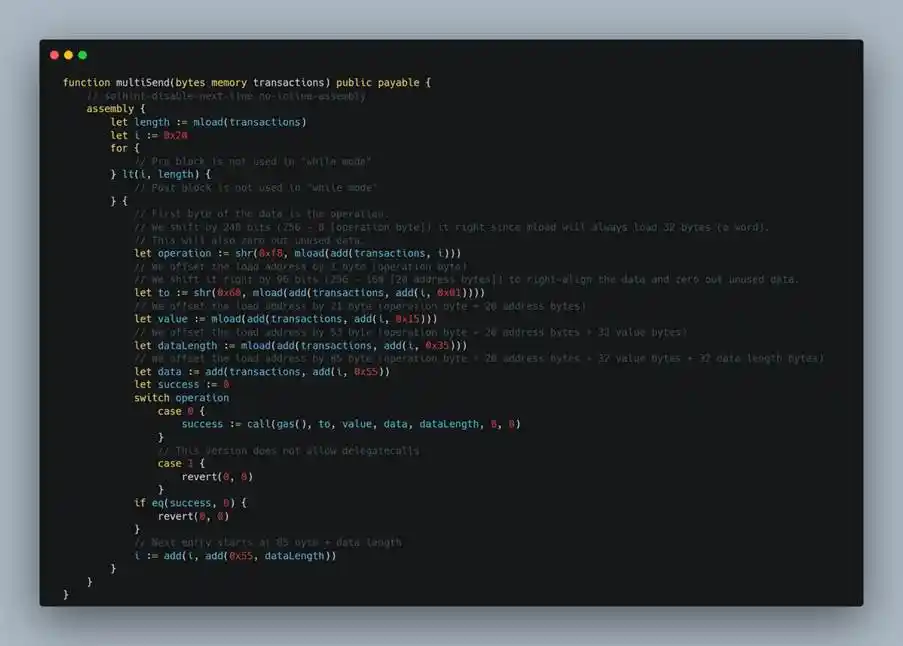

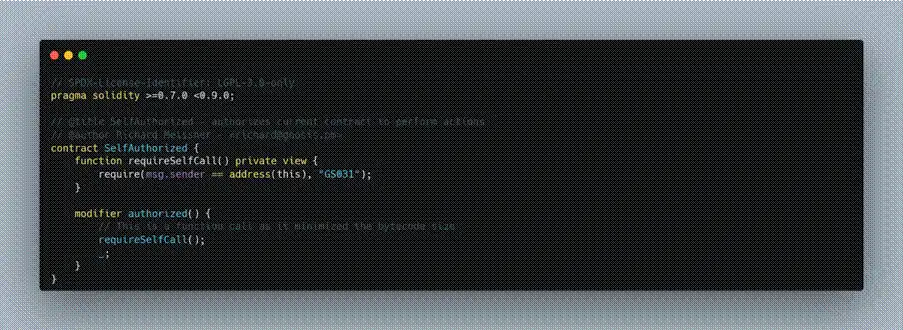

4. 在 Safe: Multi Send Call OnSafely 1.3.0 的 multignos Pro removeOwner。具體過程為:攻擊者先透過對代理合約執行的 delegatecall 調用了 MultiSend 實現合約,使其在代理合約的上下文中運行 multiSend;隨後,multiSend 根據攻擊者構造的參數,以 call 方式回調 Gnosis Safe Proxy 合約本身並觸發 removeOwner 函數,從而移除的 Owner 位址。

(https://arbiscan.io/address/0x40a2accbd92bca938b02010e17a5b80a2accbd92bca938b02010e17a5b88

6. 駭客透過上述手法逐一刪除多簽中的其他 Owner,破壞多簽機制並最終接管合約。

7. 至此,攻擊者透過不斷重複上述步驟,導致原有的多簽安全機制徹底失效。此時,僅憑單一惡意 Owner 的簽名即可通過多簽驗證,從而實現對合約的完全控制。

(https://arbiscan.io/txs?a=0x2ef43c1d0c88c071d242b6c2d0430e1751607b87&p=2)

因為簽11

本次攻擊事件凸顯了多簽管理在區塊鏈安全中的關鍵作用。儘管專案採用了 Safe 多簽機制並配置了多個多簽帳戶,但由於管理方式有缺陷,最終使多簽設計形同虛設。 ExVul 團隊建議,專案方在多簽管理上應盡量實現分散化,例如由不同成員分別保管私鑰,並採取多樣化的私鑰儲存方式,從而確保多簽機制真正發揮應有的安全防護效果。

附錄

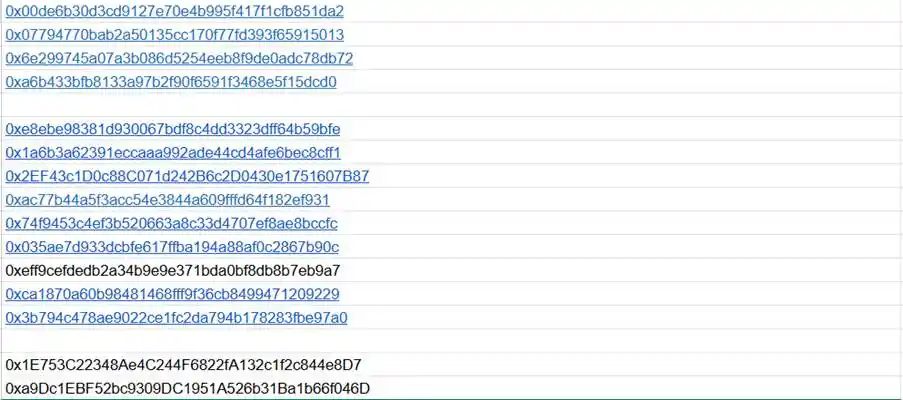

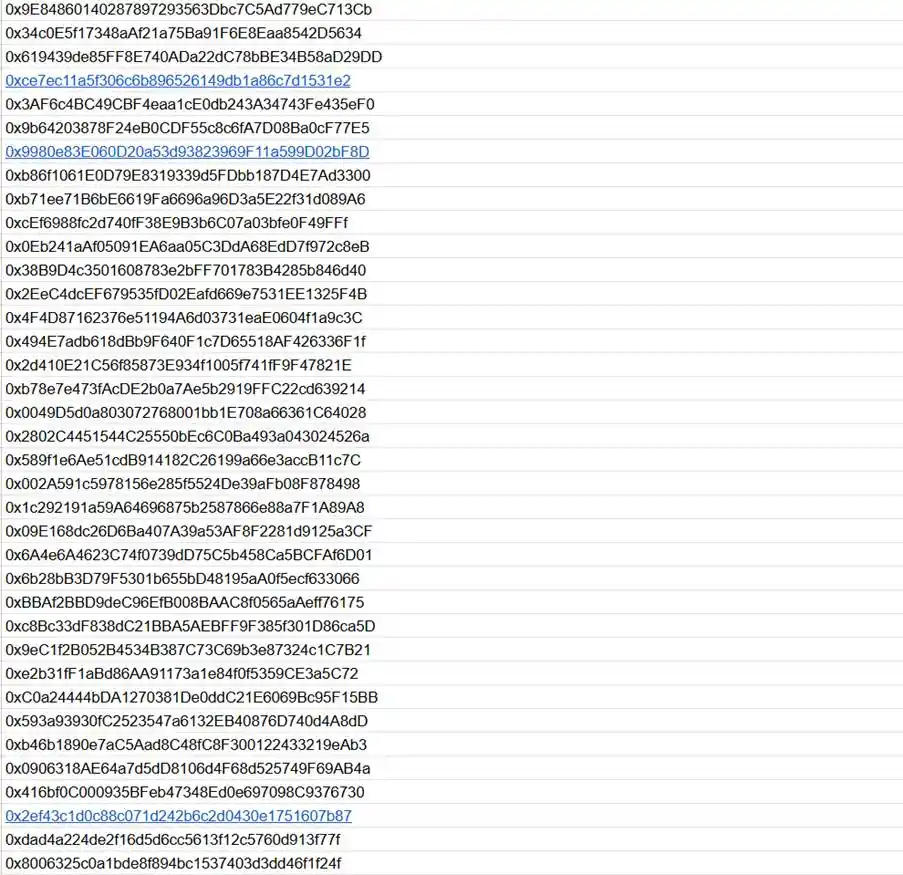

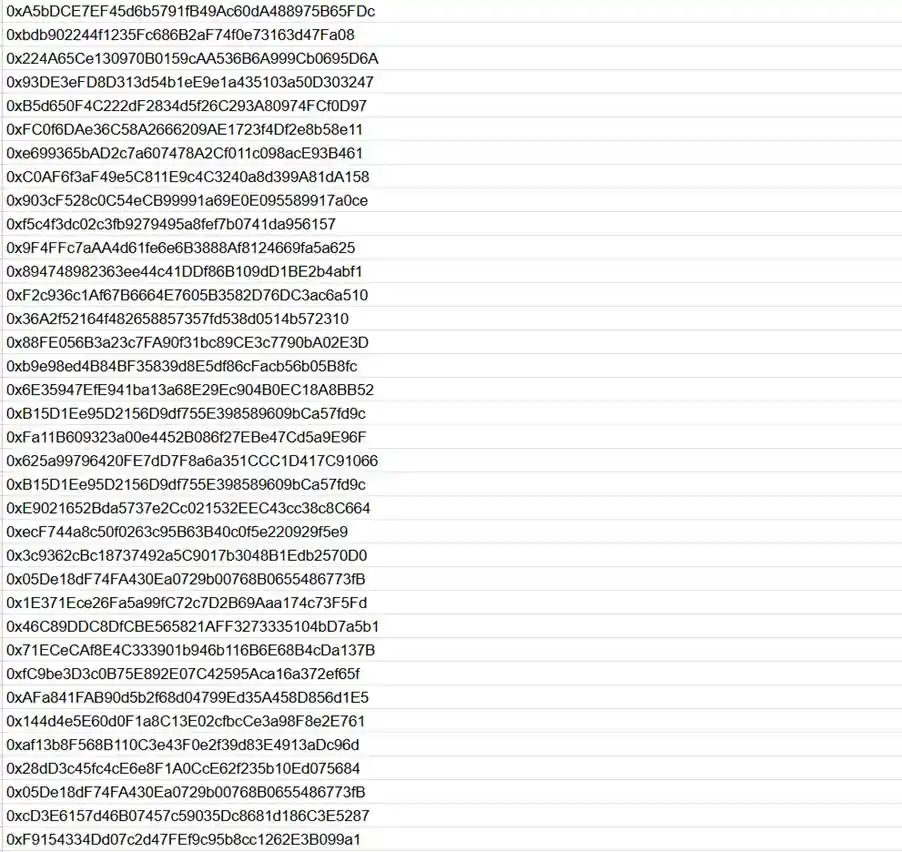

以下為 ExVul團隊鏈上追蹤到的疑似駭客地址:

Blockbquobquod。

免責聲明:文章中的所有內容僅代表作者的觀點,與本平台無關。用戶不應以本文作為投資決策的參考。

您也可能喜歡

Bitget 現貨槓桿新增 ALLO/USDT, MET/USDT!

Bitget現貨杠桿關於暫停 L3/USDT, ULTI/USDT 杠桿交易服務的公告

關於在 2025 年 11 月 21 日下架 6 個現貨交易對之通知

Bitget PoolX 上架 Planck(PLANCK):鎖倉 BTC 即可獲得 Planck 空投