北韓駭客重出江湖?Lazarus 遭指是 Upbit 案兇手,攻擊混幣手法如出一轍

南韓最大加密交易所 Upbit 昨日爆發嚴重資安事件,損失金額現下調為 445 億韓元 (約 3,040 萬美元)。南韓政府與安全專家普遍認為,背後黑手很可能是北韓駭客組織 Lazarus Group,因其攻擊方式與 2019 年 Upbit 遭駭事件高度相似。

(南韓最大交易所 Upbit 遭駭 540 億韓元!官方強調:全額補償用戶損失)

北韓駭客再出手?UPbit 遭駭 445 億韓元,官方直指 Lazarus

南韓官方與 ICT 產業消息人士向韓聯社透露,Upbit 在 27 日遭遇的 445 億韓元加密資產遭盜事件,其背後主嫌極可能是北韓政府旗下的駭客組織 Lazarus Group。消息人士指出,政府已就此作為偵查方向,並對 Upbit 展開稽查。

2019 年 Upbit 也曾遭駭損失 34.2 萬枚 ETH,南韓警方去年正式結論該事件為 Lazarus 所為。本次駭擊的攻擊流程與 2019 年高度吻合,使得官方更傾向認定北韓的參與。

(南韓國家調查:Upbit 交易所 34 萬個 ETH 失竊案與北韓駭客有關)

攻擊方式如出一徹:鎖定熱錢包、入侵管理員帳號

當局指出,不同於直接攻擊伺服器,本次駭客疑似透過入侵 Upbit 管理員帳號權限、或是假冒管理員身份,並透過 Upbit 的熱錢包發起資金轉移,這跟 2019 年的手法如出一轍。

政府人員對此表示:「目前看來與 6 年前的方式完全一致,因此可能是同一批人所為。」

此前,包括台灣交易所幣託 BitoPro、離岸交易所 Bybit 等,都曾成為 Lazarus 的被害者。

(北韓駭客盯上台灣交易所?BitoPro 幣託遭駭失 1150 萬美元,疑似與 Bybit 15 億失竊案同集團)

鏈上跡象曝光:資金流向多錢包混幣與跨鏈洗錢

鏈上數據顯示,駭客在盜取資產後,已先將 Solana 代幣換成 USDC,再透過跨鏈橋轉移到以太坊,原攻擊錢包現僅剩 160 萬美元左右的 ETH。

南韓資安團隊對此補充,駭客正透過多錢包跳轉 (hopping) 與混幣的方式清洗資金,這也符合 Lazarus 過去的行為模式。

南韓監管單位進駐:金監院、金融保安院、KISA 啟動緊急稽查

由於損失規模龐大,南韓金融監督院、金融保安院與韓國網路振興院 (KISA) 已於 28 日全面進駐 Upbit 總部進行緊急調查。

同時,該事件剛好發生在 Naver Financial 與 Upbit 母公司 Dunamu 宣布正式合併的記者會當天。安全專家認為,駭客選在這天犯案相當具有「挑釁意味」。

(亞洲最大合規加密巨頭!Naver 與 Upbit 母公司 27 日合併、將赴美上市)

這篇文章 北韓駭客重出江湖?Lazarus 遭指是 Upbit 案兇手,攻擊混幣手法如出一轍 最早出現於 鏈新聞 ABMedia。

免責聲明:文章中的所有內容僅代表作者的觀點,與本平台無關。用戶不應以本文作為投資決策的參考。

您也可能喜歡

比特幣現金(BCH)價格預測,比特幣跌破87,000美元

沒有NPC社會再defi透過數位意識和去中心化治理建構新迷因文化

簡單來說 沒有NPC的社會,一個 Web3 該運動透過社群驅動的迷因代幣和去中心化治理,促進數位意識和反NPC文化。

Byrrgis 獲得 MiCA 許可證,並在混合加密平台發布前開放候補名單

簡單來說 Byrrgis 已獲得符合 MiCA 標準的歐盟許可證,並於 1 月 15 日推出受監管的混合加密貨幣交易平台,該平台融合了中心化和去中心化模型,同時正在尋求 CASP 3 級認證。

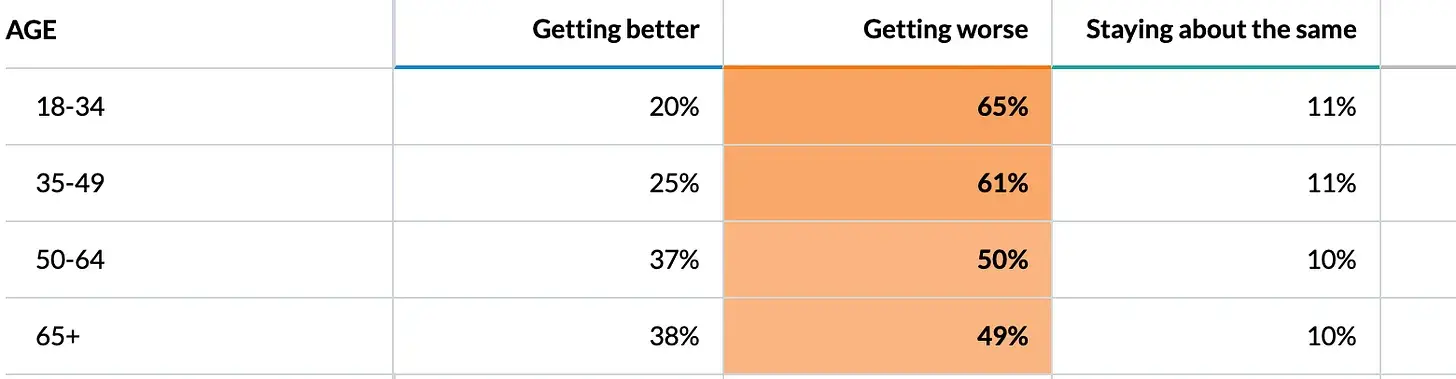

沒人快樂的賭場經濟,美國年輕人對未來正喪失信心

在經濟壓力、認知過載與榨取型商業模式的疊加下,年輕人對制度失去信任,理性選擇正在被迫滑向賭博式生存。