Analisi tecnica del furto di circa 11,3 milioni di dollari su UXLINK

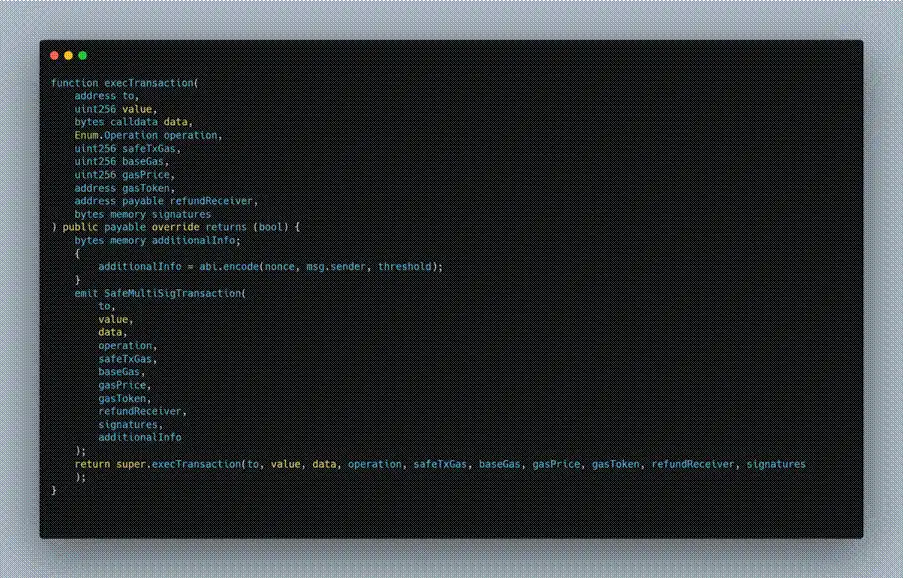

L'attaccante, tramite una serie di operazioni che includono la chiamata della funzione execTransaction del contratto Gnosis Safe Proxy e del contratto MultiSend, ha rimosso progressivamente gli altri Owner, prendendo infine il controllo del contratto e coniando in modo fraudolento token UXLINK.

Titolo originale: "Analisi tecnica del furto di circa 11.3 milioni di dollari su UXLINK"

Fonte originale: ExVul Security

Descrizione dell'evento

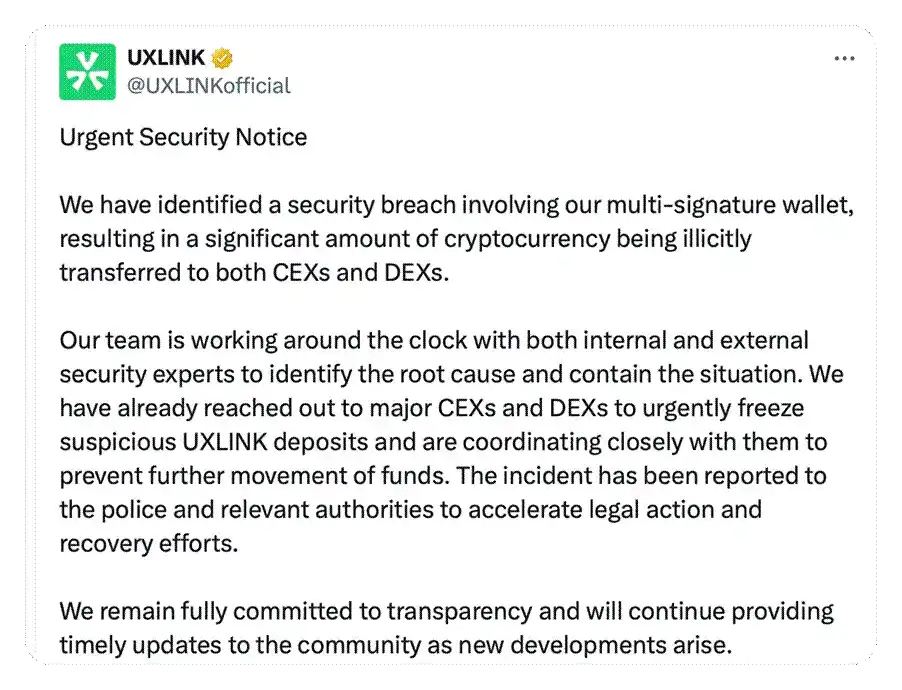

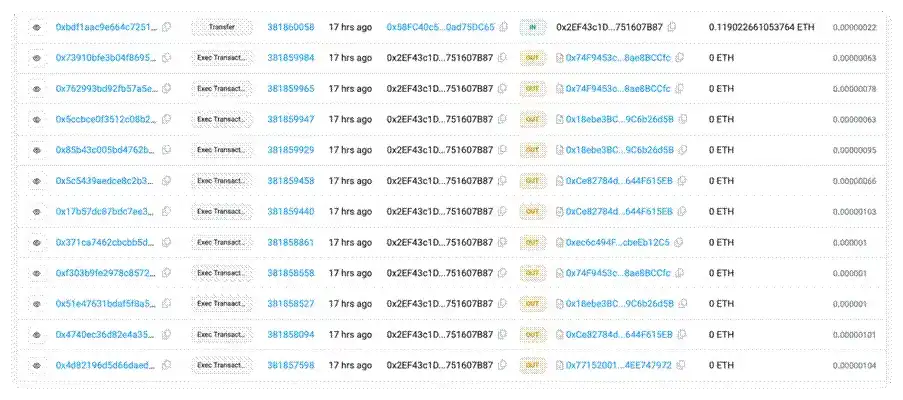

Il 23 settembre, la chiave privata del wallet multi-firma del progetto UXLINK è stata compromessa, portando al furto di criptovalute per un valore di circa 11.3 milioni di dollari, successivamente disperse su diversi exchange centralizzati (CEX) e decentralizzati (DEX). Immediatamente dopo l'attacco, abbiamo collaborato con UXLINK per indagare sull'incidente e monitorare il flusso dei fondi. UXLINK ha contattato urgentemente i principali exchange per richiedere il congelamento dei fondi sospetti e ha denunciato l'accaduto alle autorità e agli enti competenti per ottenere supporto legale e il recupero degli asset. La maggior parte degli asset del hacker è stata contrassegnata e congelata dai principali exchange, riducendo così al minimo i rischi ulteriori per la community. Il team del progetto si è impegnato a mantenere la trasparenza verso la community, mentre ExVul continuerà ad analizzare e seguire gli sviluppi dell'evento.

()

Ultimi sviluppi

Durante il trasferimento dei fondi da parte dell'hacker, quelli confluiti sugli exchange sono stati congelati. Un primo tracciamento on-chain ha rivelato che l'hacker che aveva precedentemente sottratto gli asset di UXLINK sembra essere stato vittima di un attacco di phishing da parte di Inferno

Drainer. Dopo verifica, circa 542 milioni di token $UXLINK ottenuti illegalmente sono stati sottratti tramite una tecnica di "phishing autorizzato".

Analisi dell'attacco

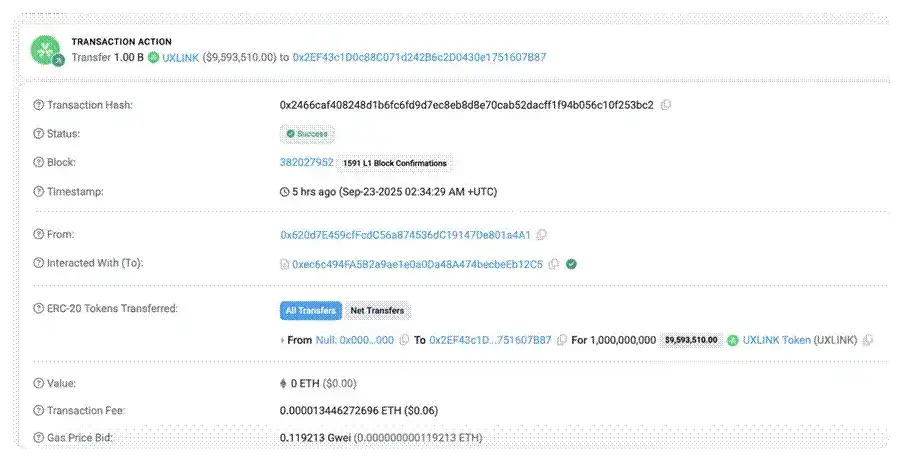

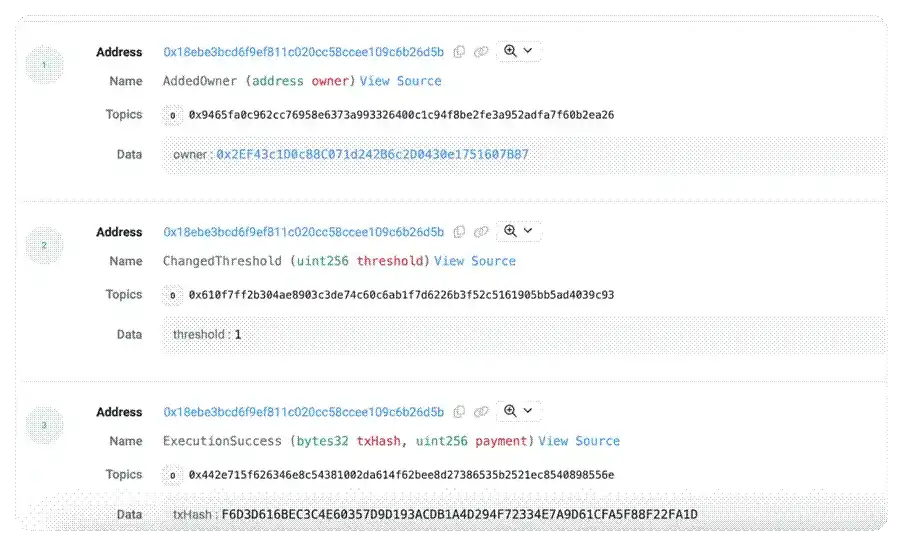

1. In precedenza, a causa di operazioni malevole da parte di un Owner multi-firma o della compromissione della chiave privata, un indirizzo malevolo è stato aggiunto come membro multi-firma, e la soglia di firma (threshold) del contratto è stata impostata a 1, consentendo l'esecuzione delle operazioni del contratto con la sola firma di un singolo account. L'hacker ha impostato un nuovo indirizzo Owner: 0x2EF43c1D0c88C071d242B6c2D0430e1751607B87.

()

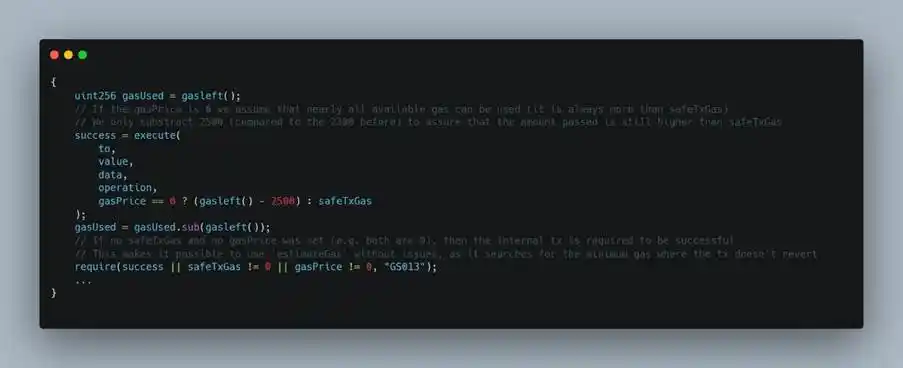

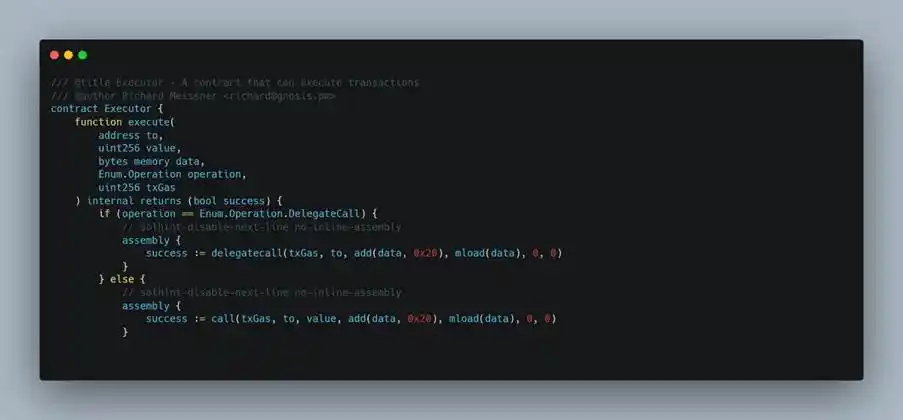

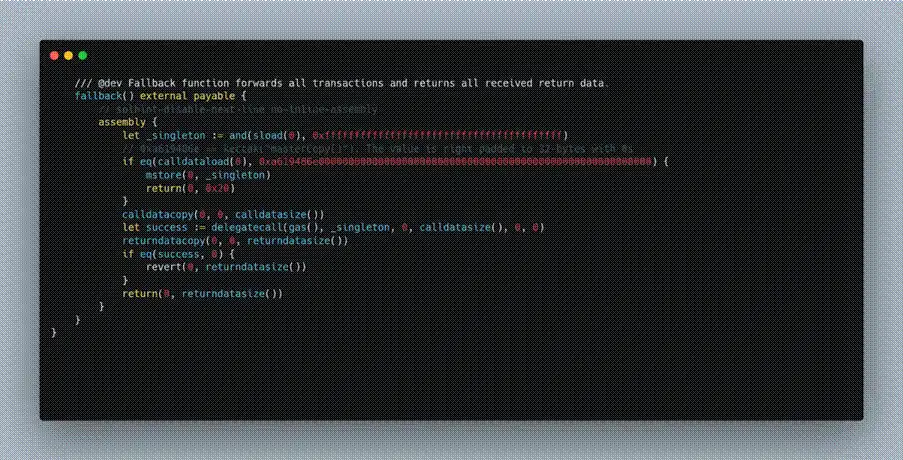

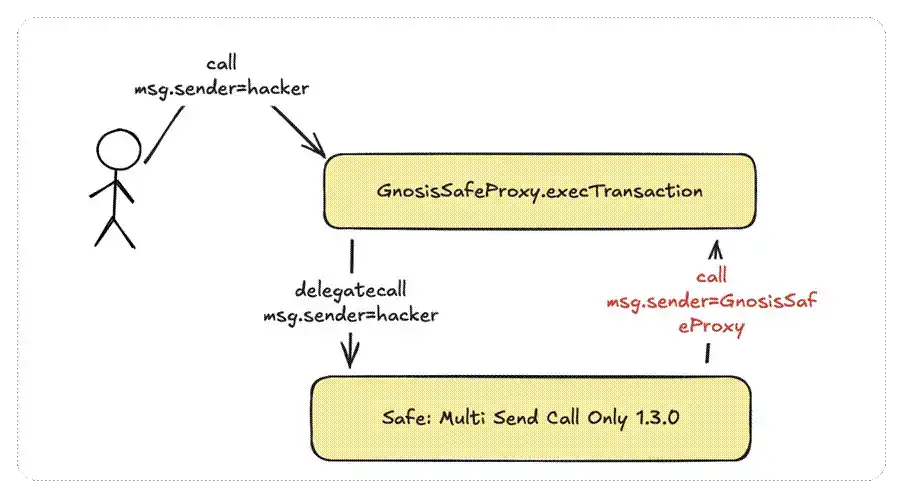

2. L'attaccante ha inizialmente invocato la funzione execTransaction del contratto Gnosis Safe Proxy. Questa funzione è diventata il punto di ingresso per la rimozione malevola dei membri multi-firma, e tutte le successive operazioni malevole sono state eseguite all'interno di questa transazione.

()

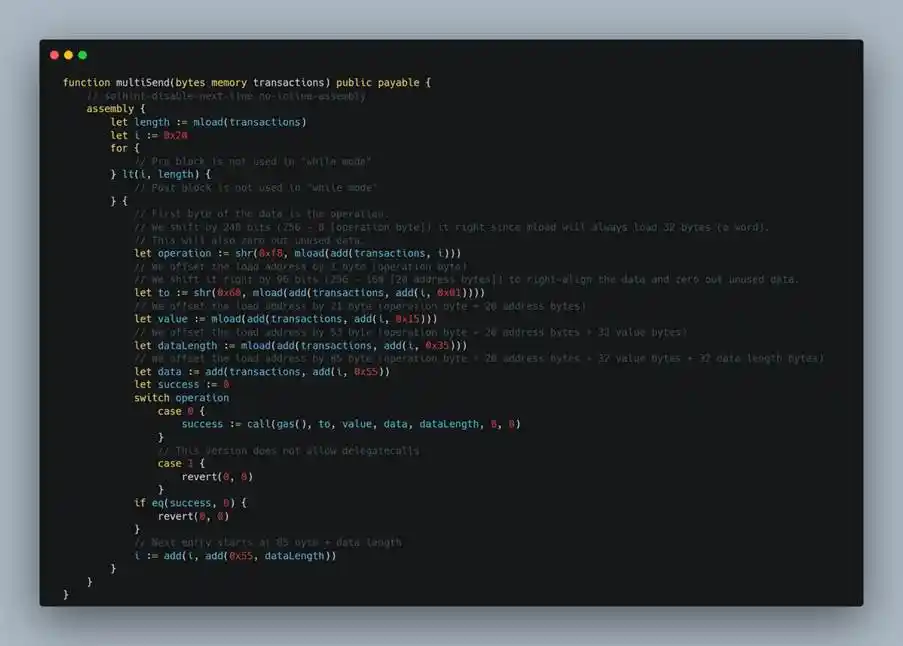

3. Durante la chiamata a execTransaction, l'attaccante ha specificato un'operazione malevola nel parametro data: tramite delegatecall ha invocato il contratto di implementazione Safe: Multi Send Call

Only 1.3.0.

()

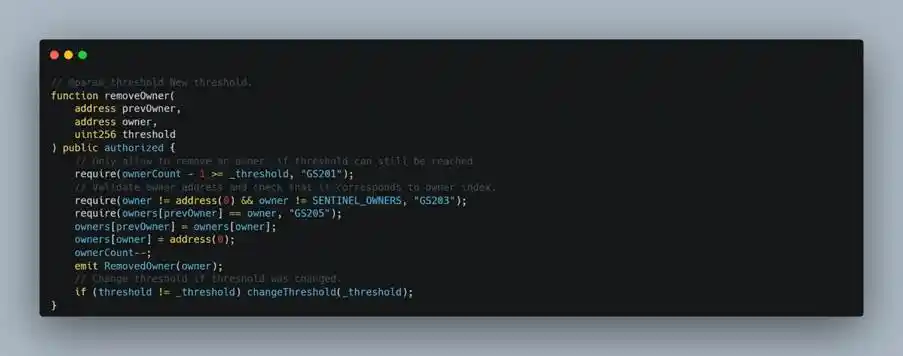

4. Nella funzione multiSend di Safe: Multi Send Call Only 1.3.0, il flusso di esecuzione richiama la funzione removeOwner del contratto Gnosis Safe Proxy. In dettaglio: l'attaccante, tramite delegatecall sul contratto proxy, invoca il contratto di implementazione MultiSend, facendolo eseguire nel contesto del proxy; successivamente, multiSend, secondo i parametri costruiti dall'attaccante, richiama tramite call il contratto Gnosis Safe Proxy stesso e attiva la funzione removeOwner, rimuovendo così gli indirizzi Owner esistenti.

()

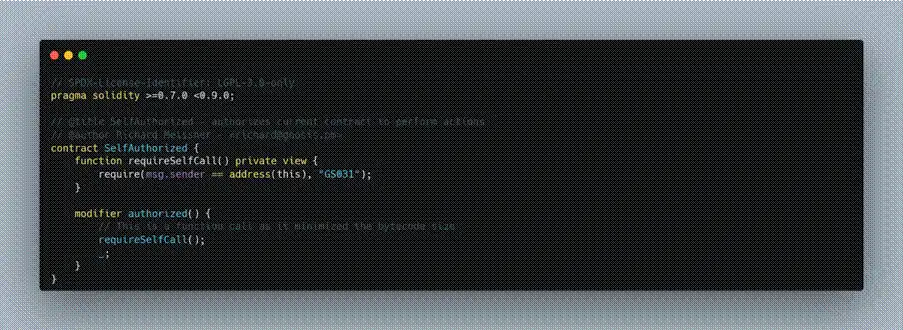

5. Il punto chiave per il successo della chiamata è soddisfare la condizione msg.sender== address(this). Nella funzione removeOwner, per prevenire chiamate esterne dirette, il contratto implementa una verifica authorized, che di solito richiede che il chiamante sia il contratto stesso (msg.sender == address(this)). Pertanto, solo quando il flusso interno del contratto richiama se stesso, removeOwner può essere eseguito con successo.

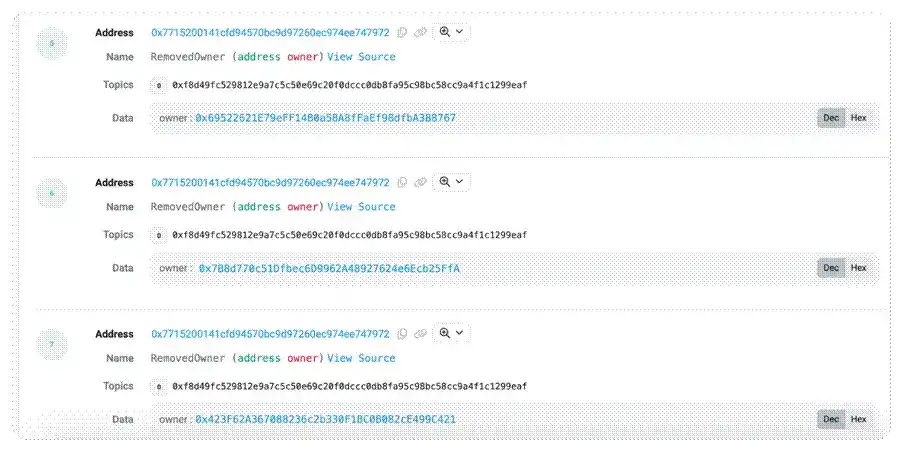

6. L'hacker, tramite la tecnica sopra descritta, ha eliminato uno ad uno gli altri Owner multi-firma, compromettendo il meccanismo multi-firma e prendendo infine il controllo del contratto.

7. A questo punto, l'attaccante, ripetendo continuamente i passaggi sopra descritti, ha reso completamente inefficace il meccanismo di sicurezza multi-firma originale. Ora, la sola firma del Owner malevolo era sufficiente per superare la verifica multi-firma e ottenere il controllo totale del contratto.

()

Conclusione

A causa di operazioni malevole da parte di un Owner multi-firma o della compromissione della chiave privata, l'attaccante ha aggiunto un indirizzo malevolo come membro multi-firma e ha impostato la soglia di firma (threshold) del Gnosis Safe Proxy a 1, rendendo inefficace il design di sicurezza multi-firma originale. Successivamente, un singolo Owner malevolo poteva superare la verifica multi-firma. L'attaccante ha quindi rimosso gradualmente gli altri Owner dal contratto, ottenendo il controllo totale e trasferendo ulteriormente gli asset del contratto, oltre a coniare in modo malevolo token $UXLINK sulla blockchain.

Questo attacco evidenzia il ruolo cruciale della gestione multi-firma nella sicurezza blockchain. Sebbene il progetto abbia adottato il meccanismo Safe multi-firma e configurato diversi account multi-firma, le carenze nella gestione hanno reso inefficace il design. Il team ExVul raccomanda che i progetti decentralizzino il più possibile la gestione multi-firma, ad esempio affidando le chiavi private a membri diversi e adottando modalità diversificate di conservazione delle chiavi, per garantire che il meccanismo multi-firma svolga realmente la sua funzione di protezione.

Appendice

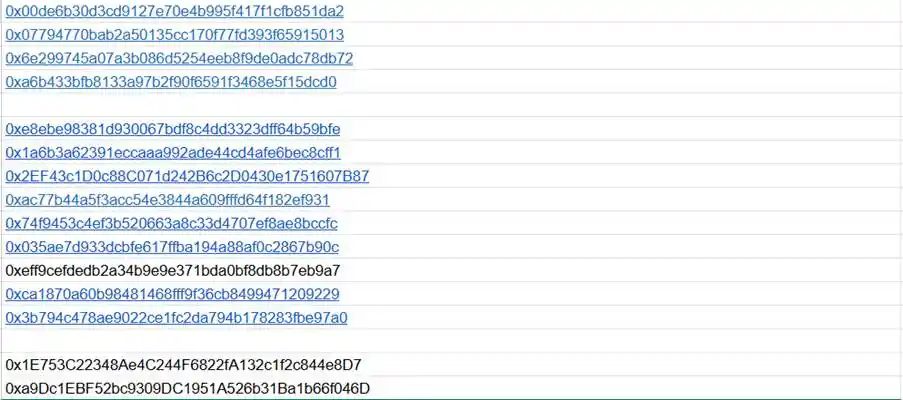

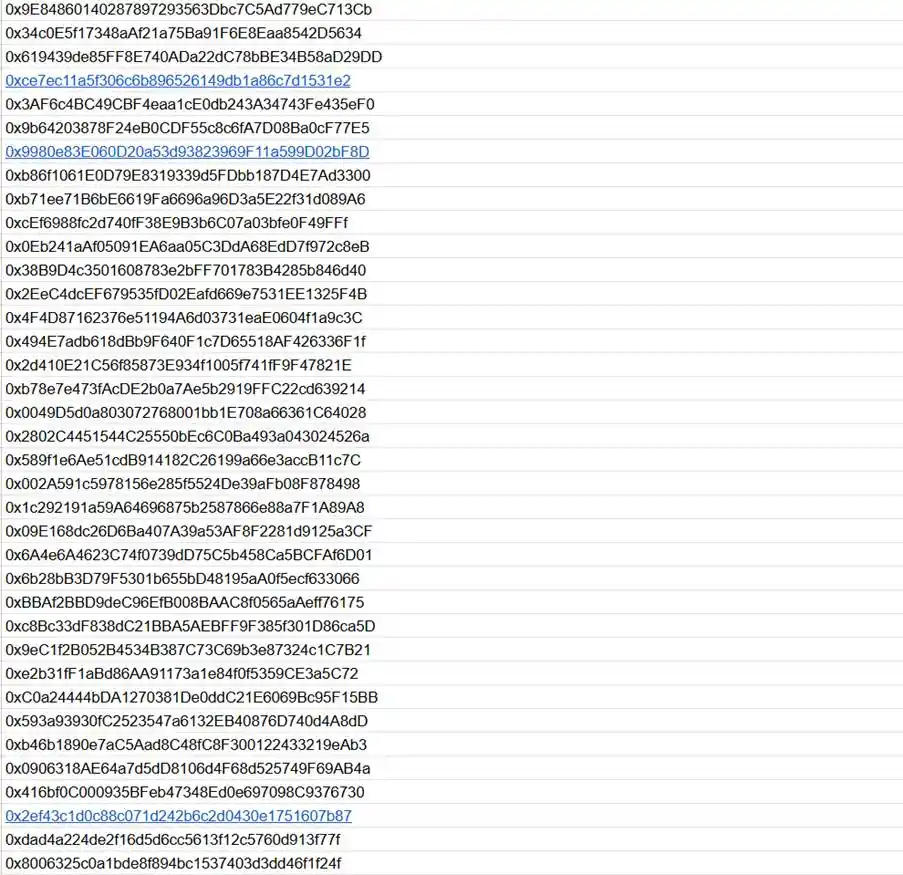

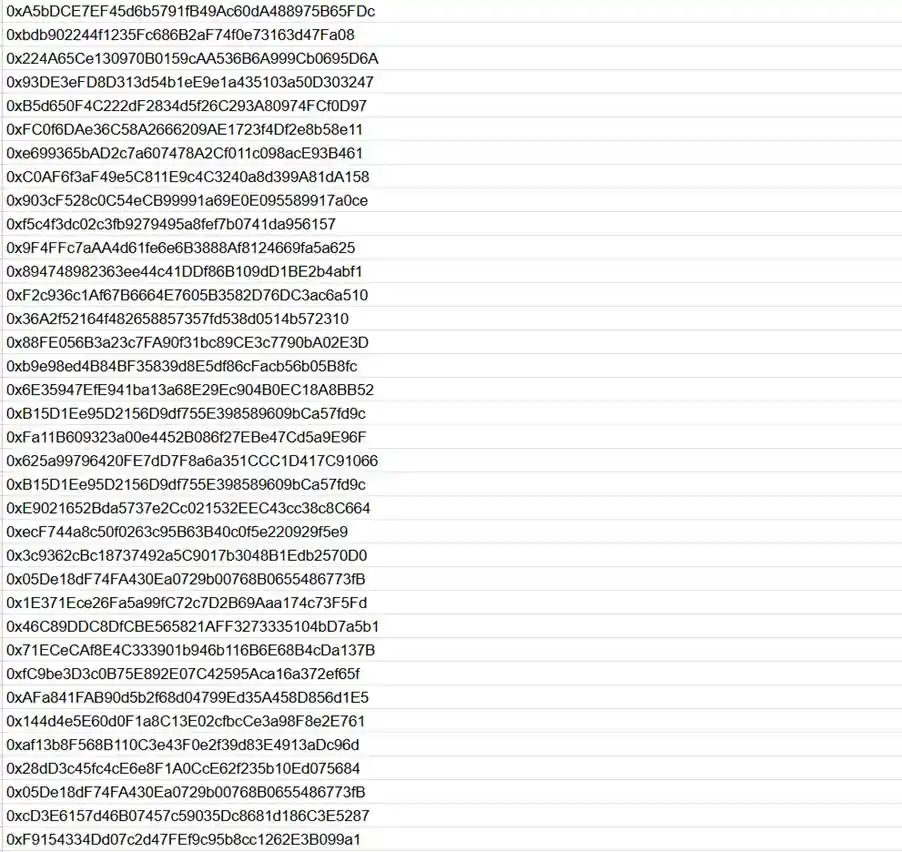

Di seguito gli indirizzi sospetti degli hacker tracciati on-chain dal team ExVul:

Esclusione di responsabilità: il contenuto di questo articolo riflette esclusivamente l’opinione dell’autore e non rappresenta in alcun modo la piattaforma. Questo articolo non deve essere utilizzato come riferimento per prendere decisioni di investimento.

Ti potrebbe interessare anche

Glassnode: Consolidamento ribassista di Bitcoin, grande volatilità in arrivo?

Se iniziano a manifestarsi segnali di esaurimento dei venditori, nel breve termine rimane possibile una spinta verso i 95.000 dollari, ovvero il costo base dei detentori a breve termine.

Axe Compute (NASDAQ: AGPU) completa la ristrutturazione aziendale (precedentemente POAI), la potenza di calcolo GPU decentralizzata di livello enterprise di Aethir entra ufficialmente

Predictive Oncology ha annunciato oggi il suo rebranding ufficiale come Axe Compute e ha iniziato a essere quotata al Nasdaq con il simbolo AGPU. Questo rebranding segna la transizione di Axe Compute verso un’identità operativa aziendale, ufficializzando la commercializzazione della rete GPU decentralizzata di Aethir per offrire a livello globale alle imprese di AI servizi di potenza di calcolo sicuri e di livello enterprise.

Glassnode: Bitcoin in debole oscillazione, grande volatilità in arrivo?

Se iniziano a manifestarsi segni di esaurimento dei venditori, nel breve termine è ancora possibile un movimento verso i 95.000 dollari fino alla base di costo dei detentori a breve termine.

Axe Compute 「NASDAQ: AGPU」 completa la ristrutturazione aziendale (precedentemente POAI), la potenza di calcolo GPU decentralizzata di livello enterprise Aethir entra ufficialmente nel mercato mainstream

Predictive Oncology ha annunciato oggi il cambio ufficiale del proprio nome in Axe Compute e l'inizio della negoziazione sul Nasdaq con il ticker AGPU. Questo rebranding segna il passaggio di Axe Compute a operatore di livello aziendale, avviando la commercializzazione della rete GPU decentralizzata di Aethir per fornire servizi di potenza di calcolo di livello enterprise, affidabili e garantiti, alle aziende AI di tutto il mondo.