Технический анализ кражи около 11,3 миллионов до�лларов у UXLINK

Злоумышленник с помощью ряда операций, включая вызов функции execTransaction контракта Gnosis Safe Proxy и контракта MultiSend, поэтапно удалил других владельцев, в итоге захватил контракт и злоумышленно выпустил токены UXLINK.

Оригинальное название: «Технический анализ кражи около 11.3 миллионов долларов у UXLINK»

Источник: ExVul Security

Описание события

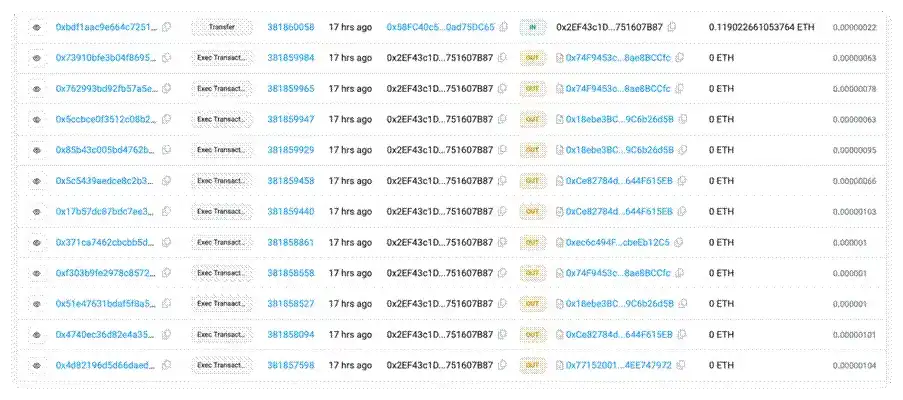

23 сентября из-за утечки приватного ключа мультиподписи кошелька проекта UXLINK были украдены криптоактивы на сумму около 11.3 миллионов долларов, которые были распределены и переведены на различные централизованные (CEX) и децентрализованные (DEX) биржи. Сразу после атаки мы совместно с UXLINK провели расследование инцидента и мониторинг движения средств. UXLINK экстренно связался с основными биржами с просьбой заморозить подозрительные средства, подал заявление в полицию и соответствующие органы для получения юридической поддержки и возврата активов. Большая часть активов хакера уже была отмечена и заморожена на основных биржах, что максимально снизило дальнейшие риски для сообщества. Команда проекта пообещала сохранять прозрачность для сообщества, а ExVul продолжит анализировать и отслеживать развитие событий.

()

Последние новости

В процессе перемещения средств хакера, поступившие на биржи активы были заморожены. Согласно предварительному отслеживанию в блокчейне, хакер, ранее укравший активы UXLINK, предположительно стал жертвой фишинговой атаки Inferno

Drainer. После проверки было установлено, что около 542 миллионов токенов $UXLINK, полученных незаконным путем, были похищены с помощью метода «авторизационного фишинга».

Анализ атаки

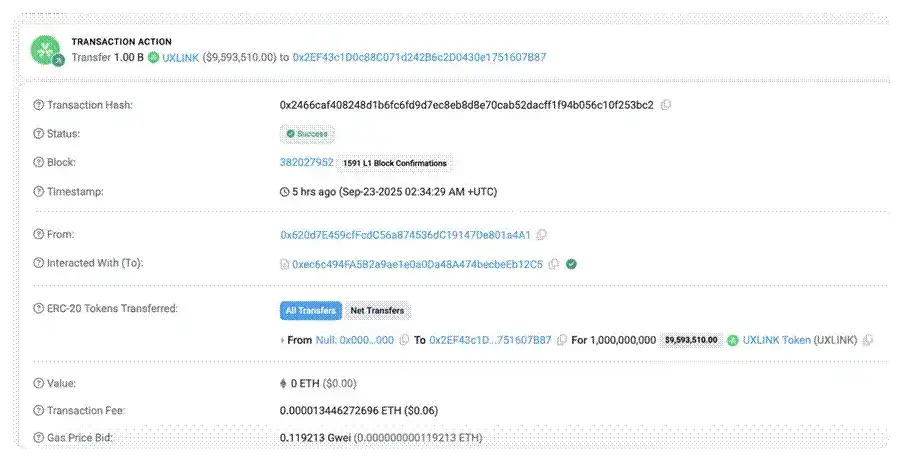

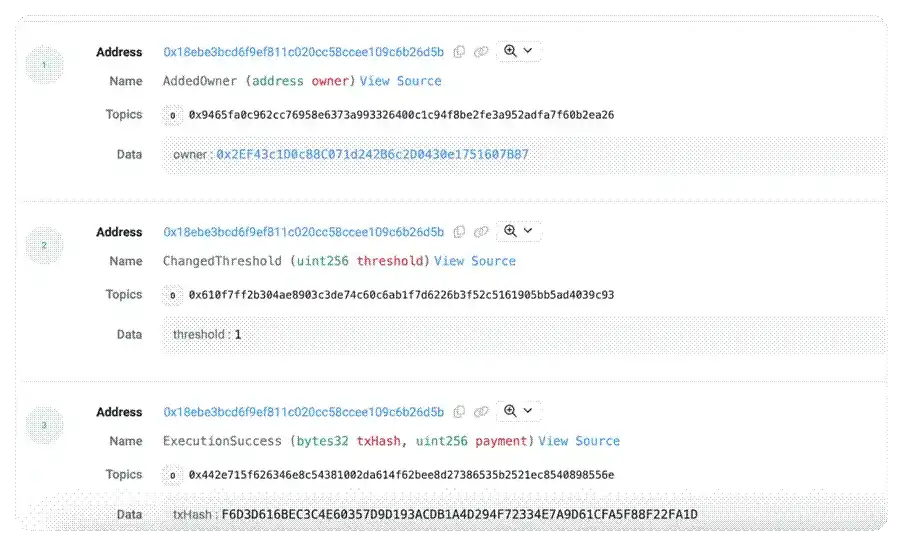

1. Ранее из-за злонамеренных действий владельца мультиподписи или утечки приватного ключа, злоумышленный адрес был добавлен в качестве участника мультиподписи, а порог подписей (threshold) в контракте был сброшен до 1, то есть для выполнения операций с контрактом требовалась подпись только одного аккаунта. Хакер установил новый адрес владельца: 0x2EF43c1D0c88C071d242B6c2D0430e1751607B87.

()

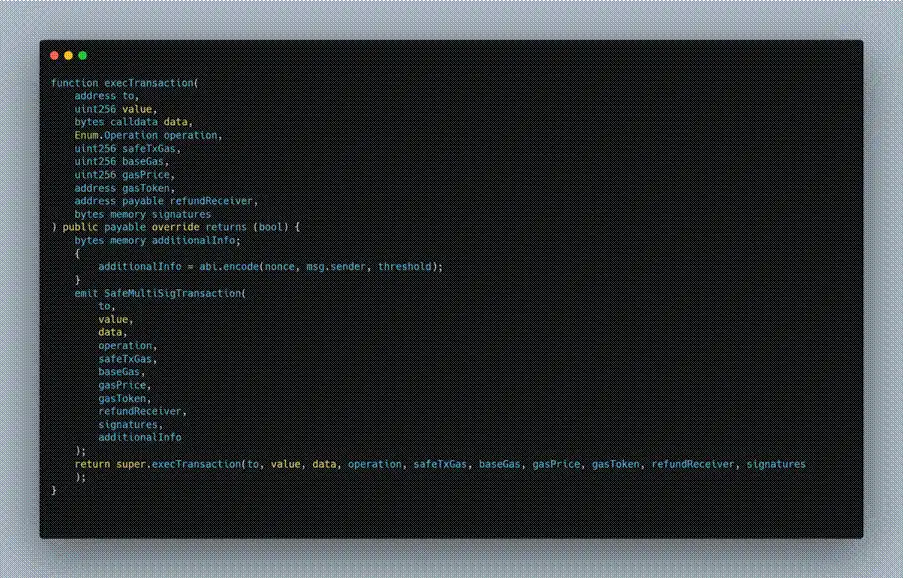

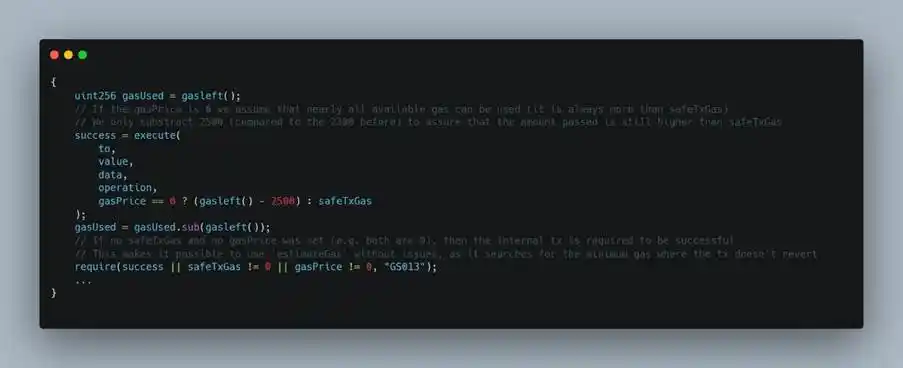

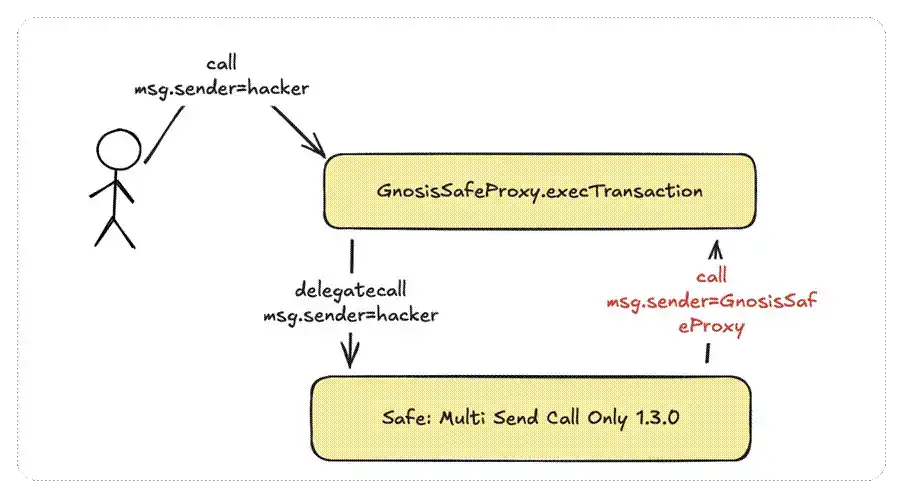

2. Атакующий сначала вызвал функцию execTransaction в контракте Gnosis Safe Proxy. Эта функция стала точкой входа для злонамеренного удаления участников мультиподписи, и все последующие вредоносные действия были выполнены внутри этой транзакции.

()

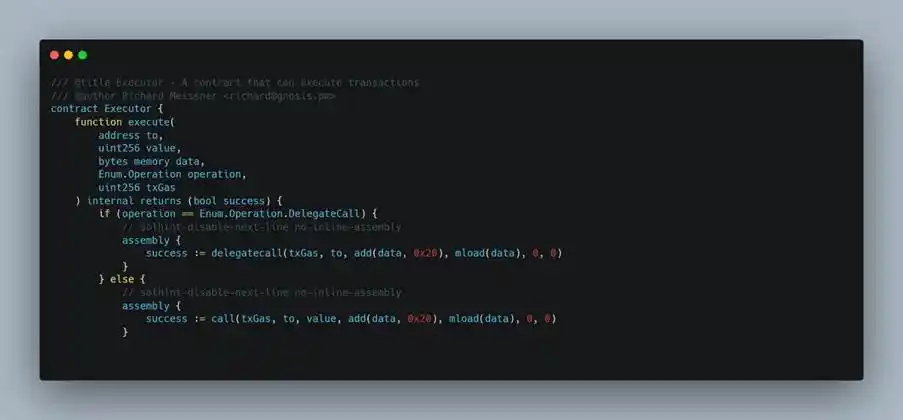

3. При вызове execTransaction злоумышленник указал в параметре data вредоносную операцию: вызов через delegatecall реализации контракта Safe: Multi Send Call

Only 1.3.0.

()

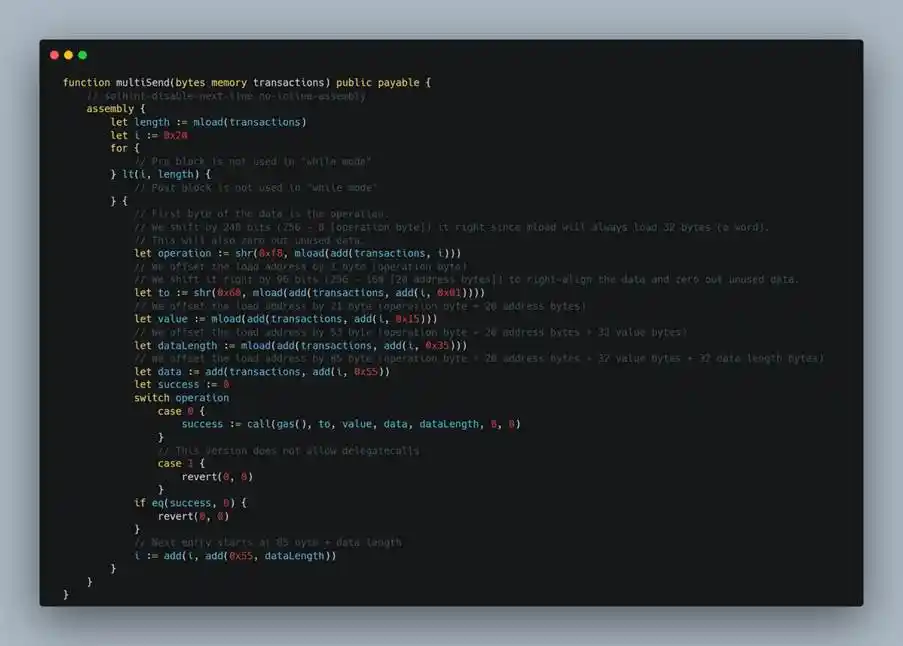

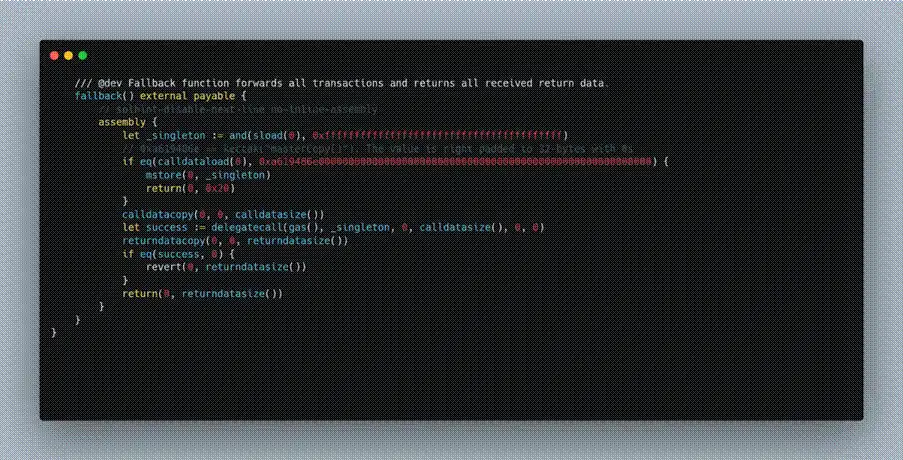

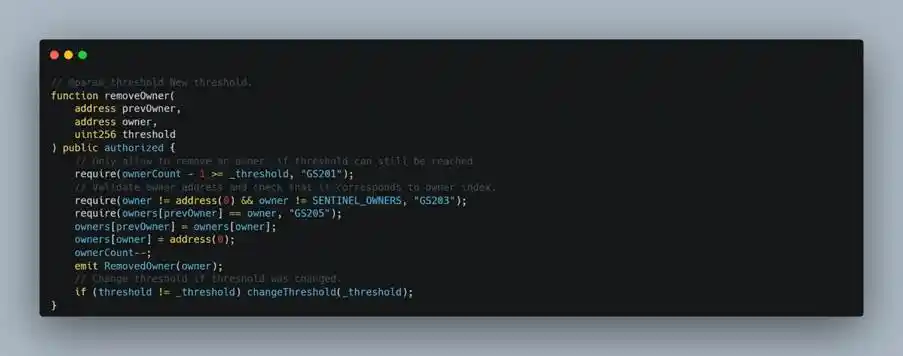

4. В функции multiSend контракта Safe: Multi Send Call Only 1.3.0 поток выполнения возвращается к функции removeOwner контракта Gnosis Safe Proxy. Конкретно: злоумышленник сначала через delegatecall к прокси-контракту вызывает реализацию MultiSend, чтобы запустить multiSend в контексте прокси-контракта; затем multiSend, согласно параметрам, сконструированным атакующим, вызывает через call сам контракт Gnosis Safe Proxy и инициирует функцию removeOwner, удаляя существующий адрес владельца.

()

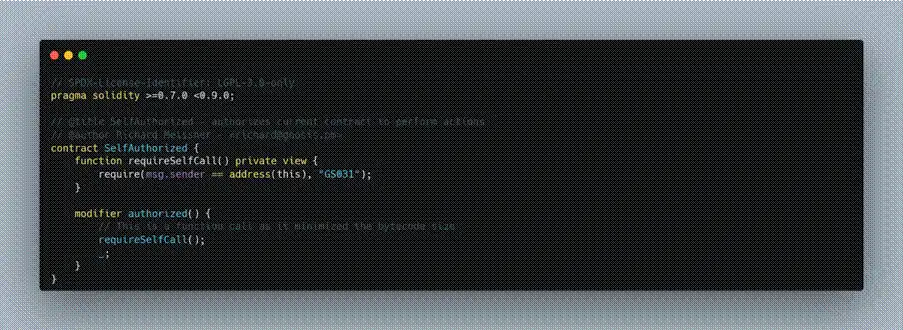

5. Ключ к успешному вызову заключается в выполнении условия msg.sender== address(this). В функции removeOwner для предотвращения прямого внешнего вызова контракт устанавливает проверку authorized, которая обычно требует, чтобы вызывающий был самим контрактом (msg.sender == address(this)). Поэтому только при внутреннем обратном вызове removeOwner будет успешно выполнен.

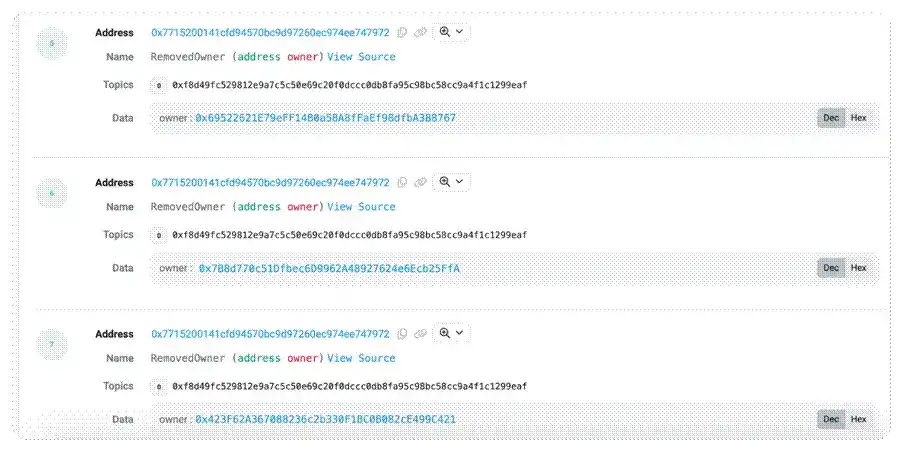

6. Хакер с помощью вышеописанного метода поочередно удалил других владельцев мультиподписи, разрушив механизм мультиподписи и в итоге захватив контроль над контрактом.

7. Таким образом, злоумышленник, многократно повторяя вышеуказанные шаги, полностью разрушил исходный механизм безопасности мультиподписи. Теперь для прохождения проверки мультиподписи достаточно подписи одного злонамеренного владельца, что обеспечивает полный контроль над контрактом.

()

Резюме

Из-за злонамеренных действий владельца мультиподписи или утечки приватного ключа атакующий добавил вредоносный адрес в качестве участника мультиподписи и установил порог подписей (threshold) в Gnosis Safe Proxy на 1, что полностью разрушило исходную систему безопасности мультиподписи. После этого один злонамеренный владелец мог проходить проверку мультиподписи. Затем злоумышленник постепенно удалил других владельцев из контракта, полностью захватил контроль над контрактом и перевел активы, а также злоумышленно чеканил токены $UXLINK в блокчейне.

Этот инцидент подчеркивает ключевую роль управления мультиподписью в безопасности блокчейна. Несмотря на то, что проект использовал механизм Safe мультиподписи и имел несколько аккаунтов, из-за недостатков в управлении мультиподпись фактически оказалась неэффективной. Команда ExVul рекомендует проектам максимально децентрализовать управление мультиподписью, например, чтобы разные участники хранили приватные ключи отдельно и использовали различные методы хранения, чтобы обеспечить реальную защиту, которую должен предоставлять механизм мультиподписи.

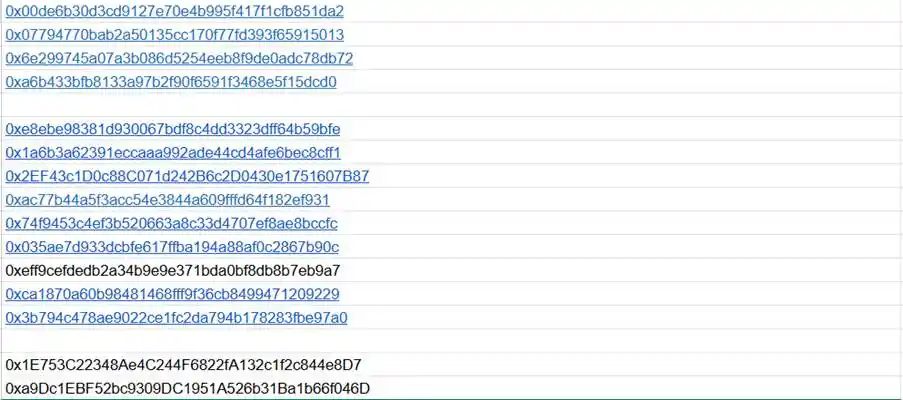

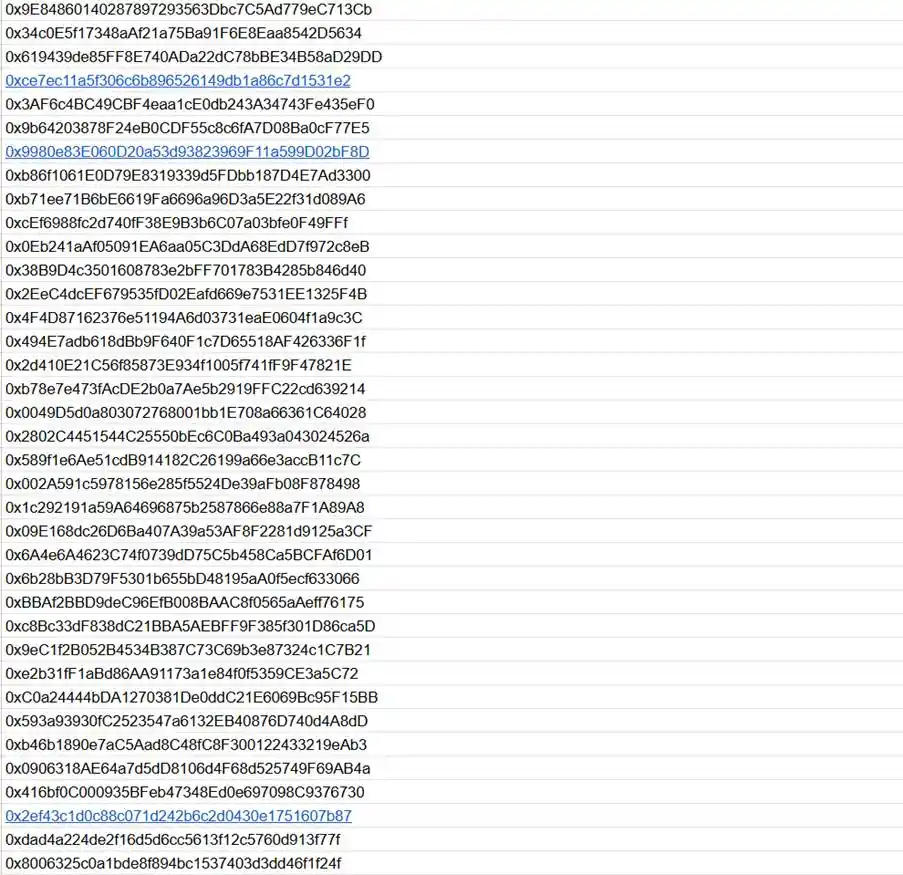

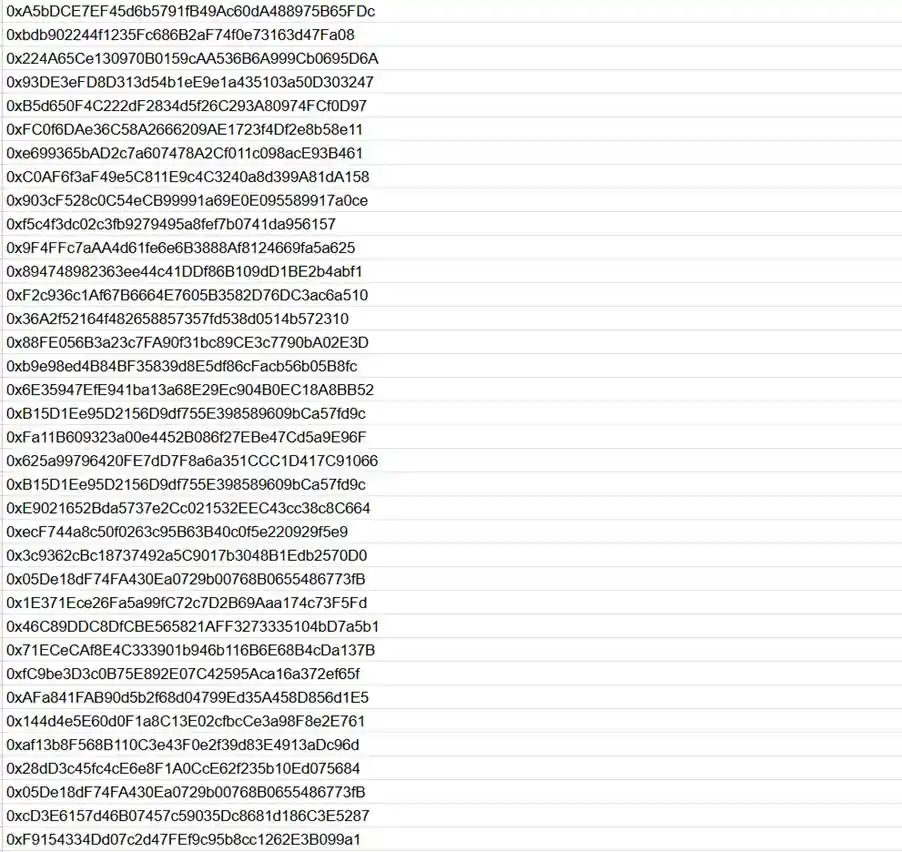

Приложение

Ниже приведены подозреваемые адреса хакеров, отслеженные командой ExVul в блокчейне:

Дисклеймер: содержание этой статьи отражает исключительно мнение автора и не представляет платформу в каком-либо качестве. Данная статья не должна являться ориентиром при принятии инвестиционных решений.

Вам также может понравиться

Babylon заключила партнерство с Aave Labs для внедрения нативной поддержки Bitcoin в кредитных сервисах Aave V4.

Ведущий протокол инфраструктуры Bitcoin, Babylon, через свою команду Babylon Labs сегодня объявил о стратегическом партнерстве с Aave Labs. Обе стороны будут сотрудничать в создании Spoke, поддерживаемого нативным Bitcoin на Aave V4, следующей генерации кредитного фреймворка, разработанного Aave Labs. Эта архитектура следует модели Hub-and-Spoke, предназначенной для поддержки рынков, адаптированных под конкретные сценарии использования.

Как 8 ведущих инвестиционных банков смотрят на 2026 год? Gemini прочитал за вас и выделил главное

2026 год не станет годом для пассивных инвестиций, а будет годом для тех инвесторов, которые умеют хорошо интерпретировать рыночные сигналы.

Оценка взлетела до 11 миллиардов, как Kalshi стремительно развивается вопреки регуляторным ограничениям?

С одной стороны, Kalshi сталкивается с исками со стороны нескольких штатов и определением со стороны регуляторов как букмекерской платформы, а с другой — объемы торгов резко растут, а оценка компании подскочила до 11 миллиардов долларов, что раскрывает структурные противоречия стремительного роста рынков прогнозов в правовой неопределённости США.

Как Федеральная резервная система в 2026 году повлияет на криптовалютный рынок?

Переход от технократически осторожного подхода эпохи Пауэлла к более чёткой политической структуре, нацеленной на снижение стоимости заимствований и поддержку экономической повестки президента.

Популярное

ДалееБрать в долг на короткий срок, отдавать на долгий: Банк Англии и Банк Японии возглавили отказ от долгосрочных облигаций, переходя к высокочастотным «ставочным играм» на процентных ставках.

Babylon заключила партнерство с Aave Labs для внедрения нативной поддержки Bitcoin в кредитных сервисах Aave V4.